Sommaire :

Présentation de l'outil d'administration Web

Utilisation de l'assistant de connexion

Sécurité >

Guide de l'utilisateur pour l'USR8200 Firewall/VPN/NAS

Sécurité

La suite de sécurité de l'USR8200 Firewall/VPN/NAS comporte des services de sécurité exhaustifs et fiables : pare-feu SPI (Stateful Packet Inspection ou Inspection contextuelle des paquets), protocoles d'authentification d'utilisateur et mécanismes de protection par mot de passe. Ces fonctionnalités combinées permettent aux utilisateurs de connecter leurs ordinateurs à Internet tout en étant protégés des menaces informatiques.

Le pare-feu constitue la base de la suite de sécurité de l'USR8200 Firewall/VPN/NAS. Ce pare-feu a été spécialement conçu pour répondre aux besoins des utilisateurs à domicile et pré-configuré pour offrir une sécurité optimale. De plus, le pare-feu comporte de nombreuses fonctionnalités avancées qui vous permettent de le personnaliser en fonction de vos besoins. Les écrans d'administration de la section Security (Sécurité) vous permettent de :

- Choisir le niveau de sécurité pour le pare-feu.

- Définir des contrôles d'accès pour interdire aux ordinateurs du réseau domestique d'accéder à certains services Internet.

- Configurer les serveurs locaux disponibles sur le réseau domestique.

- Désigner un ordinateur local comme hôte DMZ de sorte que le trafic réseau associé à certaines applications Internet puisse outrepasser le pare-feu.

- Configurer l'accès distant de façon à permettre la configuration à distance à partir de n'importe quel ordinateur accessible via Internet.

- Afficher et configurer le journal du pare-feu.

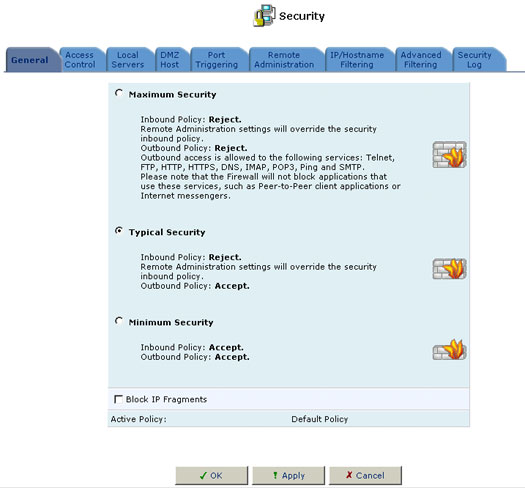

Configuration du niveau de sécurité

L'écran Security Settings (Paramètres de sécurité) vous permet de configurer les paramètres de sécurité essentiels de l'USR8200 Firewall/VPN/NAS. Le pare-feu régule le flux de données entre le réseau domestique et Internet. Les données entrantes et sortantes sont inspectées, puis acceptées ou rejetées en fonction d'un ensemble de règles flexible et configurable. Ces règles sont conçues pour empêcher les intrusions tout en permettant aux utilisateurs du réseau domestique d'accéder aux services Internet dont ils ont besoin.

Les règles du pare-feu précisent quels types de services Internet sont accessibles à partir du réseau domestique et vice-versa. Chaque demande de service reçue par le pare-feu, qu'elle provienne d'Internet ou d'un ordinateur du réseau domestique, doit être confrontée aux règles du pare-feu afin de déterminer si elle peut être autorisée à passer. Si la demande est autorisée à passer, toutes les données consécutives qui lui sont associées (au cours d'une même session) seront également autorisées, que ce soit en direction du réseau domestique ou d'Internet.

Par exemple, lorsque vous souhaitez accéder à une page Web à partir de votre navigateur, une demande est envoyée sur Internet. Lorsque la demande atteint l'USR8200 Firewall/VPN/NAS, le pare-feu identifie son type et son origine (dans ce cas, HTTP et un ordinateur spécifique de votre réseau domestique). Si vous n'avez pas configuré le contrôle d'accès de façon à bloquer les demandes de ce type effectuées à partir de cet ordinateur, le pare-feu permettra à la demande de passer sur Internet. Lorsque la page Web est fournie par le serveur Web, le pare-feu l'associe à cette session et l'autorise à passer, que l'accès HTTP d'Internet au réseau domestique soit permis ou pas.

Il est important de savoir que c'est l'origine de la demande, et non les réponses consécutives à cette demande, qui détermine si une session peut être établie ou pas.

Vous avez le choix entre trois niveaux de sécurité prédéfinis pour l'USR8200 Firewall/VPN/NAS : Minimum, Typical (Normal, paramètre par défaut) et Maximum. Le tableau ci-après résume le comportement de l'USR8200 Firewall/VPN/NAS pour chacun de ces trois niveaux de sécurité. Notez que les écrans Access Control (Contrôle d'accès), Local Servers (Serveurs locaux) et Remote Access (Accès distant) permettent une personnalisation supplémentaire des paramètres de sécurité de la passerelle.

- L'écran de contrôle d'accès permet de restreindre davantage l'accès à Internet à partir du réseau domestique.

- L'écran des serveurs locaux permet d'autoriser l'accès à des services spécifiques des ordinateurs du réseau domestique à partir d'Internet et l'accès à des applications Internet particulières.

- L'écran d'accès distant permet d'autoriser la configuration à distance de l'USR8200 Firewall/VPN/NAS à partir de n'importe quel ordinateur accessible via Internet.

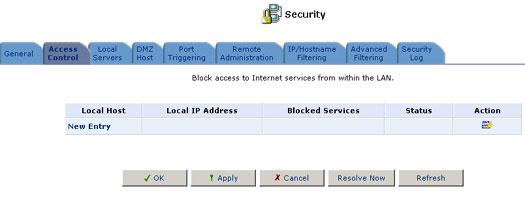

Ajout de contrôles d'accès

| Niveau de sécurité | Demandes effectuées à partir du WAN | Demandes effectuées à partir du LAN |

| Maximum | Bloquées : aucun accès au réseau domestique à partir d'Internet, sauf configuration contraire des écrans Local Servers (Serveurs locaux) et Remote Access (Accès distant). | Limitées : seuls les services courants comme la navigation Web et la messagerie électronique sont autorisés†. |

| Normal (par défaut) | Bloquées : aucun accès au réseau domestique à partir d'Internet, sauf configuration contraire des écrans Local Servers (Serveurs locaux) et Remote Access (Accès distant). | Sans restriction : tous les services sont autorisés, sauf configuration contraire de l'écran Access Control (Contrôle d'accès). |

| Minimum | Sans restriction : permission d'accès total au réseau domestique à partir d'Internet. Toutes les tentatives de connexion sont autorisées. | Sans restriction : tous les services sont autorisés, sauf configuration contraire de l'écran Access Control (Contrôle d'accès). |

† Ces services sont Telnet, FTP, HTTP, HTTPS, DNS, IMAP, POP3 et SMTP.

Pour configurer les paramètres de sécurité de l'USR8200 Firewall/VPN/NAS :

- Choisissez entre les trois niveaux de sécurité prédéfinis décrits dans le tableau ci-dessus. Le paramètre par défaut est Typical Security (Sécurité normale).

- Cochez la case Block IP Fragments (Bloquer les fragments IP) afin de protéger votre réseau domestique d'un type de piratage courant qui consiste à utiliser des paquets de données fragmentés pour saboter votre réseau domestique.

Remarque : les VPN basés sur IPSec et certains services basés sur UDP utilisent légitimement les fragments IP. Pour utiliser ces services particuliers, vous devrez permettre le passage des fragments IP sur votre réseau domestique.

- Cliquez sur le bouton OK pour enregistrer vos modifications.

Remarque : si vous choisissez le niveau de sécurité minimum, votre réseau domestique sera exposé à des risques informatiques considérables. Ce niveau ne doit être utilisé que si cela est vraiment nécessaire et pendant une courte durée.

Il peut arriver que vous souhaitiez empêcher certains ordinateurs du réseau domestique (ou même de l'ensemble du réseau) d'accéder à certains services sur Internet. Par exemple, vous pouvez interdire à un ordinateur de surfer sur le Web, à un autre de transférer des fichiers via FTP, et à l'ensemble du réseau de recevoir des e-mails.

Les contrôles d'accès fonctionnent en plaçant des restrictions sur les types de demandes pouvant passer du réseau domestique à Internet. Ainsi, le trafic peut être bloqué dans les deux directions. Dans l'exemple ci-dessus, vous pouvez empêcher les ordinateurs du réseau domestique de recevoir des e-mails en bloquant leurs demandes à destination des serveurs POP3 sur Internet.

Cliquez sur le bouton Access Control (Contrôle d'accès) pour afficher la liste des services auxquels l'accès a été restreint.

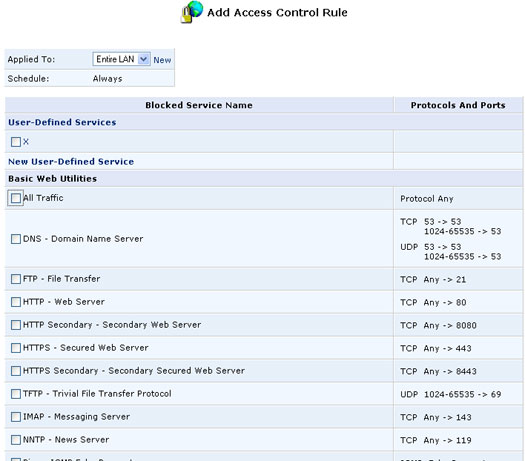

Pour ajouter un ou plusieurs services au tableau de contrôle d'accès :

- Cliquez sur le bouton New Entry (Nouvelle entrée). L'écran Add Access Control Rules (Ajouter des règles de contrôle d'accès) s'affiche.

- Sélectionnez les services dont vous souhaitez bloquer l'accès.

- Saisissez l'adresse IP locale de l'ordinateur dont vous souhaitez bloquer l'accès aux services, ou sélectionnez Block Entire LAN (Bloquer tout le LAN) pour que l'accès soit interdit à tous les ordinateurs du réseau local. Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran Access Control (Contrôle d'accès).

Pour changer les ordinateurs qui ne sont pas autorisés à accéder à un service particulier, modifiez les entrées correspondantes dans le tableau de contrôle d'accès.

Pour modifier une entrée dans le tableau de contrôle d'accès :

- Cliquez sur Edit (Modifier) pour le service requis. L'écran Edit Service (Modifier un service) s'affiche.

- Saisissez l'adresse IP locale de l'ordinateur dont vous souhaitez bloquer l'accès aux services, ou sélectionnez Block Entire LAN (Bloquer tout le LAN) pour que l'accès soit interdit à tous les ordinateurs du réseau local.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran Access Control (Contrôle d'accès).

Pour désactiver un contrôle d'accès et rendre un service disponible, il n'est pas indispensable de le supprimer du tableau. Ainsi, vous pouvez rendre le service disponible provisoirement et rétablir l'interdiction plus tard.

- Pour désactiver temporairement un contrôle d'accès, désélectionnez la case du service correspondant.

- Pour rétablir l'interdiction ultérieurement, cochez à nouveau cette case.

- Pour supprimer une interdiction d'accès du tableau de contrôle d'accès, cliquez sur Remove (Supprimer) pour ce service. Le service concerné est alors supprimé du tableau de contrôle d'accès.

Services définis par l'utilisateur

Les tableaux qui apparaissent sur les écrans Add Access Control Rules (Ajouter des règles de contrôle d'accès) et Add Local Servers (Ajouter des serveurs locaux) sont pré-configurés de façon à inclure la plupart des services que les utilisateurs souhaiteront bloquer ou activer. Il peut arriver, cependant, qu'il soit nécessaire d'ajouter un service prédéfini supplémentaire. Pour cela, l'USR8200 Firewall/VPN/NAS permet d'utiliser une liste de services définis par l'utilisateur. Tous les services de cette liste apparaissent également en haut des écrans Add Access Control Rules (Ajouter des règles de contrôle d'accès) et Add Local Servers (Ajouter des serveurs locaux). Lorsque vous ajoutez un service à une liste, il apparaît automatiquement dans les autres. Ainsi, il n'est pas nécessaire de saisir plusieurs fois les services définis par l'utilisateur.

Pour ajouter un nouveau service à la liste :

- Cliquez sur New User-Defined Service (Nouveau service défini par l'utilisateur).

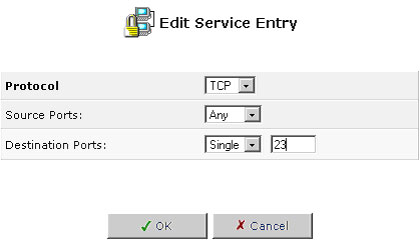

- L'écran Edit Service (Modifier un service) s'affiche. Tapez le nom du service et cliquez sur New Server Ports (Ports du nouveau serveur).

- Sélectionnez un type de protocole et saisissez les informations supplémentaires requises, s'il en faut. Généralement, ces informations sont indiquées dans la documentation qui accompagne le programme.

- Au besoin, précisez les ports source et les ports de destination afin de saisir une gamme de ports d'un autre type (UDP ou TCP) pour le même service.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran User-Defined Services (Services définis par l'utilisateur).

La définition de ce service est à présent terminée. Vous pouvez vous rendre aux écrans Add Access Control Rules (Ajouter des règles de contrôle d'accès) ou Add Local Servers (Ajouter des serveurs locaux) pour le bloquer ou l'activer.

Pour modifier un service défini par l'utilisateur qui se trouve déjà dans la liste :

- Cliquez sur Edit (Modifier) pour le service requis. L'écran Edit Service (Modifier un service) s'affiche.

- Apportez les modifications nécessaires au nom du service ou aux informations relatives au port.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran User-Defined Services (Services définis par l'utilisateur).

Pour supprimer un service de la liste, cliquez sur le bouton Remove (Supprimer) de ce service. Le service est alors supprimé de la liste.

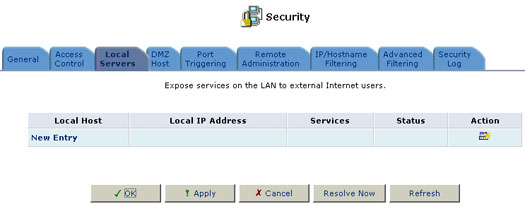

Serveurs locaux

Par défaut, l'USR8200 Firewall/VPN/NAS empêche tous les utilisateurs extérieurs de se connecter à votre réseau ou de communiquer avec lui. Le système est ainsi protégé des pirates qui pourraient tenter de s'introduire sur le réseau et de l'endommager. Cependant, dans certains cas, vous devrez rendre votre réseau accessible à partir d'Internet de façon limitée et contrôlée afin de permettre à certaines applications de fonctionner à partir du LAN (jeux, applications vocales ou messagerie instantanée, par exemple) et pour établir des serveurs sur le réseau domestique. La fonctionnalité de serveurs locaux prend ces deux aspects en charge.

L'écran Local Servers (Serveurs locaux) de la console d'administration offre une liste des applications les plus fréquemment utilisées qui nécessitent un traitement spécial de l'USR8200 Firewall/VPN/NAS. Il vous suffit d'identifier celles que vous souhaitez utiliser et l'adresse IP locale de l'ordinateur attribuée pour ce service. Par exemple, pour utiliser l'application vocale Net2Phone sur l'un de vos ordinateurs, il vous suffit de sélectionner ce service dans la liste et de saisir l'adresse IP locale de cet ordinateur dans la colonne de droite. Par la suite, toutes les données relatives à Net2Phone qui arriveront à l'USR8200 Firewall/VPN/NAS depuis Internet seront transmises à l'ordinateur spécifié.

De même, si vous souhaitez autoriser les utilisateurs d'Internet à accéder à des serveurs au sein de votre réseau domestique, vous devez identifier chaque service à fournir et l'ordinateur qui permettra d'y accéder. Par exemple, si vous souhaitez héberger un serveur Web au sein du réseau domestique, vous devez sélectionner HTTP Web Server (Serveur Web HTTP) dans la liste et saisir l'adresse IP locale de l'ordinateur hôte dans la colonne de droite. Par la suite, lorsqu'un utilisateur d'Internet pointera vers l'adresse IP externe de l'USR8200 Firewall/VPN/NAS à l'aide de son navigateur, la passerelle transmettra la demande http entrante à l'ordinateur qui héberge le serveur Web. Si une application Internet que vous souhaitez utiliser ou un service que vous souhaitez proposer n'est pas encore dans la liste, vous pouvez facilement l'ajouter.

Cliquez sur le bouton Local Servers (Serveurs locaux) pour afficher la liste des services spéciaux et des serveurs locaux qui sont actuellement activés sur le réseau domestique.

Pour ajouter un nouveau service à la liste de serveurs locaux actifs :

- Cliquez sur le bouton New Entry (Nouvelle entrée). L'écran Add Local Servers (Ajouter des serveurs locaux) s'affiche.

- Sélectionnez le service que vous souhaitez fournir.

- Saisissez l'adresse IP locale de l'ordinateur qui fournira le service (le serveur). Notez qu'un seul ordinateur du LAN peut être désigné pour fournir un service ou une application spécifique.

- Cliquez sur OK pour enregistrer vos changements. Si vous souhaitez qu'un service particulier soit fourni par un autre ordinateur local, utilisez l'écran Local Servers (Serveurs locaux) et modifiez l'entrée correspondante.

Pour ajouter un service qui ne figure pas dans la liste, cliquez sur le bouton User Defined Services (Services définis par l'utilisateur). L'écran Edit Service (Modifier un service) s'affiche. Définissez le service, puis cliquez sur OK pour enregistrer vos modifications. Le service sera alors ajouté automatiquement en haut de l'écran Add Local Servers (Ajouter des serveurs locaux). Vous pouvez désormais sélectionner le service comme s'il avait été prédéfini.

- Cliquez sur le bouton Edit (Modifier) pour le service requis. L'écran Edit Service (Modifier un service) s'affiche.

- Saisissez l'adresse IP de l'ordinateur qui fournira ce service.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran Local Servers (Serveurs locaux). Pour désactiver un service et le rendre indisponible, il n'est pas indispensable de le supprimer du tableau des serveurs locaux. Ainsi, vous pouvez rendre le service indisponible provisoirement et le rétablir plus tard.

- Pour désactiver temporairement un contrôle d'accès, désélectionnez la case du service correspondant.

- Pour rétablir l'interdiction ultérieurement, cochez à nouveau cette case.

- Pour supprimer une interdiction d'accès du tableau de contrôle d'accès, cliquez sur le bouton Remove (Supprimer) pour ce service. Le service concerné est alors supprimé du tableau de contrôle d'accès.

Désignation d'un hôte DMZ (Zone démilitarisée)

La fonctionnalité d'hôte DMZ permet d'autoriser l'accès à un ordinateur local à partir d'Internet. Désignez un hôte DMZ lorsque :

- Vous souhaitez utiliser un service Internet spécialisé, comme un jeu en ligne ou un programme de vidéoconférence, qui n'est pas dans la liste des serveurs locaux et pour lequel aucune information de plage de ports n'est disponible.

- Vous souhaitez rendre un ordinateur accessible à tous sans restriction, car aucun problème de sécurité ne se pose.

Attention : l'hôte DMZ n'est pas protégé par le pare-feu et peut-être exposé à des attaques. Si vous désignez un hôte DMZ, cela peut également constituer un risque pour les autres ordinateurs de votre réseau domestique. Lorsque vous désignez un hôte DMZ, vous devez tenir compte des risques encourus et prendre des mesures de protection si besoin est.

Une demande entrante d'accès à un service se trouvant sur le réseau domestique, par exemple à un serveur Web, est indexée par l'USR8200 Firewall/VPN/NAS. L'USR8200 Firewall/VPN/NAS va transmettre cette demande à l'hôte DMZ (s'il en existe un) à moins que le service ne soit fourni par un autre ordinateur du réseau domestique (affecté au niveau des serveurs locaux), auquel cas c'est l'ordinateur qui recevra la demande.

Pour désigner un ordinateur local comme hôte DMZ :

- Cliquez sur le bouton DMZ Host (Hôte DMZ). L'écran DMZ Host s'affiche.

- Saisissez l'adresse IP locale de l'ordinateur que vous souhaitez désigner comme hôte DMZ. Notez qu'un seul ordinateur du LAN à la fois peut être hôte DMZ.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran DMZ Host. Vous pouvez désactiver l'hôte DMZ afin d'éviter qu'il soit complètement exposé à Internet, tout en conservant son adresse IP à l'écran DMZ Host. Ainsi, vous pouvez le désactiver provisoirement et le réactiver plus tard.

- Pour désactiver l'hôte DMZ afin qu'il ne soit pas exposé à Internet, désélectionnez la case accolée à la désignation de l'IP DMZ.

- Pour activer l'hôte DMZ, cochez la case accolée aux champs de l'IP DMZ.

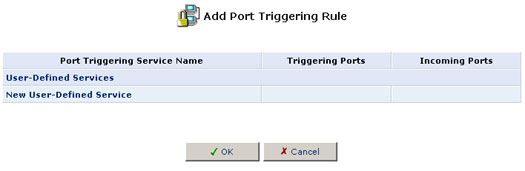

Déclenchement des ports

Le déclenchement des ports peut servir à configurer le transfert dynamique de port. En définissant des règles de déclenchement de port, vous autorisez le trafic entrant à arriver jusqu'à un hôte spécifique du LAN en utilisant des ports différents de ceux servant au trafic sortant. Cette opération est appelée déclenchement de port car c'est le trafic sortant qui déclenche le renvoi du trafic entrant vers l'hôte LAN.

Imaginons par exemple que vous avez un serveur de jeux auquel vous accédez à l'aide du protocole TCP par le port 2222. Le serveur de jeux répond et vous connecte en utilisant le TCP sur le port 3333 pour que vous puissiez commencer votre session de jeu. Dans un tel cas, vous devez utiliser la fonction de réexpédition par un port différent puisque ce scénario est en conflit avec le paramètre par défaut suivant du pare-feu :

- Par défaut, le pare-feu bloque le trafic entrant.

- Le serveur répond à l'IP de l'USR8200 Firewall/VPN/NAS et la connexion est renvoyée à votre hôte sans traduction d'adresses réseau.

Pour résoudre ce problème, vous devez définir une entrée de déclenchement des port qui permettra au trafic d'entrer sur le port 3333 TCP, mais seulement après que l'hôte LAN aura généré le trafic sur le port 2222 TCP. Il en résulte que le trafic entrant provenant du serveur de jeux sera accepté et renvoyé vers l'hôte LAN ayant envoyé le trafic sortant vers le port 2222.

Définition du déclenchement des ports

Cette section explique comment définir une entrée de déclenchement des ports. Les valeurs d'entrée correspondent à l'exemple de jeu présenté dans la section précédente.

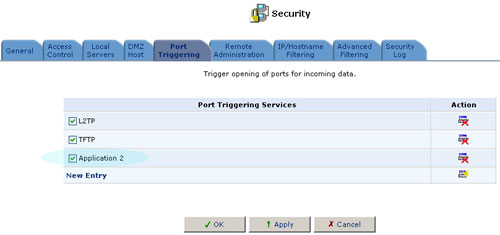

1. Cliquez sur l'icône de sécurité de la barre de gauche.

2. Cliquez sur l'onglet Port Triggering (Déclenchement des ports) de l'écran de sécurité. L'écran Port Triggering (Déclenchement des ports) s'affiche. Cet écran présente la liste de toutes les entrées de déclenchement des ports.

3. Cliquez sur New Entry (Nouvelle entrée) pour ajouter une entrée.

4. Cliquez sur New User-Defined Service (Nouveau service défini par l'utilisateur) pour ajouter une entrée.

5. Précisez les entrées de déclenchement des ports suivantes dans les champs New Triggering Ports (Nouveaux ports de déclenchement) et New Incoming Ports (Nouveaux ports entrants), respectivement, puis cliquez sur OK :

- Ports de déclenchement : TCP ANY->2222

- Ports entrants : TCP ANY->3333

Une fois ces deux entrées tapées, cliquez sur OK. Cochez la case du nouveau service à l'écran Add Port Triggering Rule (Ajouter une règle de déclenchement des ports) et cliquez sur OK.

6. Assurez-vous que la case du nouveau service est cochée à l'écran Port Triggering (Déclenchement des ports) afin que le réacheminement des ports soit activé.

Il se peut que quelques règles de déclenchement des ports par défaut figurent sur l'écran de déclenchement des ports lorsque vous y accèderez pour la première fois. Veuillez noter que le fait de désactiver ces règles risque d'affecter négativement le fonctionnement de l'USR8200 Firewall/VPN/NAS.

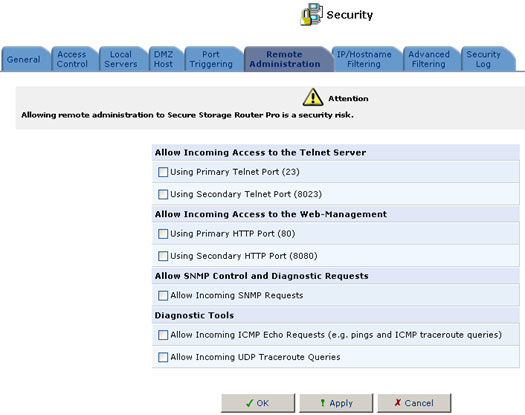

Contrôle de l'accès à distance à l'USR8200 Firewall/VPN/NAS

Il est possible d'accéder à l'USR8200 Firewall/VPN/NAS et de le contrôler non seulement au sein du réseau domestique mais également à partir d'Internet. Cela vous permet d'afficher ou de modifier les paramètres lorsque vous êtes en déplacement. Par ailleurs, votre FAI peut ainsi modifier les paramètres ou vous aider à dépanner des fonctionnalités ou à résoudre des problèmes de communication à partir d'un site distant. L'accès à distance à l'USR8200 Firewall/VPN/NAS est bloqué par défaut pour garantir la sécurité de votre réseau domestique. Cependant, l'accès à distance est pris en charge par les services ci-après, et vous pouvez utiliser l'écran Remote Access Configuration (Configuration par accès à distance) pour les activer si besoin est.

- Telnet : permet d'utiliser une ligne de commande pour accéder à tous les paramètres du système.

- Administration Web/HTTP : permet d'accéder à la console d'administration et à tous les paramètres du système.

- Outils de diagnostic : utilisés pour le dépannage et l'administration du système à distance par votre FAI.

Pour autoriser l'accès aux services de l'USR8200 Firewall/VPN/NAS depuis un site distant :

- Cliquez sur le bouton Remote Administration (Administration distante). L'écran Remote Access Configuration (Configuration par accès à distance) s'affiche.

- Sélectionnez les services qui seront accessibles à des ordinateurs sur Internet. Ces services sont les suivants :

- Telnet : permet d'accéder à l'USR8200 Firewall/VPN/NAS via une ligne de commande. Bien que ce service soit protégé par mot de passe, il n'est pas considéré comme un protocole sécurisé. Si un serveur local est configuré pour utiliser le port 23, sélectionnez le port 8023 pour éviter les conflits.

- Administration Web : fonction protégée par mot de passe. Si un serveur local est configuré pour utiliser le port 80, sélectionnez le port 8080 pour éviter les conflits.

- Outils de diagnostic : incluent Ping et Traceroute (sur UDP). Ces services peuvent être utilisés pour le dépannage et l'administration du système à distance par le fournisseur d'accès Internet.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran Security Settings (Paramètres de sécurité).

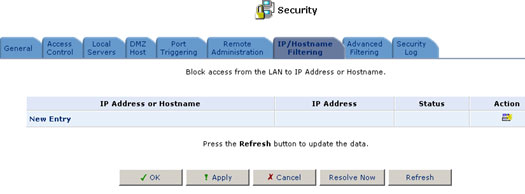

Filtrage IP/Nom d'hôte

Vous pouvez configurer l'USR8200 Firewall/VPN/NAS de façon à bloquer certains sites Web et les rendre inaccessibles aux ordinateurs du réseau domestique. Par ailleurs, des restrictions peuvent s'appliquer à une liste complète, automatiquement mise à jour, de sites auxquels l'accès est déconseillé.

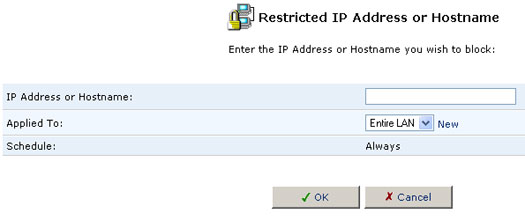

Pour ajouter un nouveau site Web à la liste :

1. Cliquez sur New Entry (Nouvelle entrée).

L'écran Restricted IP Address (Adresse IP interdite) ou Hostname (Nom d'hôte) s'affiche.

2. Saisissez l'adresse du site Web (IP ou URL) que vous souhaitez rendre inaccessible à partir de votre réseau domestique (toutes les pages Web du site seront également bloquées). Si ce site Web a plusieurs adresses IP, l'USR8200 Firewall/VPN/NAS les retrouvera et les ajoutera automatiquement à la liste des interdictions. Précisez si vous voulez que cette interdiction s'applique à tout le réseau local ou seulement à un ordinateur précis du réseau. Vous pouvez également cliquer sur New (Nouveau) dans la ligne Schedule (Programme) et taper le nombre de fois où la règle s'appliquera.

Une fois que vous avez fini de créer une interdiction, cliquez sur OK.

3. Vous reviendrez à l'écran précédent pendant que l'USR8200 Firewall/VPN/NAS tente de trouver le site. Le terme Resolving... (Recherche en cours) s'affichera dans la colonne Status (Etat) pendant la localisation du site (l'URL est traduite en une ou plusieurs adresses IP).

4. Si le site est localisé, le terme Resolved (Résolu) s'affiche dans la barre d'état. Sinon, c'est le terme Error (Erreur) qui apparaît. Si besoin est, cliquez sur le bouton Refresh (Actualiser) pour mettre à jour l'état. Si l'USR8200 Firewall/VPN/NAS ne parvient pas à localiser le site Web, procédez de la façon suivante :

- Utilisez un navigateur Web pour vérifier que le site Web est disponible. Si c'est le cas, cela signifie que vous avez probablement accédé à cette adresse de façon incorrecte. Passez à la section « Pour modifier une adresse de site Web actuellement dans la liste » ci-après.

- Si le site Web n'est pas disponible, revenez ultérieurement à l'écran IP/Hostname Filtering (Filtrage IP/Nom d'hôte) et cliquez sur le bouton Resolve Now (Retrouver maintenant) pour vérifier que l'USR8200 Firewall/VPN/NAS peut retrouver et bloquer le site Web.

Pour modifier une adresse de site Web actuellement dans la liste :

1. Cliquez sur le bouton Edit (Modifier) situé dans la colonne Action. L'écran Restricted IP Address (Adresse IP interdite) or Hostname (Nom d'hôte) s'affiche.

2. Modifiez l'adresse du site Web si nécessaire. Si elle est longue et/ou complexe, vous pouvez la copier à partir du champ d'adresse puis la coller dans la console d'administration. N'incluez pas la partie « http:// » au début, ni la barre oblique « / » à la fin de l'adresse.

3. Cliquez sur le bouton OK pour enregistrer vos modifications.

Pour vous assurer que toutes les adresses IP de la liste des sites Web sont bloquées, cliquez sur Resolve Now (Retrouver maintenant). L'USR8200 Firewall/VPN/NAS vérifiera chacune des adresses de sites Web de la liste et s'assurera que toutes les adresses IP permettant d'accéder à un site sont incluses dans la colonne correspondante.

Vous pouvez désactiver une interdiction et rendre le site Web à nouveau disponible sans qu'il soit nécessaire de le supprimer de la liste. Ainsi, vous pouvez rendre le site Web accessible provisoirement et rétablir l'interdiction plus tard.

- Pour désactiver temporairement une interdiction, désélectionnez la case accolée à l'URL correspondante.

- Pour rétablir l'interdiction ultérieurement, cochez à nouveau la case située près de l'URL.

- Pour supprimer une interdiction, cliquez sur Remove (Supprimer). L'interdiction disparaît de la liste des interdictions.

Filtrage avancé

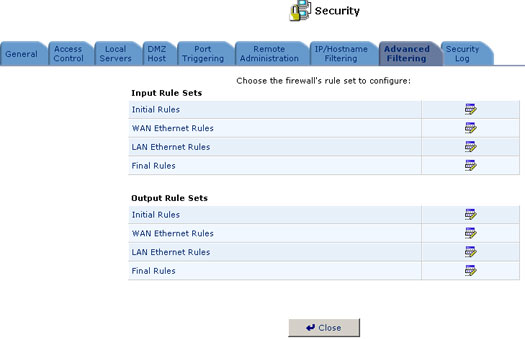

Le filtrage avancé est conçu pour permettre un contrôle exhaustif du comportement du pare-feu. Vous pouvez définir des règles spécifiques d'entrée et de sortie, contrôler l'ordre d'ensembles de règles ayant une logique similaire et faire la distinction entre celles qui s'appliquent aux périphériques réseau WAN et LAN. Pour accéder à l'écran Advanced Filtering (Filtrage avancé), cliquez sur l'icône Security (Sécurité) de la barre latérale pour afficher les fonctionnalités de sécurité, puis sur le bouton Advanced Filtering (Filtrage avancé). L'écran Advanced Filtering (Filtrage avancé) s'affiche.

Vous pouvez configurer deux ensembles de règles : entrée (Input) et sortie (Output). Chaque ensemble de règles se compose de trois sous-ensembles : règles initiales, règles des périphériques réseau et règles finales. Ceux-ci déterminent l'ordre dans lequel les règles s'appliqueront. Pour configurer les règles de filtrage avancées, cliquez sur le bouton Edit (Modifier) accolé au nom de la règle, ou cliquez directement sur ce nom. L'écran Configure Rules (Configuration des règles) présente alors les entrées constituant actuellement le sous-ensemble de règles que vous avez sélectionné. Cliquez sur le bouton Edit (Modifier) accolé à une entrée ou cliquez directement sur l'entrée, ou encore cliquez sur New Entry (Nouvelle entrée) pour passer à l'écran Add Advanced Filter (Ajouter un filtre avancé).

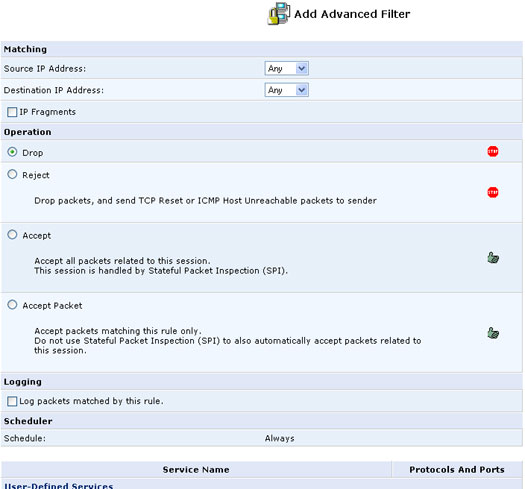

Ajout d'une règle de filtrage avancé

Pour ajouter une règle de filtrage avancé, définissez soigneusement les paramètres suivants :

Matching (Association)

Pour appliquer une règle de pare-feu, il est nécessaire d'associer des adresses ou plages IP à des ports. Utilisez l'IP d'origine et l'IP de destination pour définir l'association des trafics correspondants. L'association des ports sera définie lors de la sélection des services. Par exemple, si vous sélectionnez le service FTP, une vérification du port 21 sera effectuée afin de détecter le trafic associé entre les IP d'origine et de destination définies.

Opération

Définissez ici l'action déclenchée par la règle en sélectionnant l'un des boutons d'option suivants :

- Drop (Abandonner) : refuse l'accès aux paquets qui correspondent aux adresses IP d'origine et de destination et aux ports du service définis dans Matching (Association).

- Accept (Accepter) : autorise l'accès aux paquets qui correspondent aux adresses IP d'origine et de destination et aux ports du service définis dans Matching (Association). La session de transfert de données sera gérée via l'Inspection des paquets SPI (Stateful Packet Inspection).

- Accept Packet (Accepter les paquets) : autorise l'accès aux paquets qui correspondent aux adresses IP d'origine et de destination et aux ports définis dans Matching (Association) pour ce service. La session de transfert de données ne sera pas gérée via l'Inspection des paquets SPI (Stateful Packet Inspection). Cela signifie que les autres paquets correspondant à cette règle ne bénéficieront pas d'un accès automatique. Par exemple, cela peut être utile lors de la création de règles autorisant la diffusion.

Logging (Journal)

Cochez cette case pour ajouter au journal de sécurité les entrées relatives à cette règle.

Services

Sélectionnez les services auxquels vous souhaitez appliquer cette règle. Vous pouvez ajouter des services définis par l'utilisateur en cliquant sur New User-Defined Service (Nouveau service défini par l'utilisateur).

Journal de sécurité

Le journal de sécurité présente une liste d'événements liés au pare-feu : tentatives d'établir des connexions entrantes et sortantes, tentatives d'authentification dans une interface d'administration (Administration Web ou terminal Telnet), configuration du pare-feu et démarrage du système.

Pour afficher le journal du pare-feu, cliquez sur le bouton Firewall Log proposé à l'écran Security Settings (Paramètres de sécurité).

Les événements et types d'événements suivants sont automatiquement enregistrés dans le journal du pare-feu :

Inbound/Outbound Traffic (Trafic entrant/sortant)

- Connection accepted (Connexion acceptée) : la demande d'accès est conforme aux règles de sécurité du pare-feu.

- Accepted -Host probed (Acceptée -Hôte en examen)† : cette demande de connexion TCP provenant d'un hôte WAN est conforme à la politique de sécurité du pare-feu, mais l'hôte WAN n'est pas reconnu comme un hôte de confiance. L'hôte WAN est alors examiné pour déterminer s'il s'agit d'un hôte de confiance.

- Accepted -Host trusted (Acceptée -Hôte de confiance)† : réponse d'un hôte WAN ayant fait l'objet d'un examen. Ce client devient un hôte de confiance.

- Accepted -Internal traffic (Acceptée -Trafic interne) : tous les paquets sont autorisés à circuler librement d'un hôte LAN à un autre.

- Blocked -Policy violation (Bloquée -Violation des règles) : cette demande d'accès contrevient aux règles de sécurité du pare-feu.

- Blocked -IP Fragment (Bloquée -Fragment IP) : si le pare-feu est configuré de façon à bloquer tous les fragments IP, ce message est enregistré chaque fois qu'un paquet fragmenté est bloqué.

- Blocked -IP Source-Routes (Bloquée -Routes -Origine IP) : ce message est enregistré chaque fois qu'un paquet est bloqué en raison d'une option de route d'origine (stricte ou non) définie dans son en-tête IP.

- Blocked -State-table error (Bloquée -Erreur dans la table d'états) : le pare-feu a rencontré une erreur lors d'une consultation ou d'une manipulation de la table d'états. Le paquet a été bloqué.

Firewall Setup (Configuration du pare-feu)

- Abandon de la configuration

- Configuration terminée

WBM Login (Connexion à l'outil d'administration Web)

- Authentification effectuée

- Echec de l'authentification

Telnet Login (Connexion à Telnet)

- Authentification effectuée

- Echec de l'authentification

System Up/Down (Démarrage/arrêt du système)

- DOWN (Arrêt) : le système est arrêté pour un redémarrage

- UP (Démarrage) : le système est activé

† S'affiche uniquement pour le trafic entrant.

Vous pouvez choisir des activités supplémentaires à enregistrer dans le journal du pare-feu à partir de l'écran Firewall Log Settings (Paramètres du journal du pare-feu). Pour chaque type d'activité, vous pouvez choisir d'afficher les messages associés aux tentatives acceptées (Accepted), bloquées (Blocked) ou les deux.

Pour afficher/modifier les paramètres du journal du pare-feu :

- Cliquez sur le bouton Settings (Paramètres) qui se trouve en haut de l'écran Firewall Log (Journal du pare-feu). L'écran Firewall Log Settings (Paramètres du journal du pare-feu) s'affiche.

- Sélectionnez les types d'activités pour lesquels vous souhaitez qu'un message soit généré dans le journal :

- Connection Attempts Messages (Messages de tentatives de connexion) : enregistrement d'un message pour chaque tentative d'établissement de connexion en direction du réseau domestique ou, inversement, en direction de l'extérieur.

- Telnet Connection Attempts Messages (Messages de tentatives de connexion Telnet) : enregistrement d'un message pour chaque tentative d'établissement de connexion Telnet en direction du réseau domestique ou, inversement, en direction de l'extérieur (compris dans la catégorie de messages précédente).

- WBM Connection Attempts Messages (Messages de tentatives de connexion à l'outil d'administration Web) : enregistrement d'un message pour chaque tentative d'accès à l'outil d'administration Web à partir d'un navigateur extérieur au réseau domestique.

- Cochez la case Prevent Log Overrun (Empêcher la saturation du journal) afin d'arrêter l'enregistrement des activités du pare-feu lorsque la mémoire allouée ou le journal sont surchargés.

- Cliquez sur OK pour enregistrer vos modifications et revenir à l'écran Firewall Log (Journal du pare-feu).

Administration locale sécurisée

Vous pouvez vous connecter directement à l'USR8200 Firewall/VPN/NAS afin d'accomplir vos tâches d'administration locale. Pour ce faire, vous devez établir une connexion PPPoS (PPP over Serial) entre l'hôte d'administration et l'USR8200 Firewall/VPN/NAS.

Pour accomplir vos tâches d'administration locale via une connexion PPPoS, procédez comme suit :

- Branchez un câble en série entre l'hôte d'administration

et l'USR8200 Firewall/VPN/NAS. Si vous désirez vous procurer

un câble en série pour l'USR8200 Firewall/VPN/NAS, contactez

le service d'assistance technique d'U.S. Robotics.

Remarque : le câble en série se branche au connecteur à dix broches de la plaquette. Vous devez ouvrir le boîtier pour accéder à ce connecteur. L'ouverture du boîtier entraînera l'annulation de la garantie.

- Lancez un client PPTP sur l'hôte d'administration.

- Une fois la connexion PPP établie, vous pourrez accéder à l'USR8200 Firewall/VPN/NAS via HTTP/S, à partir de cette connexion.

- Lorsque vous avez terminé, réinitialisez l'USR8200 Firewall/VPN/NAS.

Lancement de clients PPP sur Linux

Pour lancer un client PPP sur un hôte Linux, saisissez la ligne suivante :

pppd <SERIAL_DEV_NAME> <BAUD> noauth user <USERNAME> local nobsdcomp nodeflate

A la ligne précédente, saisissez les informations suivantes :

SERIAL_DEV_NAME : nom du périphérique en série

sur l'ordinateur Linux, par exemple : /dev/ttyS1

BAUD : 115200

USERNAME : nom d'utilisateur ayant des droits d'administrateur.

Assurez-vous qu'un secret valable soit défini dans le fichier /etc/ppp/chap-secrets

ou /etc/ppp/pap-secrets, sur l'ordinateur Linux.

Lancement de clients PPP sur Windows

Pour lancer un client PPP sur Windows XP, vous devrez installer un pilote NULL modem. Procédez de la façon suivante :

- Double-cliquez sur l'icône Options de modems et téléphonie.

- Sélectionnez l'onglet Modems puis cliquez sur Ajouter.

- Cochez la case Ne pas détecter mon modem ; sélection à partir de la liste et cliquez sur Suivant.