Sommario:

Panoramica dell'utilità di gestione basata su Web

Utilizzo della connessione guidata

Sicurezza >

Guida utente di USR8200 Firewall/VPN/NAS

Sicurezza

Il pacchetto di sicurezza di USR8200 Firewall/VPN/NAS comprende servizi di sicurezza completi e affidabili: firewall di ispezione dei pacchetti, protocolli di autenticazione utente e sistemi di protezione delle password. Utilizzando queste funzioni è possibile collegare i computer a Internet e contemporaneamente proteggersi dalle minacce alla sicurezza in Internet.

Il firewall è il pilastro del pacchetto di sicurezza di USR8200 Firewall/VPN/NAS. Il firewall è stato adattato esclusivamente alle necessità dell'utente domestico ed è stato preconfigurato per garantire una sicurezza ottimale. Inoltre, il firewall dispone di numerose funzioni avanzate che consentono un'ulteriore personalizzazione in linea con le singole esigenze. Utilizzando le schermate di gestione nella sezione Security (Sicurezza) è possibile:

- Scegliere il livello di sicurezza per il firewall.

- Impostare i controlli di accesso per impedire ai computer sulla rete domestica di accedere ai servizi su Internet.

- Configurare i server locali disponibili sulla rete domestica.

- Scegliere un computer locale come DMZ Host (Host DMZ) affinché il traffico di rete associato ad alcune applicazioni Internet possa evitare il firewall.

- Impostare l'accesso remoto per consentire la configurazione remota da qualsiasi computer con accesso a Internet.

- Visualizzare e configurare il registro firewall.

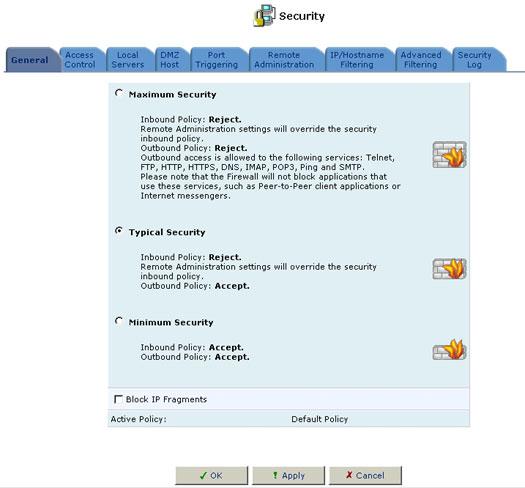

Impostazioni del livello di sicurezza

Utilizzare la schermata Security Settings (Impostazioni di sicurezza) per configurare le principali impostazioni di sicurezza di USR8200 Firewall/VPN/NAS. Il firewall regola il flusso di dati tra la rete domestica e Internet. Vengono controllati sia i dati in entrata che quelli in uscita e conseguentemente accettati o rifiutati in base a un insieme di regole flessibile e configurabile. Tali regole vengono stabilite per prevenire intrusioni indesiderate dall'esterno consentendo allo stesso tempo agli utenti domestici l'accesso ai servizi Internet richiesti.

Le regole del firewall specificano a quali tipi di servizi disponibili su Internet è possibile accedere dalla rete domestica e a quali tipi di servizi disponibili sulla rete domestica è possibile accedere da Internet. Ciascuna richiesta di servizi ricevuta dal firewall, proveniente da Internet o da un computer della rete domestica, deve essere controllata in base all'insieme di regole per stabilire se consentirne il passaggio attraverso il firewall. Se la richiesta viene accettata, è consentito anche il passaggio di tutti i dati a essa collegati, ovvero una "sessione", indipendentemente dalla direzione.

Ad esempio, quando dal browser ci si collega a una pagina Web su Internet, viene inviata una richiesta a Internet per la pagina stessa. Quando la richiesta raggiunge USR8200 Firewall/VPN/NAS, il firewall identifica il tipo di richiesta, l'HTTP di origine e uno specifico computer sulla rete domestica, in questo caso. A meno che non sia stato configurato un controllo di accesso per bloccare questo tipo di richiesta dal computer, il firewall consente il passaggio della richiesta a Internet. Quando il server Web restituisce la pagina Web, il firewall la associa alla sessione e ne consente il passaggio, indipendentemente dal blocco dell'accesso HTTP da Internet alla rete domestica.

È importante notare che è l'origine della richiesta e non le conseguenti risposte a determinare se si può stabilire una sessione.

È possibile scegliere tra tre livelli di sicurezza predefiniti per USR8200 Firewall/VPN/NAS: Minimum (Minimo), Typical (Tipico) ossia l'impostazione predefinita e Maximum (Massimo). La seguente tabella sintetizza il funzionamento di USR8200 Firewall/VPN/NAS per ciascuno dei tre livelli di sicurezza. Le schermate Access Control (Controllo di accesso), Local Servers (Server locali) e Remote Access (Accesso remoto) possono essere utilizzate per personalizzare ulteriormente le impostazioni di sicurezza del gateway.

- È possibile utilizzare la schermata Access Control per limitare ulteriormente l'accesso dalla rete domestica a Internet.

- È possibile utilizzare la schermata Local Servers per consentire l'accesso da Internet a specifici servizi forniti da computer della rete domestica e speciali applicazioni Internet.

- È possibile utilizzare la schermata Remote Access per consentire la configurazione remota di USR8200 Firewall/VPN/NAS da qualsiasi computer con accesso a Internet.

Aggiungere controlli di accesso

| Livello di sicurezza | Richieste derivanti dalla WAN | Richieste derivanti dalla LAN |

| Maximum (Massimo) | Bloccato: nessun accesso alla rete domestica da Internet, ad eccezione dei servizi configurati nelle schermate Local Servers (Server locali) e Remote Access (Accesso remoto). | Limitato: sono concessi solo servizi di uso comune, ad esempio esplorazione del Web e posta elettronica†. |

| Typical (Tipico), impostazione predefinita | Bloccato: nessun accesso alla rete domestica da Internet, ad eccezione dei servizi configurati nelle schermate Local Servers e Remote Access. | Senza restrizioni: sono consentiti tutti i servizi, tranne quelli configurati nella schermata Access Control. |

| Minimum (Minimo) | Senza restrizioni: consente l'accesso totale da Internet alla rete domestica; sono consentiti tutti i tentativi di connessione. | Senza restrizioni: sono consentiti tutti i servizi, tranne quelli configurati nella schermata Access Control. |

† Tra i servizi sono compresi Telnet, FTP, HTTP, HTTPS, DNS, IMAP, POP3 e SMTP.

Per configurare le impostazioni di sicurezza di USR8200 Firewall/VPN/NAS:

- Scegliere tra i tre livelli di sicurezza predefiniti descritti nella tabella precedente. Per impostazione predefinita il livello di sicurezza è Typical (Tipico).

- Selezionare la casella Block IP Fragments (Blocca frammenti IP) per proteggere la rete domestica da un comune tipo di attacco hacker che è in grado di utilizzare pacchetti di dati frammentati per danneggiare la rete domestica.

Nota: VPN su IPSec e alcuni servizi basati su UDP permettono l'uso di frammenti IP. Consentire il passaggio di frammenti IP nella rete domestica per poter disporre di questi servizi.

- Fare clic sul pulsante OK per salvare le modifiche.

Nota: utilizzando l'impostazione di sicurezza minima, la rete domestica viene esposta a notevoli rischi per la sicurezza; è consigliabile, quindi, utilizzarla per brevi periodi di tempo e solo se necessario.

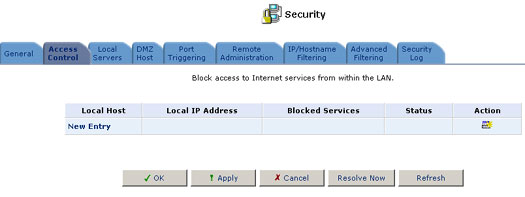

È possibile bloccare l'accesso di determinati computer all'interno della rete domestica (o anche dell'intera rete) a certi servizi su Internet. Ad esempio, è possibile impedire a un computer l'accesso a Internet, a un altro il trasferimento di file tramite FTP e all'intera rete la ricezione di e-mail in entrata.

La funzione del controllo di accesso opera ponendo restrizioni sul passaggio di alcuni tipi di richieste dalla rete domestica a Internet e bloccando così il flusso del traffico in entrambe le direzioni. Nell'esempio dell'e-mail riportato precedentemente, è possibile impedire ai computer della rete domestica la ricezione delle e-mail in entrata bloccando le richieste in uscita ai server POP3 su Internet.

Fare clic sul pulsante Access Control (Controllo di accesso) per visualizzare un elenco dei servizi limitati.

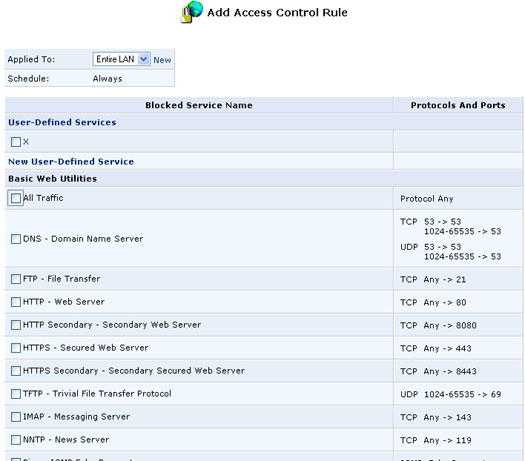

Per aggiungere nuovi servizi alla tabella Access Control:

- Fare clic sul pulsante New Entry (Nuova voce). Viene visualizzata la schermata Add Access Control Rules (Aggiungi regole per controllo di accesso).

- Selezionare i servizi che si desidera bloccare.

- Inserire l'indirizzo IP locale del computer sul quale si desidera bloccare l'accesso ai servizi o selezionare Block Entire LAN (Blocca intera LAN) per bloccare tutti i computer presenti sulla LAN. Fare clic su OK per salvare le modifiche e tornare alla schermata Access Control.

È possibile modificare i computer ai quali è negato l'accesso a un particolare servizio modificando la voce appropriata nella tabella Access Control.

Per modificare una voce nella tabella Access Control:

- Fare clic sull'opzione Edit (Modifica) corrispondente al servizio. Viene visualizzata la schermata Edit Service (Modifica servizio).

- Inserire l'indirizzo IP locale del computer sul quale si desidera bloccare l'accesso ai servizi o selezionare Block Entire LAN (Blocca intera LAN) per bloccare tutti i computer presenti sulla LAN.

- Fare clic su OK per salvare le modifiche e tornare alla schermata Access Control.

È possibile disattivare un controllo di accesso e rendere disponibile un servizio senza doverlo rimuovere dalla tabella Access Control. Ciò potrebbe essere utile se si desidera rendere disponibile il servizio solo momentaneamente e riattivare in futuro la restrizione.

- Per disattivare momentaneamente un controllo di accesso, deselezionare la casella di controllo accanto al nome del servizio.

- Per riattivare la restrizione in un secondo momento, selezionare la casella di controllo accanto al nome del servizio.

- Per rimuovere una restrizione di accesso dalla tabella Access Control, fare clic sull'opzione Remove (Rimuovi) corrispondente al servizio. Il servizio viene quindi rimosso dalla tabella Access Control.

Servizi definiti dall'utente

Le tabelle visualizzate nelle schermate Add Access Control Rules (Aggiungi regole per controllo di accesso) e Add Local Servers (Aggiungi server locali) sono preconfigurate in modo da comprendere la maggior parte dei servizi da bloccare o attivare. Tuttavia, a volte potrebbe sorgere la necessità di aggiungere un servizio predefinito. USR8200 Firewall/VPN/NAS fornisce l'elenco User-defined Services (Servizi definiti dall'utente) per tale scopo. Tutti i servizi contenuti in questo elenco vengono visualizzati anche nella parte superiore delle schermate Add Access Control Rules e Add Local Servers. Quando è aggiunto a un elenco, il servizio viene visualizzato automaticamente anche negli altri elenchi. In tal modo, non è necessario inserire due volte i servizi definiti dall'utente.

Per aggiungere all'elenco un nuovo servizio:

- Fare clic su New User-Defined Service (Nuovo servizio definito dall'utente)

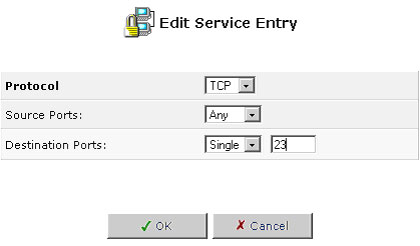

- Viene visualizzata la schermata Edit Service (Modifica servizio). Inserire un nome per il servizio, quindi fare clic su New Server Ports (Nuove porte server).

- Selezionare un tipo di protocollo e inserire tutte le informazioni aggiuntive. Generalmente tali informazioni sono disponibili nella documentazione fornita insieme al programma.

- Se necessario, compilare i campi Source Ports (Porte origine) e Destination Ports (Porte destinazione) per inserire un intervallo porte differente (UDP o TCP) per lo stesso servizio.

- Fare clic su OK per salvare le modifiche e tornare alla schermata User-defined Services (Servizi definiti dall'utente).

A questo punto la definizione del servizio è completa ed è possibile accedere alla schermata Add Access Control Rules (Aggiungi regole per controllo di accesso) o Add Local Servers (Aggiungi server locali) per bloccarlo o attivarlo.

Per modificare un servizio definito dall'utente già contenuto nell'elenco:

- Fare clic sull'opzione Edit (Modifica) corrispondente al servizio. Viene visualizzata la schermata Edit Service (Modifica servizio).

- Modificare il nome del servizio o le informazioni relative alla porta.

- Fare clic su OK per salvare le modifiche e tornare alla schermata User-defined Services (Servizi definiti dall'utente).

Per rimuovere dall'elenco un servizio, fare clic sul pulsante Remove (Rimuovi) corrispondente al servizio. Il servizio viene quindi rimosso dall'elenco.

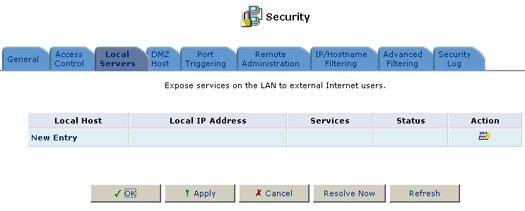

Server locali

Per impostazione predefinita, USR8200 Firewall/VPN/NAS impedisce a tutti gli utenti esterni di connettersi o comunicare con la rete. Pertanto, il sistema è protetto dagli hacker che potrebbero cercare di introdursi nella rete e danneggiarla. Tuttavia, potrebbe essere necessario effettuare la connessione a Internet tramite rete in modalità limitata e controllata per consentire il funzionamento di alcune applicazioni tramite LAN (ad esempio applicazioni giochi, voce e chat) e stabilire dei server nella rete domestica. La funzione Local Servers (Server locali) supporta entrambe le funzionalità.

La schermata Local Servers nella console di gestione fornisce un elenco delle applicazioni più comunemente utilizzate che richiedono la speciale gestione di USR8200 Firewall/VPN/NAS. È necessario identificare semplicemente quali di esse si desidera utilizzare e l'indirizzo IP locale del computer che utilizzerà il servizio. Ad esempio, se si desidera utilizzare l'applicazione voce Net2Phone su uno dei computer, selezionare Net2Phone dall'elenco e inserire l'indirizzo IP locale del computer nella colonna di destra. Tutti i dati relativi a Net2Phone che arrivano a USR8200 Firewall/VPN/NAS da Internet vengono inoltrati in futuro al computer specifico.

Analogamente, se si desidera concedere agli utenti Internet l'accesso ai server all'interno della rete domestica, è necessario identificare ciascun servizio che si desidera fornire e il computer che lo fornirà. Ad esempio, se si desidera ospitare un server Web all'interno della rete domestica, è necessario selezionare HTTP Web Server (Server Web HTTP) dall'elenco e inserire l'indirizzo IP locale del computer che ospiterà il server Web nella colonna di destra. Quindi, quando un utente Internet indica un browser all'indirizzo IP esterno di USR8200 Firewall/VPN/NAS, il gateway inoltra la richiesta http in arrivo al computer che ospita il server Web. Se l'applicazione Internet che si desidera utilizzare o il servizio che si desidera fornire non sono contenuti nell'elenco, è possibile aggiungerli in modo semplice.

Fare clic sul pulsante Local Servers per visualizzare l'elenco dei servizi speciali e dei server locali attivati nella rete domestica.

Per aggiungere un nuovo servizio all'elenco dei server locali attivi:

- Fare clic sul pulsante New Entry (Nuova voce). Viene visualizzata la schermata Add Local Servers (Aggiungi server locali).

- Selezionare il servizio che si desidera fornire.

- Inserire l'indirizzo IP locale del computer che fornirà il servizio (il "server"). Tenere presente che solo un computer all'interno della LAN può essere assegnato alla fornitura di uno specifico servizio o applicazione.

- Fare clic su OK per salvare le modifiche e tornare alla schermata Local Servers per modificare una voce nella tabella Local Servers in modo da poter fornire un servizio da un differente computer locale.

Per aggiungere un servizio non contenuto nell'elenco, fare clic sul pulsante User Defined Services (Servizi definiti dall'utente). Viene visualizzata la schermata Edit Service (Modifica servizio). Definire il servizio, quindi fare clic su OK per salvare le modifiche. Il servizio viene aggiunto automaticamente alla sezione superiore della schermata Add Local Servers (Aggiungi server locali). A questo punto è possibile selezionare il servizio, come se fosse un servizio predefinito.

- Fare clic sul pulsante Edit (Modifica). Viene visualizzata la schermata Edit Service (Modifica servizio).

- Inserire l'indirizzo IP locale del computer dal quale si desidera fornire il servizio.

- Fare clic su OK per salvare le modifiche e tornare alla schermata Local Servers. È possibile disattivare un servizio e renderlo non disponibile senza doverlo rimuovere dalla tabella Local Servers. Ciò potrebbe essere utile se si desidera rendere il servizio non disponibile solo momentaneamente e riattivarlo nuovamente in futuro.

- Per disattivare momentaneamente un controllo di accesso, deselezionare la casella di controllo accanto al nome del servizio.

- Per riattivare la restrizione in un secondo momento, selezionare la casella di controllo accanto al nome del servizio.

- Per rimuovere una restrizione di accesso dalla tabella Access Control, fare clic sull'opzione Remove (Rimuovi) corrispondente al servizio. Il servizio viene quindi rimosso dalla tabella Access Control.

Designazione di una DMZ (Zona demilitarizzata)

La funzione DMZ Host (Host DMZ) consente di collegare un solo indirizzo IP a Internet. Designare un host DMZ quando:

- Si desidera utilizzare un servizio Internet con uno scopo speciale, ad esempio un gioco in rete o un programma di videoconferenza che non è presente nell'elenco Local Servers e per il quale non sono disponibili informazioni sull'intervallo porta.

- Non ci sono rischi per la sicurezza ed è possibile collegare un computer a tutti i servizi senza restrizioni.

Attenzione: un host DMZ non è protetto dal firewall e può essere vulnerabile agli attacchi. La designazione di un host DMZ può mettere a rischio anche gli altri computer presenti sulla rete domestica. Quando si designa un host DMZ, è necessario considerare le implicazioni in materia di sicurezza e proteggerlo, se necessario.

Una richiesta in arrivo per accedere a un servizio nella rete domestica, ad esempio un server Web, viene presentata da USR8200 Firewall/VPN/NAS. Questo inoltra la richiesta all'host DMZ (se ve ne è uno designato) a meno che il servizio non sia stato fornito da un altro computer nella rete domestica, assegnato in Local Servers (Server locali), nel qual caso la richiesta viene ricevuta dal computer.

Per designare un computer locale come host DMZ:

- Fare clic sul pulsante DMZ Host (Host DMZ). Viene visualizzata la schermata DMZ Host.

- Inserire l'indirizzo IP locale del computer che si desidera designare come host DMZ. Tenere presente che solo un computer alla volta all'interno della LAN può essere un host DMZ.

- Fare clic su OK per salvare le modifiche e tornare alla schermata DMZ Host. È possibile disattivare l'host DMZ in modo che non sia completamente collegato a Internet e tuttavia mantenerne l'indirizzo IP registrato sulla schermata DMZ Host. Ciò potrebbe essere utile se si desidera disattivare l'host DMZ e riattivarlo nuovamente in futuro.

- Per disattivare l'host DMZ in modo che non sia completamente collegato a Internet, deselezionare la casella di controllo accanto alla designazione dell'IP DMZ.

- Per attivare l'host DMZ, selezionare la casella di controllo accanto alla designazione dell'IP DMZ.

Attivazione della porta

È possibile utilizzare la funzione Port Triggering (Attivazione della porta) per configurare l'inoltro di porte dinamiche. Impostando le regole di attivazione della porta è possibile consentire al traffico in entrata di giungere a uno specifico host della LAN, tramite porte diverse da quelle utilizzate per il traffico in uscita. Questo viene definito Port Triggering (Attivazione della porta) dal momento che le attivazioni del traffico in uscita consentono al traffico in entrata di ritornare all'host LAN.

Ad esempio, se si dispone di un server di gioco al quale accedere tramite il protocollo TCP sulla porta 2222, il server risponde collegandosi tramite il TCP sulla porta 3333 per avviare la sessione di gioco. In questo caso è necessario utilizzare l'inoltro della porta perché questa situazione crea un conflitto con le seguenti impostazioni predefinite del firewall:

- Il firewall blocca il traffico in entrata per impostazione predefinita.

- Il server risponde all'indirizzo IP di USR8200 Firewall/VPN/NAS e la connessione non torna all'host tramite NAT.

Per ovviare a questo problema è necessario definire una voce Port Triggering che consenta il traffico in entrata sulla porta TCP 3333, solo dopo che un host della LAN ha generato traffico alla porta TCP 2222. Seguirà l'accettazione del traffico in entrata dal server di gioco e l'invio all'host LAN originato dal traffico in uscita alla porta 2222.

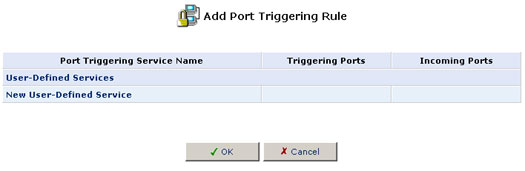

Definizione dell'attivazione della porta

Questa sezione descrive come definire una voce di attivazione della porta. I valori della voce sono relativi all'esempio di gioco fornito nella sezione precedente.

1. Fare clic sull'icona Security (Sicurezza) posta sulla barra laterale.

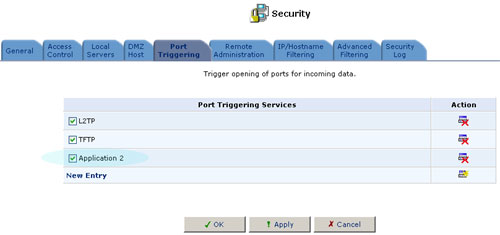

2. Fare clic sulla scheda Port Triggering (Attivazione della porta) nella schermata Security per visualizzare la schermata Port Triggering. In questa schermata vengono visualizzate tutte le voci di attivazione della porta.

3. Per aggiungere una voce, fare clic su New Entry (Nuova voce).

4. Per aggiungere una voce, fare clic su New User-Defined Service (Nuovo servizio definito dall'utente).

5. Specificare le seguenti voci di attivazione della porta rispettivamente in New Triggering Ports (Nuove porte di attivazione) e New Incoming Ports (Nuove porte in entrata) e fare clic su OK.

- Porte di attivazione: TCP ANY (QUALSIASI TCP)->2222

- Porte in entrata: TCP ANY (QUALSIASI TCP)->3333

Dopo aver specificato entrambe le voci, fare clic su OK. Selezionare la casella di controllo per il nuovo servizio nella schermata Add Port Triggering Rule (Aggiungi regola di attivazione porta) e fare clic su OK.

6. Per attivare il reindirizzamento della porta assicurarsi che sia selezionata la casella di controllo per il nuovo servizio nella schermata Port Triggering.

Potrebbero essere elencate alcune regole predefinite di attivazione della porta durante il primo accesso alla schermata di attivazione della porta. Tenere presente che la disattivazione di queste regole potrebbe influire sulla funzionalità di USR8200 Firewall/VPN/NAS.

Controllo di accesso remoto a USR8200 Firewall/VPN/NAS

È possibile accedere e controllare USR8200 Firewall/VPN/NAS non solo dalla rete domestica ma anche da Internet. Ciò consente di visualizzare o modificare le impostazioni quando si è in viaggio e consente anche all'ISP di modificare le impostazioni o di abilitare la funzionalità di risoluzione dei problemi o relativa a errori di comunicazione da una postazione remota. Per impostazione predefinita, l'accesso remoto a USR8200 Firewall/VPN/NAS è bloccato per garantire la sicurezza della rete domestica. Tuttavia, l'accesso remoto è supportato dai seguenti servizi ed è possibile utilizzare la schermata Remote Access Configuration (Configurazione accesso remoto) per attivare quelli necessari.

- Telnet: utilizzato per ottenere una riga di comando e aver accesso a tutte le impostazioni e i parametri di sistema.

- Web-Management/HTTP (Gestione Web/HTTP): utilizzato per avere accesso alla console di gestione e a tutte le impostazioni e i parametri di sistema.

- Diagnostic Tools (Strumenti di diagnostica): utilizzato per la risoluzione dei problemi e la gestione del sistema remoto tramite ISP.

Per consentire l'accesso remoto ai servizi di USR8200 Firewall/VPN/NAS:

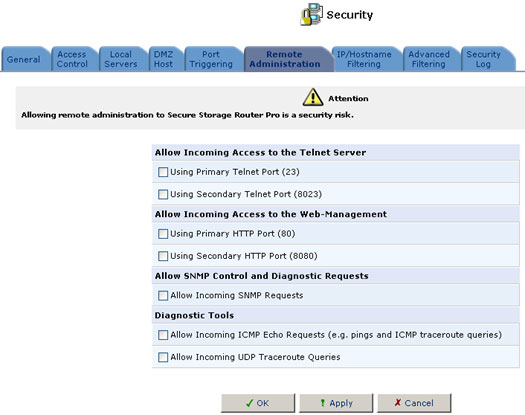

- Fare clic sulla scheda Remote Administration (Amministrazione remota). Viene visualizzata la schermata Remote Access Configuration (Configurazione accesso remoto).

- Selezionare i servizi che si desidera rendere disponibili ai computer su Internet. Questi servizi comprendono:

- Telnet: garantisce l'accesso a una riga di comando a USR8200 Firewall/VPN/NAS. Finché questo servizio è protetto da password, non è considerato un protocollo sicuro. Se un server locale è configurato per l'uso della porta 23, selezionare la porta 8023 per evitare conflitti.

- Web-based Management (Gestione basata su Web): garantisce l'accesso alla gestione basata su Web protetta da password. Se un server locale è configurato per l'uso della porta 80, selezionare la porta 8080 per evitare conflitti.

- Diagnostic tools (Strumenti di diagnostica): comprende Ping e Traceroute (su UDP). Questi servizi possono essere utilizzati per la risoluzione dei problemi e la gestione del sistema remoto dal provider dei servizi.

- Fare clic su OK per salvare le modifiche e tornare alla schermata Security Settings (Impostazioni di sicurezza).

Filtraggio IP/nome host

È possibile configurare USR8200 Firewall/VPN/NAS per bloccare siti Web e impedirne così l'accesso da computer della rete domestica. Inoltre, possono essere applicate delle restrizioni a un elenco di siti completo e automaticamente aggiornato per il quale non è consigliato l'accesso.

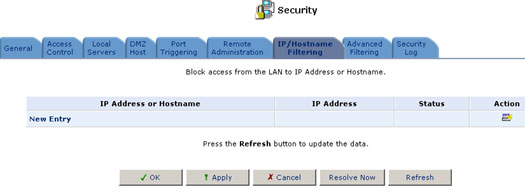

Per aggiungere all'elenco un sito Web:

1. Fare clic su New Entry (Nuova voce).

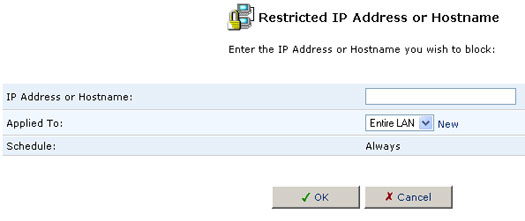

Vengono visualizzate le schermate Restricted IP Address (Indirizzo IP limitato) o Hostname (Nome host).

2. Inserire l'indirizzo del sito Web (IP o URL) che si desidera rendere inaccessibile dalla rete domestica (anche tutte le pagine Web all'interno del sito vengono bloccate). Se l'indirizzo del sito Web ha più indirizzi IP, USR8200 Firewall/VPN/NAS riconduce tutti gli indirizzi aggiuntivi e li aggiunge all'elenco delle restrizioni. Indicare se si desidera applicare questa restrizione all'intera rete LAN o a un computer singolo della rete. È possibile, inoltre, fare clic su New (Nuovo) sulla riga Schedule (Programma) e inserire il numero di volte che si desidera applicare la regola.

Una volta terminata la creazione di una restrizione, fare clic su OK.

3. L'utente torna alla schermata precedente mentre USR8200 Firewall/VPN/NAS prova a trovare il sito. Nella colonna Status (Stato) viene visualizzato il messaggio Resolving... (Risoluzione in corso...) mentre viene localizzato il sito (l'URL viene ricondotto a uno o più indirizzi IP).

4. Se il sito viene localizzato, nella barra di stato viene visualizzato il messaggio Resolved (Risolto), altrimenti compare il messaggio Error (Errore). Fare clic su Refresh (Aggiorna) per aggiornare lo stato, se necessario. Nel caso in cui USR8200 Firewall/VPN/NAS non riesca a localizzare il sito Web, attenersi alla seguente procedura:

- Utilizzare un browser Web per verificare se il sito Web è disponibile. In questo caso potrebbe essere stato inserito l'indirizzo del sito Web errato. Procedere con la modifica dell'indirizzo del sito Web nell'elenco sottostante.

- Se il sito Web non è disponibile, tornare alla schermata IP/Hostname Filtering (Filtraggio IP/nome host) in un secondo momento e fare clic su Resolve Now (Risolvi ora) per verificare che il sito Web possa essere individuato e bloccato da USR8200 Firewall/VPN/NAS.

Per modificare l'indirizzo di un sito Web contenuto nell'elenco, attenersi alla seguente procedura:

1. Fare clic su Edit (Modifica) nella colonna Action (Azione). Vengono visualizzate le schermate Restricted IP Address (Indirizzo IP limitato) o Hostname (Nome host).

2. Modificare l'indirizzo del sito Web, se necessario. Se l'indirizzo è lungo e/o complesso, è possibile copiarlo dalla barra degli indirizzi sulla console di gestione. Accertarsi di rimuovere il prefisso http:// e la barra finale (/) in coda all'indirizzo.

3. Fare clic su OK per salvare le modifiche.

Per garantire il blocco di tutti gli indirizzi IP corrispondenti ai siti Web contenuti nell'elenco, fare clic su Resolve Now (Risolvi ora). USR8200 Firewall/VPN/NAS controlla tutti gli indirizzi dei siti Web contenuti nell'elenco e garantisce che tutti gli indirizzi IP presso i quali il sito Web è stato rilevato siano compresi nella colonna degli indirizzi IP.

È possibile disattivare una restrizione e rendere nuovamente disponibile un sito Web senza doverlo rimuovere dall'elenco delle restrizioni. Ciò potrebbe essere utile se si desidera rendere disponibile il sito Web solo momentaneamente e bloccarlo nuovamente in futuro.

- Per disattivare momentaneamente una restrizione, deselezionare la casella di controllo accanto all'URL con restrizione.

- Per riattivare la restrizione in un secondo momento, selezionare la casella di controllo accanto all'URL.

- Per rimuovere una restrizione, fare clic su Remove (Rimuovi). La restrizione viene rimossa dall'elenco delle restrizioni.

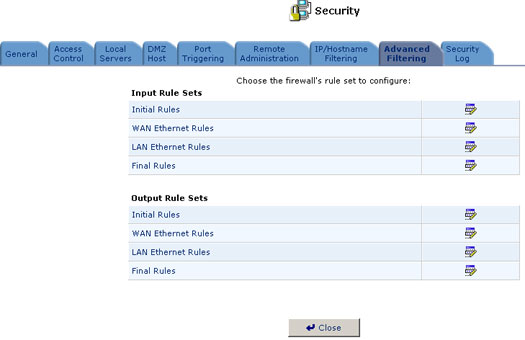

Filtraggio avanzato

La funzione Advanced Filtering (Filtraggio avanzato) è stata ideata per consentire un controllo completo sul funzionamento del firewall. È possibile definire specifiche regole di entrata e di uscita, controllare l'ordine degli insiemi di regole logicamente analoghi e fare una distinzione tra regole da applicare a dispositivi di rete WAN e LAN. Per accedere alla schermata Advanced Filtering, fare clic sull'icona Security (Sicurezza) nella barra laterale per visualizzare le funzioni di sicurezza, quindi fare clic sul pulsante Advanced Filtering. Viene visualizzata la schermata Advanced Filtering (Filtraggio avanzato).

È possibile configurare due insiemi di regole, Input rules (Regole di entrata) e Output rules (Regole di uscita). Ogni insieme di regole è formato da tre sottoinsiemi: Initial rules (Regole iniziali), Network devices rules (Regole dispositivi di rete) e Final rules (Regole finali). Questi sottoinsiemi determinano l'ordine sequenziale con cui le regole vengono applicate. Per configurare le regole di Advanced Filtering, fare clic sul pulsante Edit (Modifica) accanto al titolo della regola oppure fare clic direttamente sul titolo. Viene visualizzata la schermata Configure Rules (Configura regole) che riporta le voci che costituiscono il sottoinsieme di regole selezionato. Fare clic sul pulsante Edit accanto alla voce, direttamente sulla voce oppure su New Entry (Nuova voce) per accedere alla schermata Add Advanced Filter (Aggiungi filtro avanzato).

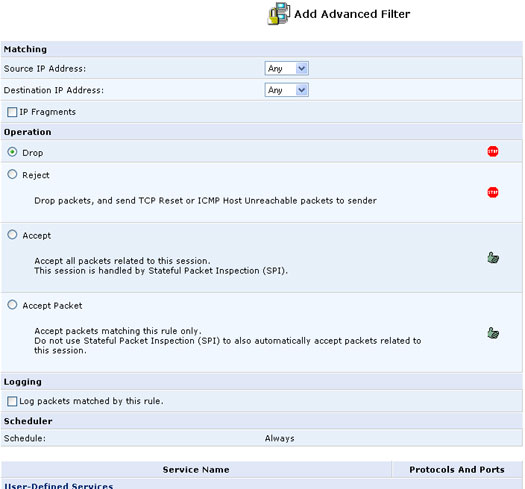

Aggiunta di una regola avanzata di filtraggio

Per aggiungere una regola avanzata di filtraggio, definire attentamente i seguenti parametri di regole:

Matching (Corrispondenza)

Per applicare una regola firewall, si deve effettuare una corrispondenza tra indirizzi o intervalli IP e porte. Selezionare le opzioni per Source IP Address (Indirizzo IP di origine) e Destination IP Address (Indirizzo IP di destinazione) per definire il collegamento del traffico di origine e di destinazione. La corrispondenza delle porte viene definita al momento della selezione dei servizi. Ad esempio, se si sceglie il servizio FTP, viene selezionata la porta 21 per la corrispondenza del flusso del traffico tra gli indirizzi IP definiti di origine e di destinazione.

Operation (Funzionamento)

In questa sezione viene definita l'azione eseguita dalla regola selezionando uno dei seguenti pulsanti di opzione

- Drop (Elimina): nega l'accesso ai pacchetti che corrispondono agli indirizzi IP di origine e di destinazione e alle porte dei servizi definite nella sezione Matching (Corrispondenza).

- Accept (Accetta): consente l'accesso ai pacchetti che corrispondono agli indirizzi IP di origine e di destinazione e alle porte dei servizi definite nella sezione Matching. La sessione per il trasferimento dati viene gestita utilizzando SPI (Ispezione dei pacchetti).

- Accept Packet (Accetta pacchetto): consente l'accesso ai pacchetti che corrispondono agli indirizzi IP di origine e di destinazione e alle porte dei servizi definite nella sezione Matching. La sessione per il trasferimento dati viene gestita utilizzando SPI (Ispezione dei pacchetti); ciò significa che agli altri pacchetti corrispondenti a questa regola non viene consentito automaticamente l'accesso. Ad esempio, ciò può risultare utile quando si creano regole che consentono la trasmissione.

Logging (Registrazione)

Selezionare questa casella di controllo per aggiungere al registro di protezione le voci correlate a tale regola.

Services (Servizi)

Selezionare i servizi ai quali si desidera applicare questa regola. È possibile aggiungere servizi definiti dall'utente facendo clic su New User-Defined Service (Nuovo servizio definito dall'utente).

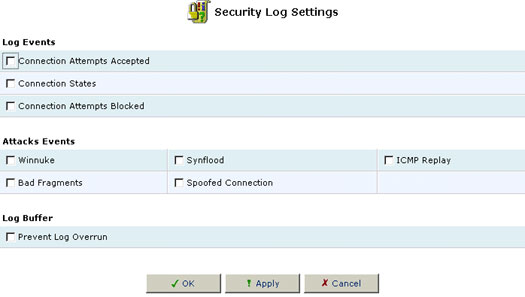

Registro di protezione

Nella sezione Security Log (Registro di protezione) viene visualizzato un elenco degli eventi relativi al firewall, che comprende i tentativi di connessioni in entrata e in uscita, i tentativi di autenticazione di un'interfaccia amministrativa di terminali con gestione basata su Web o Telnet, la configurazione firewall e l'avvio del sistema.

Per visualizzare il registro firewall, fare clic sul pulsante Firewall Log visualizzato nella schermata Security Settings (Impostazioni di sicurezza).

I seguenti eventi e tipi di eventi sono quelli registrati automaticamente nel registro firewall:

Inbound/Outbound Traffic (Traffico in entrata/in uscita)

- Connection accepted (Connessione accettata): la richiesta di accesso è conforme alla policy di sicurezza del firewall.

- Accepted - Host probed† (Accettato - Host sondato): questa richiesta di connessione TCP da parte di un host WAN corrisponde alla policy di sicurezza del firewall ma l'host WAN non viene riconosciuto come accreditato. L'host WAN viene controllato per verificare che si tratti di un host accreditato.

- Accepted - Host trusted† (Accettato - Host accreditato): una risposta da un host WAN precedentemente controllato. Questo client diviene un host accreditato.

- Accepted - Internal traffic (Accettato - Traffico interno): tutti i pacchetti sono liberi di spostarsi liberamente da un host LAN a un altro.

- Blocked - Policy violation (Bloccato - Violazione della policy): questa richiesta di accesso viola la policy di sicurezza del firewall.

- Blocked - IP Fragment (Bloccato - Frammento IP): se il firewall è configurato per bloccare tutti i frammenti IP, questo messaggio viene registrato per ciascun pacchetto frammentato che viene bloccato.

- Blocked - IP Source-Routes (Bloccato - Percorsi di origine IP): questo messaggio viene registrato ogni qualvolta un pacchetto viene bloccato a causa delle opzioni del percorso di origine, preciso o meno, impostate nel titolo IP.

- Blocked - State-table error (Bloccato - Errore tabella di stato): il firewall ha rilevato un errore durante la ricerca o la manipolazione della tabella di stato. Il pacchetto viene bloccato.

Firewall Setup (Configurazione firewall)

- Aborting configuration (Interruzione della configurazione)

- Configuration completed (Configurazione completata)

WBM Login (Accesso WBM)

- Authentication Success (Autenticazione riuscita)

- Authentication Failure (Autenticazione non riuscita)

Telnet Login (Accesso Telnet)

- Authentication Success (Autenticazione riuscita)

- Authentication Failure (Autenticazione non riuscita)

System Up/Down (Sistema acceso/spento)

- The system is going DOWN for reboot (Il sistema si sta SPEGNENDO per il riavvio)

- The system is UP! (Il sistema è ACCESO)

† Viene visualizzato solo in relazione al traffico in entrata.

È possibile scegliere attività aggiuntive da registrare nel registro firewall tramite la schermata Firewall Log Settings (Impostazioni di registro firewall). Per ciascun tipo di attività, è possibile visualizzare i messaggi relativi a tentativi riusciti (Accepted), tentativi non riusciti (Blocked) o entrambi.

Per visualizzare o modificare le impostazioni del registro firewall:

- Fare clic sul pulsante Settings (Impostazioni) visualizzato nella parte superiore della schermata Firewall Log. Viene visualizzata la schermata Firewall Log Settings (Impostazioni registro firewall).

- Selezionare i tipi di attività per i quali si desidera che venga generato un messaggio di registro:

- Connection Attempts Messages (Messaggi sui tentativi di connessione): registrano un messaggio per ciascun tentativo di stabilire una connessione in entrata alla rete domestica o viceversa.

- Telnet Connection Attempts Messages (Messaggi sui tentativi di connessione Telnet): registrano un messaggio per ciascun tentativo di stabilire una connessione Telnet in entrata alla rete domestica o viceversa (incluso nella prima categoria).

- WBM Connection Attempts Messages (Messaggi sui tentativi di connessione WBM): registrano un messaggio per ciascun tentativo di accedere alla gestione basata su Web da un browser esterno alla rete domestica.

- Selezionare la casella di controllo Prevent Log Overrun (Previeni sovraccarico di registro) per interrompere la registrazione delle attività firewall se la memoria è allocata o il registro è pieno.

- Fare clic su OK per salvare le modifiche e tornare alla schermata Firewall Log.

Gestione locale protetta

È possibile stabilire la connessione diretta a USR8200 Firewall/VPN/NAS allo scopo di eseguire alcune operazioni di gestione locale. Per farlo, è necessario stabilire una connessione PPP su seriale (PPPoS) tra l'host dell'amministratore e USR8200 Firewall/VPN/NAS.

Per eseguire operazioni di gestione locale tramite la connessione PPPoS, attenersi alla procedura riportata di seguito:

- Collegare mediante un cavo seriale l'host dell'amministratore a USR8200

Firewall/VPN/NAS. Per informazioni su come ottenere un cavo seriale

per USR8200 Firewall/VPN/NAS, rivolgersi all'assistenza tecnica di U.S.

Robotics.

Nota: il cavo seriale va collegato a un connettore a dieci piedini della scheda di circuito. Per accedere al connettore, è necessario aprire il telaio del dispositivo. Questa operazione invaliderà la garanzia.

- Eseguire un client PPTP sull'host dell'amministratore.

- Una volta stabilita la connessione PPP, è possibile accedere a USR8200 Firewall/VPN/NAS mediante HTTP/S sulla connessione appena creata.

- Una volta terminato, riavviare USR8200 Firewall/VPN/NAS.

Esecuzione di client PPP su Linux

Per eseguire client PPP su host Linux, immettere la riga seguente:

pppd <SERIAL_DEV_NAME> <BAUD> noauth user <USERNAME> local nobsdcomp nodeflate

Inserire le informazioni richieste secondo quanto indicato di seguito:

SERIAL_DEV_NAME: nome della periferica seriale della macchina

Linux, ad es. /dev/ttyS1.

BAUD: 115200.

USERNAME: nome di un utente con privilegi di amministratore. Definire

una password adatta in /etc/ppp/chap-secrets o /etc/ppp/pap-secrets

sulla macchina Linux.

Esecuzione di client PPP su Windows

Per eseguire client PPP su Windows XP, installare un driver NULL modem. Attenersi alla procedura illustrata di seguito:

- Da Pannello di controllo, fare clic sull'icona Opzioni modem e telefono.

- Selezionare la scheda Modem e fare clic su Aggiungi.

- Selezionare la casella di controllo Non rilevare il modem: verrà selezionato successivamente, quindi fare clic su Avanti.