Sommaire :

Présentation de l'outil d'administration Web

Utilisation de l'assistant de connexion

Paramètres avancés >

Guide de l'utilisateur pour l'USR8200 Firewall/VPN/NAS

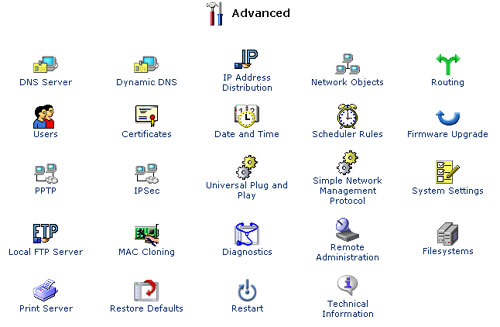

Paramètres avancés

Cette section de la console d'administration s'adresse avant tout aux utilisateurs expérimentés. La modification des paramètres de cette section doit être effectuée avec précaution car elle peut nuire au fonctionnement de l'USR8200 Firewall/VPN/NAS et du réseau domestique.

Serveur DNS (Domain Name System)

Le DNS (Domain Name System ou Système de nom de domaine) est un service qui traduit les noms de domaine en adresses IP et vice-versa. Le serveur DNS de la passerelle comporte une capacité d'apprentissage automatique : lorsqu'un nouvel ordinateur est connecté au réseau, le serveur DNS apprend son nom et l'ajoute automatiquement à la table DNS. Les autres utilisateurs du réseau peuvent alors communiquer immédiatement avec cet ordinateur à l'aide de son nom ou de son adresse IP. De plus, le DNS de votre passerelle :

- Partage une base de données commune de noms de domaine et d'adresses IP avec le serveur DHCP.

- Prend simultanément en charge des sous-réseaux multiples au sein du LAN.

- Ajoute automatiquement un nom de domaine aux noms qui en sont dépourvus.

- Permet l'ajout de nouveaux noms de domaine à la base de données.

- Permet à un ordinateur d'avoir plusieurs noms d'hôte.

- Permet à un nom d'hôte d'avoir plusieurs adresses IP (qui sont nécessaires si l'hôte possède plusieurs cartes réseau).

- Le serveur DNS ne nécessite aucune configuration. Cependant, vous souhaiterez peut-être afficher la liste des ordinateurs connus par le DNS, modifier le nom d'hôte ou l'adresse IP d'un ordinateur de la liste ou ajouter manuellement un ordinateur à la liste.

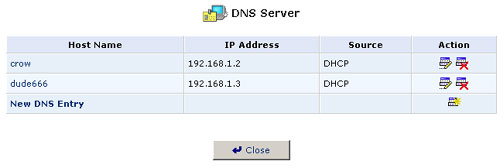

Afficher ou modifier la table DNS

Pour afficher la liste des ordinateurs enregistrés dans la table DNS, cliquez sur l'icône DNS Server (Serveur DNS) à l'écran Advanced (Paramètres avancés) de la console d'administration. La table DNS s'affiche.

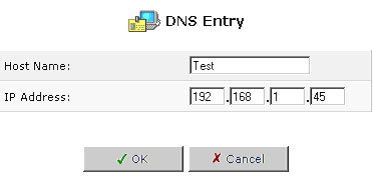

Pour ajouter une nouvelle entrée à la liste :

- Cliquez sur New DNS Service (Nouvelle entrée DNS). L'écran DNS Entry (Entrée DNS) s'affiche.

- Saisissez le nom d'hôte et l'adresse IP de l'ordinateur.

- Cliquez sur le bouton OK pour enregistrer vos modifications.

Pour modifier le nom d'hôte ou l'adresse IP d'une entrée :

- Cliquez sur le bouton Edit (Modifier) situé dans la colonne Action. L'écran DNS Entry (Entrée DNS) s'affiche. Si l'hôte a été ajouté manuellement à la table DNS, vous pouvez modifier son nom d'hôte et/ou son adresse IP. Sinon, vous ne pouvez modifier que son nom d'hôte.

- Cliquez sur OK pour enregistrer vos modifications.

Pour supprimer un hôte de la table DNS, cliquez sur le bouton Remove (Supprimer) situé dans la colonne Action. L'entrée est alors supprimée de la liste.

DNS dynamique

Le service DNS dynamique vous permet de lier une adresse IP dynamique à un nom d'hôte statique par le biais d'un alias, ce qui rend votre ordinateur plus facilement accessible à partir de différents emplacements Internet. Généralement, lorsque vous vous connectez à Internet, votre fournisseur d'accès vous attribue une adresse IP non utilisée d'une plage IP. Cette adresse n'est utilisée que pendant la durée d'une connexion spécifique. L'attribution dynamique des adresses permet d'étendre la plage d'adresses IP utilisables, tout en conservant toujours le même nom de domaine. Chaque fois que l'adresse IP fournie par votre FAI change, la base de données DNS est modifiée en conséquence. Ainsi, même si l'adresse IP d'un nom de domaine change souvent, celui-ci sera toujours accessible.

Pour utiliser la fonctionnalité DNS dynamique, vous devez ouvrir un compte DDNS (gratuitement) à l'adresse http://www.DynDNS.org/account/create.html. Vous devrez spécifier un nom d'utilisateur et un mot de passe. Munissez-vous de ces informations pour personnaliser votre service DDNS. Pour plus d'informations sur le DNS dynamique, consultez le site http://www.DynDNS.org

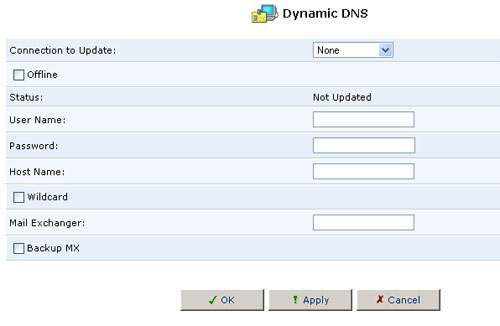

Utilisation du DNS dynamique

- Cliquez sur l'icône Dynamic DNS (DNS dynamique) à l'écran Advanced (Paramètres avancés) de la console d'administration. La table DNS dynamique s'affiche.

- Spécifiez les paramètres de fonctionnement du DNS dynamique.

- User Name (Nom d'utilisateur) - Saisissez votre nom d'utilisateur DynDNS.

- Password (Mot de passe) - Saisissez votre mot de passe DynDNS.

- Host Name (Nom d'hôte) - Saisissez un nom de sous-domaine et sélectionnez un suffixe dans la liste déroulante des domaines pour définir votre nom d'hôte.

- Mail Exchanger (Echangeur de messagerie) - Saisissez l'adresse de votre serveur d'échange de messagerie pour y rediriger tous les e-mails arrivant à votre adresse DynDNS.

- Cochez la case Dynamic Update (Mise à jour dynamique) pour activer le service de DNS dynamique.

Distribution d'adresses IP

Le serveur DHCP de votre passerelle permet d'ajouter facilement à votre réseau domestique des ordinateurs configurés comme clients DHCP. Il offre un mécanisme d'attribution d'adresses IP et de distribution de paramètres de configuration réseau à ces hôtes.

Un client (hôte) envoie un message à diffusion générale sur le LAN afin d'obtenir une adresse IP. Le serveur DHCP vérifie sa liste d'adresses disponibles puis attribue une adresse IP locale à l'hôte pour une durée définie (bail) et, simultanément, indique que cette adresse IP est prise. Le bail comporte également d'autres informations sur les services réseau comme la route et le masque de réseau de la passerelle, ainsi que les adresses des serveurs DNS. A ce moment, l'hôte est configuré avec une adresse IP pour la durée du bail.

L'hôte peut renouveler le bail ou le laisser expirer. S'il choisit de renouveler le bail, il recevra également des informations actualisées sur les services réseau, comme lors du bail d'origine, ce qui lui permettra de mettre à jour ses configurations réseau en fonction des changements éventuels qui se sont produits depuis sa première connexion. Si l'hôte veut mettre fin à un bail avant son expiration, il peut envoyer un message demandant au serveur DHCP de libérer l'adresse IP, qui pourra alors être utilisée par d'autres ordinateurs.

Le serveur DHCP de votre passerelle :

- Affiche une liste de tous les périphériques hôtes DHCP connectés à l'USR8200 Firewall/VPN/NAS.

- Définit la plage d'adresses IP pouvant être attribuées au sein du LAN.

- Définit la durée pendant laquelle les adresses IP dynamiques sont attribuées.

- Fournit les configurations ci-dessus pour chaque périphérique LAN particulier et peut être activé/désactivé pour chacun d'entre eux.

- Peut attribuer une adresse IP statique (bail statique) à un ordinateur du LAN de sorte qu'il reçoive la même adresse IP chaque fois qu'il se connecte au réseau, même si cette adresse IP se trouve dans la plage d'adresses pouvant être attribuées à d'autres ordinateurs par le serveur DHCP.

- Fournit au serveur DNS le nom d'hôte et l'adresse IP de chaque ordinateur connecté au LAN.

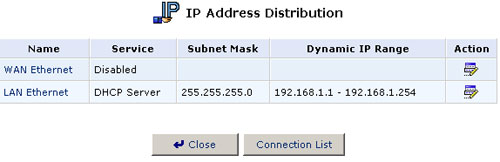

Récapitulatif du serveur DHCP

Pour afficher un récapitulatif des services actuellement fournis par le serveur DHCP, cliquez sur l'icône DHCP à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran de récapitulatif du serveur DHCP s'affiche. Utilisez la case Clear the Name (Effacer le nom) pour activer/désactiver le serveur DHCP pour un périphérique.

Remarque : si « Disabled » (Désactivé) est affiché dans la colonne Status (Statut) pour un périphérique, les hôtes qui sont connectés au réseau via ce périphérique ne bénéficient pas des services DHCP. Cela signifie que la passerelle n'attribuera pas d'adresses IP à ces ordinateurs, ce qui est utile si vous souhaitez travailler uniquement avec des adresses IP statiques.

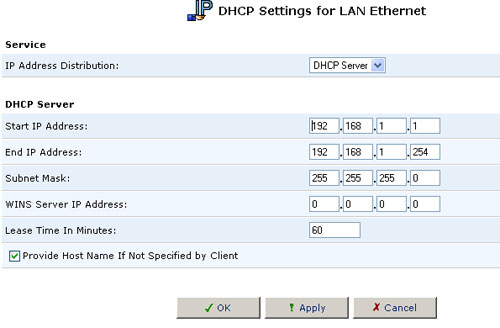

Modification des paramètres du serveur DHCP

Pour modifier les paramètres du serveur DHCP pour un périphérique :

- Cliquez sur le bouton Edit (Modifier) situé dans la colonne Action. Les paramètres DHCP pour ce périphérique s'affichent.

- Vous pouvez activer ou désactiver le serveur DHCP pour ce périphérique. Cela est également possible à partir de l'écran DHCP Server Summary (Récapitulatif du serveur DHCP).

- Complétez les champs suivants, puis cliquez sur OK.

- IP Address Range (Start and End) (Plage d'adresses IP - Adresses IP de début et de fin) : détermine le nombre d'hôtes pouvant être connectés au réseau au sein de ce sous-réseau. Les options Start IP address (Adresse IP de début) et End IP address (Adresse IP de fin) permettent de spécifier la première et la dernière adresse IP pouvant être attribuée.

- Subnet Mask (Masque de sous-réseau) : masque utilisé pour déterminer à quel sous-réseau une adresse IP appartient. La valeur du masque de sous-réseau peut être 255.255.0.0, par exemple.

- Lease Time (Durée du bail) : le serveur DHCP attribue pour une durée limitée (bail) une adresse IP à chaque périphérique se connectant au réseau. Lorsque le bail expire, le serveur détermine si l'ordinateur s'est déconnecté du réseau. Si c'est le cas, l'adresse IP peut être réattribuée à un ordinateur qui vient de se connecter. Cette option garantit que les adresses IP qui ne sont pas utilisées sont disponibles pour les autres ordinateurs du réseau.

- Provide host name if not specified by client (Fournir le nom de l'hôte si pas spécifié par le client) : si le client DHCP n'a pas de nom d'hôte, la passerelle lui en attribuera un par défaut.

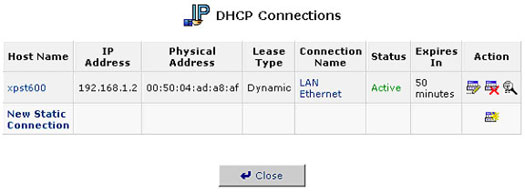

Connexions DHCP

Pour afficher la liste des ordinateurs actuellement reconnus par le serveur DHCP, cliquez sur le bouton Connection List (Liste de connexions) situé en bas de l'écran DHCP Server Summary (Récapitulatif du serveur DHCP). L'écran DHCP Connections (Connexions DHCP) s'affiche.

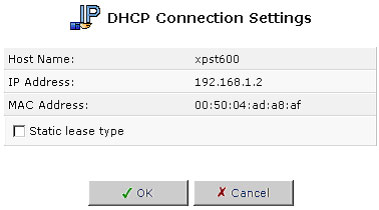

Pour modifier les propriétés d'une connexion statique :

Cliquez sur le bouton Edit (Modifier) situé dans la colonne Action. L'écran DHCP Connection Settings (Paramètres de la connexion DHCP) s'affiche.

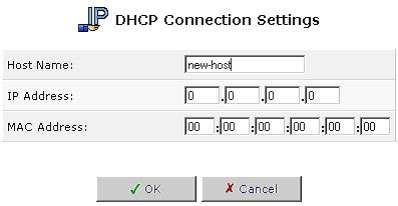

Pour définir une nouvelle connexion avec une adresse IP fixe :

- Cliquez sur le bouton New Static Connection (Nouvelle connexion statique) situé en haut de l'écran DHCP Connections (Connexions DHCP). L'écran DHCP Connection Settings (Paramètres de la connexion DHCP) s'affiche.

- Saisissez un nom d'hôte pour cette connexion.

- Saisissez l'adresse IP fixe que vous souhaitez attribuer à l'ordinateur.

- Saisissez l'adresse MAC de la carte réseau de l'ordinateur.

- Cliquez sur OK pour enregistrer vos modifications. Pour supprimer un hôte de la table, cliquez sur le bouton Delete (Supprimer) situé dans la colonne Action.

Remarque : l'adresse IP fixe d'un périphérique est en réalité attribuée à l'adresse MAC de la carte réseau (NIC) spécifique installée sur l'ordinateur du LAN. Si vous remplacez cette carte réseau, vous devez mettre à jour l'entrée du périphérique dans la liste des connexions DHCP et indiquer l'adresse MAC de la nouvelle carte réseau.

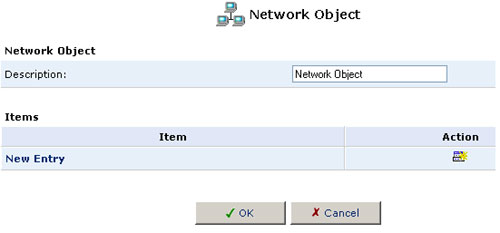

Objets réseau

La méthode Objets réseau permet de définir de façon succincte un ensemble d'hôtes LAN. La définition d'un tel groupe peut s'avérer utile lors de la configuration de règles système. Les objets réseau peuvent ainsi servir à configurer les paramètres de filtrage de sécurité, notamment pour le filtrage des adresses IP, des noms d'hôtes ou des adresses MAC.

Grâce aux objets réseau, il est possible d'appliquer des règles de sécurité basées sur les noms d'hôtes plutôt que sur les adresses IP. Ceci peut s'avérer utile puisque les adresses IP changent de temps à autre. De plus, il est possible de définir les objets réseau selon les adresses MAC, ce qui rend l'application de la règle encore plus basique.

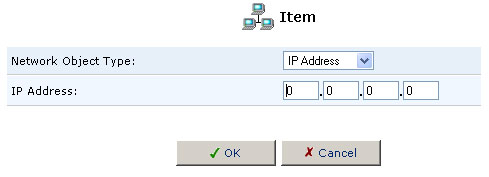

Pour définir un outil réseau :

1. Cliquez sur l'icône Network Objects pour faire apparaître l'écran Network Objets (Objets réseau).

2. Cliquez sur New Entry (Nouvelle entrée) pour faire apparaître l'écran Network Objects (Objets réseau).

3. Précisez le nom de l'objet réseau dans le champ Description.

4. Cliquez sur New Entry (Nouvelle entrée) pour afficher l'écran Item (Elément).

5. Sélectionnez le type d'objet réseau dans le menu déroulant Network Objet Type :

- IP Address (Adresse IP)

- MAC Address (Adresse MAC)

- Host Name (Nom d'hôte)

6. Tapez la description appropriée correspondant au type de l'objet réseau et cliquez sur OK.

7. Cliquez sur OK à l'écran Network Object (Objet réseau), puis sur Close (Fermer).

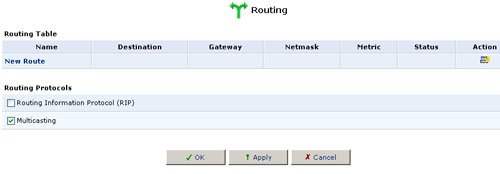

Routage

Gestion des règles de la table de routage

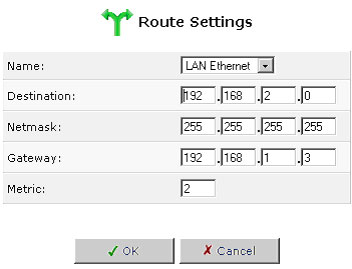

Vous pouvez accéder aux règles de la table de routage en cliquant sur l'icône Routing (Routage) de l'écran Advanced (Paramètres avancés). L'écran Routing (Routage) s'affiche.

Vous pouvez ajouter, modifier et supprimer des règles dans la table de routage. Lorsque vous ajoutez une règle de routage, vous devez spécifier :

- Device (Périphérique) : sélectionnez le périphérique réseau.

- Destination : hôte, adresse de sous-réseau, adresse réseau ou route par défaut. Pour la route par défaut, la destination est 0.0.0.0.

- Netmask (Masque de réseau) : le masque de réseau est utilisé conjointement à la destination pour déterminer dans quels cas une route est utilisée.

- Gateway (Passerelle) : saisissez l'adresse IP de la passerelle.

- Metric (Métrique) : permet de déterminer la meilleure route. Généralement, il s'agit de celle qui a la métrique la plus basse. C'est donc celle-ci qui sera utilisée s'il existe plusieurs routes vers un réseau de destination.

Multidiffusion

L'USR8200 Firewall/VPN/NAS prend en charge la multidiffusion IGMP, qui permet la mise à jour des hôtes connectés au réseau chaque fois qu'un changement important se produit. Le terme multidiffusion désigne simplement un message envoyé simultanément à un groupe de destinataires prédéfini. Lorsque vous devenez membre d'un groupe de multidiffusion, vous recevez tous les messages qui lui sont adressés. C'est le même principe que lorsqu'un e-mail est envoyé à une liste de distribution.

La multidiffusion IGMP permet l'utilisation de fonctionnalités UPnP sur des réseaux sans fil et peut également être utile lors d'une connexion à Internet via un routeur. Lorsqu'une application fonctionnant sur un ordinateur du réseau domestique envoie une demande pour rejoindre un groupe de multidiffusion, l'USR8200 Firewall/VPN/NAS l'intercepte et la traite. Si le niveau de sécurité minimum a été choisi pour l'USR8200 Firewall/VPN/NAS, aucune action supplémentaire n'est nécessaire. Par contre, si le niveau de sécurité normal ou maximum a été défini, vous devez ajouter l'adresse IP du groupe à l'écran Multicast Groups (Groupes de multidiffusion) de l'USR8200 Firewall/VPN/NAS. Ceci permettra aux messages entrants adressés au groupe de passer à travers le pare-feu et d'arriver jusqu'à l'ordinateur correct du LAN.

- Cliquez sur l'icône Routing (Routage) à l'écran Advanced (Paramètres avancés).

- Cochez la case Multicast Groups Management (Gestion des groupes de multidiffusion).

- Cliquez sur OK.

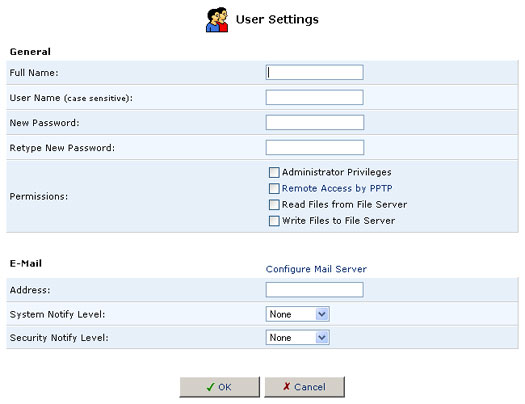

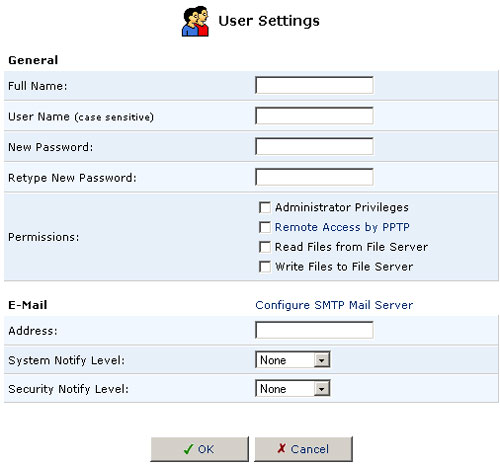

Utilisateurs

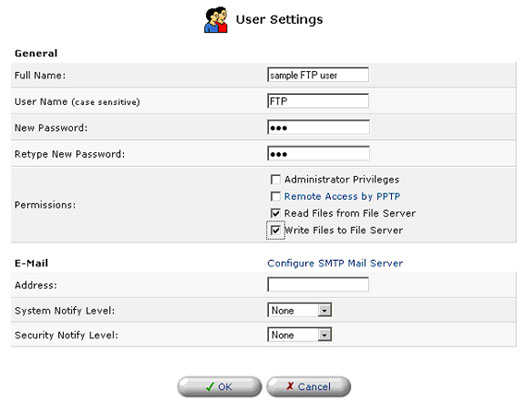

Paramètres utilisateur

Cette section permet d'ajouter de nouveaux utilisateurs pouvant accéder aux fonctions PPTP, de serveur FTP et de serveur de fichiers.

Pour créer un compte, cliquez sur New User (Nouvel utilisateur).

- Full Name (Nom et prénom) : nom et prénom de l'utilisateur.

- User Name (Nom d'utilisateur) : nom que l'utilisateur emploiera pour accéder à votre réseau domestique.

- New Password (Nouveau mot de passe) : tapez un nouveau mot de passe pour l'utilisateur. Si vous ne souhaitez pas modifier le mot de passe de l'utilisateur, ne remplissez pas ce champ.

- Retype New Password (Confirmez le nouveau mot de passe) : si vous avez attribué un nouveau mot de passe, saisissez-le une fois de plus pour confirmer.

- Permissions : sélectionnez les privilèges de l'utilisateur dans votre réseau domestique.

- Administrative Privileges (Privilèges d'administration) : les utilisateurs peuvent modifier les paramètres via l'outil d'administration Web et Telnet.

- Remote Access by PPTP (Accès distant via PPTP) : les utilisateurs peuvent se connecter à distance à votre réseau interne.

- Read Files from File Server (Lecture des fichiers à partir du serveur de fichiers) : les utilisateurs peuvent lire les fichiers à partir du FTP ou des serveurs de fichiers.

- Write Files to the File Server (Ecriture de fichiers sur le serveur de fichiers) : les utilisateurs peuvent écrire des fichiers sur le FTP ou sur les serveurs de fichiers.

- E-Mail Address (Adresse e-mail) : tapez l'adresse électronique de l'utilisateur.

- Choisissez le niveau de notification système (System Notify Level) : None (Aucune), Error (Erreur), Warning (Avertissement) ou Information.

- Choisissez le niveau de notification sécurité (Security Notify Level) : None (Aucune), Error (Erreur), Warning (Avertissement) ou Information.

Les niveaux de notification sont utilisés pour envoyer les journaux de sécurité et du système par e-mail aux utilisateurs. Le type d'informations que vous recevrez dépend du niveau choisi pour chacun de ces journaux.

Cliquez sur OK pour enregistrer le nouvel utilisateur auprès de l'USR8200 Firewall/VPN/NAS. Remarque : les noms d'utilisateurs et les mots de passe sont sensibles à la casse.

Remarque : pour l'accès au serveur de fichiers et au serveur FTP, le nom d'utilisateur et le mot de passe des utilisateurs de Windows 95/98 doit être intégralement en minuscules.

Certificats

Lorsque vous travaillez avec une cryptographie à clé publique, il est nécessaire d'être prudent et de vous assurer que vous utilisez la clé publique de la personne appropriée. Les attaques d'intermédiaires représentent un risque potentiel. Un tiers malintentionné peut envoyer une fausse clé avec le nom et l'identifiant d'un vrai destinataire. Les transferts de données interceptés par le propriétaire de la clé contrefaite peuvent alors tomber entre de mauvaises mains.

Les certificats numériques permettent d'établir si une clé publique appartient vraiment au propriétaire présumé. Il s'agit d'une sorte de carte d'identité numérique qui comporte des informations permettant de vous identifier et l'attestation certifiée qu'un tiers a confirmé votre identité.

Les certificats numériques permettent de déjouer les tentatives d'utilisation d'une clé publique non autorisée par une personne malintentionnée. Un certificat numérique comporte les éléments suivants :

- Une clé publique : informations du certificat. Il s'agit de « l'identité » de l'utilisateur : nom, identifiant, etc.

- Des signatures numériques : attestation que les informations incluses dans le certificat sont garanties par une autorité de certification. Un certificat est donc une clé publique associée à des moyens d'identification approuvés par une tierce partie de confiance.

Certificat X.509

L'USR8200 Firewall/VPN/NAS prend en charge les certificats X.509 conformes à la norme internationale ITU-T X.509. Un certificat X.509 est constitué par un ensemble standard de champs contenant des informations sur un utilisateur ou un périphérique et la clé publique 8.10 correspondante. La norme X.509 définit les informations incluses dans le certificat et décrit leur mode de codage (le format des données). Tous les certificats X.509 comportent les données suivantes :

La clé publique du détenteur du certificat : cette clé est associée à un identifiant d'algorithme qui spécifie à quel système cryptographique la clé appartient et tous les paramètres relatifs à la clé.

Le numéro de série du certificat : l'entité (application ou personne) qui crée le certificat est tenue de lui attribuer un numéro de série unique afin de le distinguer des autres certificats qu'elle émet. Cette information est utilisée de différentes façons. Par exemple, lorsqu'un certificat est révoqué, son numéro de série est placé dans une liste de révocation.

L'identifiant unique du détenteur du certificat ou DN (distinguished name, nom distinctif) : ce nom est conçu de façon à être unique sur l'ensemble d'Internet. Un DN est composé de plusieurs parties et peut être du type : CN=Jean Sénéchal, EMAIL=jeansen@usr.com, OU=R&D, O=USRobotics, C=US. Les abréviations désignent les éléments suivants : Common Name (Nom usuel), Organizational Unit (Service au sein d'une entreprise), Organization (Entreprise) et Country (Pays).

Les date/heure de début et les date/heure d'expiration du certificat : indiquent la période de validité du certificat.

Le nom unique de l'émetteur du certificat : il s'agit du nom spécifique de l'entité qui a signé le certificat. Il s'agit normalement d'une autorité de certification. L'utilisation du certificat implique que l'on fait confiance à cette entité.

Remarque : il arrive que l'émetteur signe son propre certificat. C'est notamment le cas des autorités de certification racines ou de niveau supérieur.

La signature numérique de l'émetteur : signature utilisant la clé privée de l'entité qui a émis le certificat.

L'identifiant d'algorithme de signature : identifie l'algorithme utilisé par l'autorité de certification pour signer le certificat.

Obtention d'un certificat X509

Pour obtenir un certificat X509, vous devez le demander à une autorité de certification. Il vous faut fournir votre clé publique, la preuve que possédez la clé privée correspondante et des informations spécifiques vous concernant. Vous devez ensuite ajouter votre signature numérique et envoyer l'ensemble (la demande de certificat) à l'autorité de certification. Celle-ci vérifie soigneusement que les informations fournies sont correctes et, si c'est le cas, génère le certificat et le renvoie.

On peut comparer le certificat X509 à un certificat standard sur papier auquel serait attachée une clé publique. Il comporte votre nom et des informations vous concernant, ainsi que la signature de la personne qui vous l'a délivré.

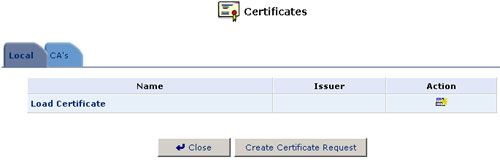

- Cliquez sur l'icône Certificates (Certificats) à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran Certificates (Certificats) s'affiche.

- Cliquez sur le bouton Local Certificates (Certificats locaux) de l'USR8200 Firewall/VPN/NAS.

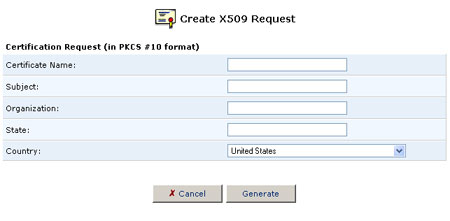

- Cliquez sur le bouton Create Certificate Request (Créer une demande de certificat). L'écran Create X509 Request (Créer une demande de certificat X509) s'affiche.

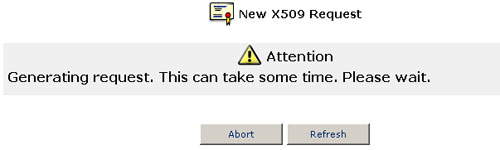

- Saisissez les paramètres ci-après et cliquez sur le bouton Generate (Générer). Un écran indiquera que la demande de certification est en cours de création.

- Certificate Name (Nom du certificat)

- Subject (Objet)

- Organization (Entreprise)

- State (Etat)

- Country (Pays)

- Après quelques instants, l'écran sera actualisé et votre demande de certification s'affichera.

- Enregistrez le contenu exact de cette demande dans un fichier et envoyez-le à une autorité de certification pour obtenir sa signature.

- Cliquez sur Close (Fermer). L'écran principal de gestion du certificat s'affiche avec l'indication « Not signed » (Non signé).

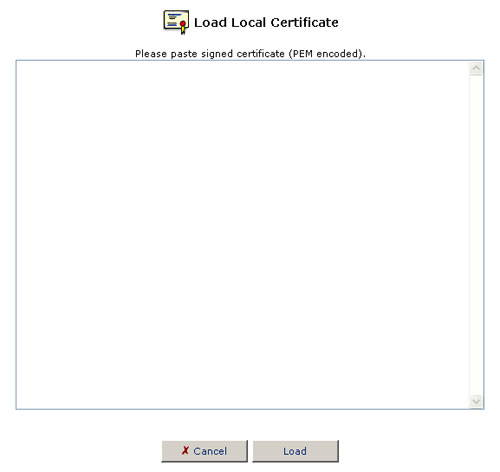

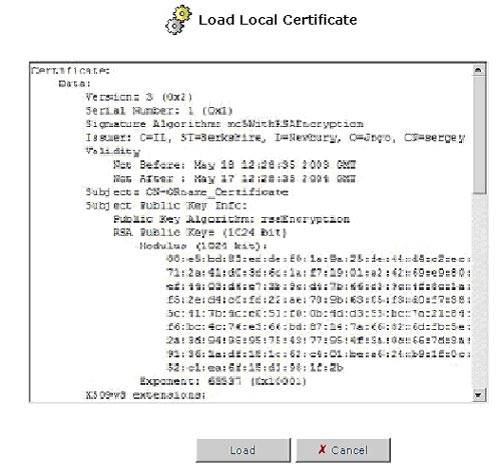

- Après avoir reçu une réponse de l'autorité de certification sous la forme d'une demande signée, cliquez sur Load Certificate (Charger le certificat). L'écran Load Local Certificate (Charger le certificat local) s'affiche.

- Collez la demande signée dans l'espace disponible.

- Cliquez sur le bouton Load (Charger) pour enregistrer le certificat signé. Une fois l'enregistrement effectué, l'écran de gestion de certificat s'affiche et indique le nom et l'émetteur du certificat.

Enregistrement du certificat d'une autorité de certification

- Cliquez sur l'icône Certificates (Certificats) à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran Certificates (Certificats) s'affiche.

- Cliquez sur le bouton CA's Certificates (Certificats d'une autorité de certification).

- Cliquez sur le bouton Load Certificate (Charger le certificat). L'écran Load CA's Certificate (Charger le certificat d'une autorité de certification) s'affiche.

- Collez le certificat.

- Cliquez sur le bouton Load (Charger).

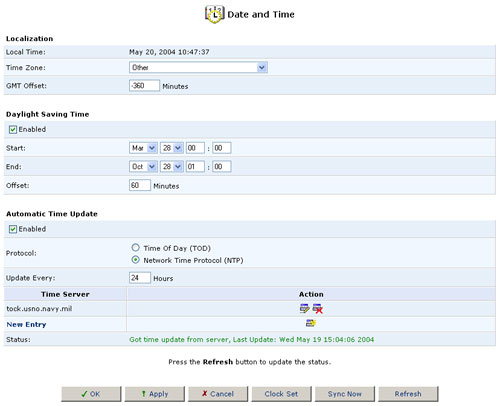

Date et heure

Cliquez sur l'icône Date and Time (Date et heure) à l'écran Advanced (Paramètres avancés) de l'outil d'administration Web afin de régler la date et l'heure locales de l'USR8200 Firewall/VPN/NAS.

Localisation :

Sélectionnez le fuseau horaire approprié dans le menu déroulant.

Heure d'été :

Selon le fuseau horaire que vous choisissez, cette option sera disponible ou pas. L'USR8200 Firewall/VPN/NAS peut modifier automatiquement l'heure conservée en mémoire au début et à la fin de l'heure d'été.

Pour cela, sélectionnez Enabled (Activée) puis saisissez les dates de début et de fin de l'heure d'été dans votre zone géographique.

Elles sont indiquées ci-dessous pour les années 2003 à 2005.

|

Etats-Unis

|

||

|

Année

|

Début heure d'été (matin)

|

Fin heure d'été (matin)

|

|

2003

|

6 avril

|

26 octobre

|

|

2004

|

4 avril

|

31 octobre

|

|

2005

|

3 avril

|

30 octobre

|

|

Europe

|

||

|

Année

|

Début heure d'été (matin)

|

Fin heure d'été (matin)

|

|

2003

|

30 mars

|

26 octobre

|

|

2004

|

28 mars

|

31 octobre

|

|

2005

|

27 mars

|

30 octobre

|

Pour obtenir une description très instructive de l'heure d'été et de son histoire, ainsi qu'un outil de calcul, visitez le site Web http://webexhibits.org/daylightsaving/index.html.

Pour plus d'informations sur les fonctionnalités de ce routeur, consultez la page de support Web de l'USR8200 Firewall/VPN/NAS.

Mise à jour automatique de l'heure :

L'USR8200 Firewall/VPN/NAS peut assurer la synchronisation de l'heure avec le temps universel en se connectant à des serveurs de temps du monde entier.

Pour cela, sélectionnez Enabled (Activée), puis saisissez l'adresse du serveur, le protocole qu'il utilise et la fréquence de mise à jour de l'heure.

Vous trouverez ci-après la liste de quelques serveurs NTP dans le monde.Etats-Unis :

US IL ntp0.mcs.anl.gov (140.221.8.88)

US NY nist1-ny.glassey.com (208.184.49.9)

US CA clepsydra.dec.com (204.123.2.5)Europe :

FR canon.inria.fr (192.93.2.20)

DE ntp0.fau.de (131.188.3.220)Vous trouverez une liste complète des serveurs publics sur le site Web : http://www.eecis.udel.edu/~mills/ntp/servers.html

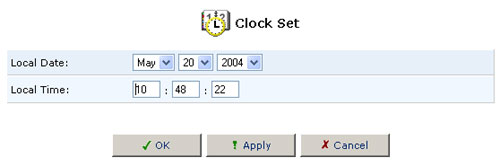

Si vous cliquez sur Clock Set (Réglage de l'horloge), vous pourrez régler les paramètres Local Date (Date locale) et Local Time (Heure locale).

Lorsque vous avez terminé, cliquez sur OK.

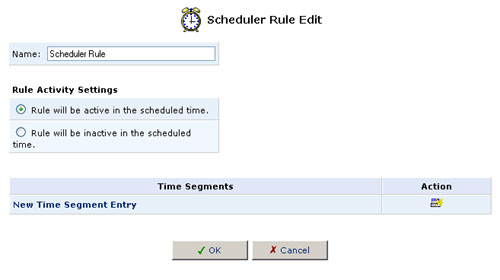

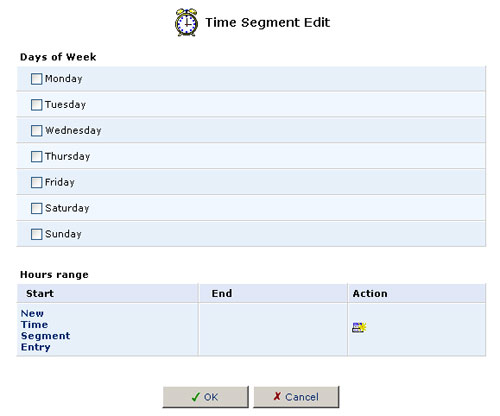

Règles de programmation

Les règles de programmation servent à limiter l'application des règles du pare-feu à des périodes précises déterminées en jours et heures.

Pour définir une règle :

1. Cliquez sur l'icône Scheduler Rules (Règles de programmation) pour afficher l'écran du même nom.

2. Cliquez sur New Scheduler Entry (Nouvelle entrée de programmation) pour afficher l'écran Scheduler Rule Edit (Modification des règles de programmation).

3. Indiquez le nom de la règle dans le champ Name.

4. Précisez si cette règle sera active ou inactive pendant la période de temps désignée en sélectionnant la case Rule Activity Settings (Paramètres définissant l'activité de la règle) appropriée.

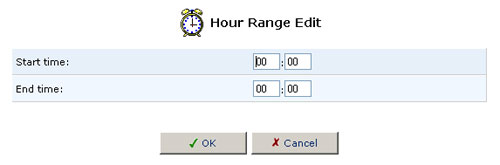

5. Cliquez sur New Time Segment Entry (Nouvelle entrée de segment temporel) pour déterminer la période de temps à laquelle la règle s'appliquera. L'écran Time Segment Edit (Modifier le segment temporel) s'affiche.

- Sélectionnez les jours actifs et/ou inactifs de la semaine.

- Cliquez sur New Time Segment Entry (Nouvelle entrée de segment temporel) pour définir la plage d'heures actives/inactives et cliquez sur OK.

- Cliquez sur OK.

6. Cliquez sur OK. Cliquez à nouveau sur OK pour revenir à l'écran Advanced (Paramètres avancés).

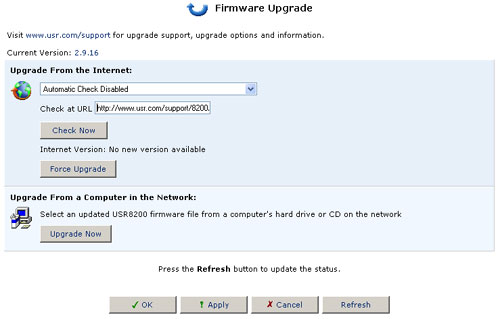

Mise à jour du microcode

Pour mettre à jour le logiciel système, vous disposez de deux options :

- Upgrade from the Internet (Mise à jour à partir d'Internet) : récupération automatique d'un fichier de mise à jour du logiciel système.

- Upgrading from a local computer (Mise à jour à partir d'un ordinateur local) : utilisation d'un fichier de mise à jour du logiciel système situé sur un disque dur local. Voici les instructions à suivre pour chacune de ces méthodes.

Mise à jour à partir d'Internet

Pour savoir si une mise à jour est disponible, cliquez sur le bouton Firmware Upgrade (Mise à jour du microcode) à l'écran Advanced (Paramètres avancés). Cliquez ensuite sur Check Now (Vérifier maintenant). Vous devrez peut-être cliquer sur Refresh (Actualiser) après quelques secondes. Vous saurez alors si une mise à jour est disponible. Si tel est le cas, cliquez sur Force Upgrade (Imposer la mise à jour) si vous souhaitez mettre l'USR8200 Firewall/VPN/NAS à jour avec le code le plus récent.

Si une mise à jour est disponible :

- Pour effectuer la mise à jour immédiatement, cliquez sur le bouton Yes (Oui).

- Pour l'effectuer plus tard, vous pouvez :

A) Cliquer sur le bouton No (Non). Le système continuera à effectuer ses vérifications quotidiennes programmées et vous avertira des mises à jours disponibles lorsque vous vous connecterez à la console d'administration.

Remarque : la passerelle doit être connectée à Internet pour communiquer avec le serveur de mise à jour à distance. Les systèmes qui conservent l'heure en interne tenteront de se connecter une fois par semaine pour rechercher les mises à jour. Le chemin de mise à jour par défaut est http://www.usr.com/support/8200/8200-files/usr8200.rmt

B) Passer à un autre écran en cliquant sur une icône de la barre de gauche. Pour revenir ultérieurement à l'écran Upgrade (Mise à jour), cliquez sur l'icône Firmware Upgrade (Mise à jour du microcode) à l'écran Advanced (Paramètres avancés).

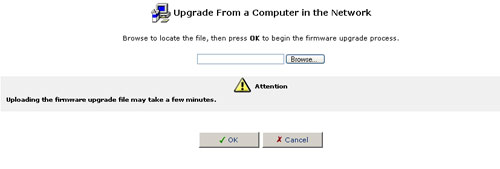

Mise à jour à partir d'un ordinateur local

Pour mettre à jour l'USR8200 Firewall/VPN/NAS à l'aide d'un fichier que vous avez préalablement téléchargé depuis Internet ou dont vous disposez sur CD-ROM :

- Lorsque vous êtes averti qu'une nouvelle version du logiciel est disponible, suivez les instructions pour récupérer le fichier et enregistrez-le sur un ordinateur de votre réseau domestique.

- Ouvrez la console d'administration sur ce même ordinateur et cliquez sur l'icône Firmware Upgrade (Mise à jour du microcode) à l'écran Advanced (Paramètres avancés). Cliquez ensuite sur Upgrade Now (Mettre à jour maintenant).

- Cliquez sur Browse (Parcourir). Une boîte de dialogue s'affiche. Choisissez le fichier à charger sur l'USR8200 Firewall/VPN/NAS et cliquez sur Open (Ouvrir).

- Cliquez sur OK au bas de l'écran Upgrade (Mise à jour). Le fichier va alors être téléchargé sur l'USR8200 Firewall/VPN/NAS.

- A l'issue du transfert du fichier vers l'USR8200 Firewall/VPN/NAS, sa validité sera vérifiée et vous devrez confirmer que vous souhaitez effectuer la mise à jour de l'USR8200 Firewall/VPN/NAS grâce à ce fichier.

- Cliquez sur Yes (Oui) pour confirmer. Le processus de mise à jour commence alors. Il ne devrait pas prendre plus d'une minute.

- A la fin du processus, l'USR8200 Firewall/VPN/NAS redémarre automatiquement. La nouvelle version du logiciel s'exécutera sans que vos configurations personnalisées n'en soient affectées.

Protocole PPTP (Point-to-Point Tunneling Protocol)

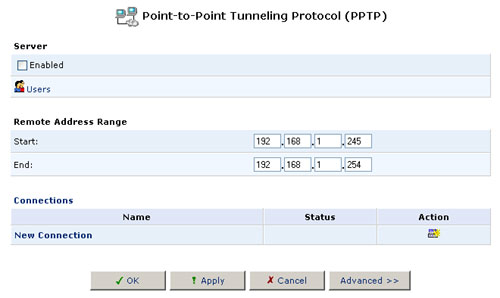

Pour accéder aux paramètres PPTP, cliquez sur l'icône PPTP à l'écran Advanced (Paramètres avancés). L'écran Advanced PPTP Settings (Paramètres avancés du serveur PPTP) s'affiche. Cet écran vous permet de configurer :

- Les utilisateurs distants qui pourront accéder à votre réseau domestique.

- La plage d'adresses IP pouvant être utilisées par un utilisateur distant autorisé lorsqu'il accède à votre réseau domestique.

- Les paramètres de connexion client/serveur PPTP avancés.

Gestion des utilisateurs distants

Cliquez sur Users (Utilisateurs) pour définir et gérer les utilisateurs distants. Vous pouvez ajouter, modifier et supprimer des utilisateurs. Lorsque vous ajoutez un utilisateur, vous devez spécifier les paramètres suivants :

- Full Name (Nom et prénom) : nom et prénom de l'utilisateur distant.

- User Name (Nom d'utilisateur) : nom que l'utilisateur distant emploiera pour accéder à votre réseau domestique.

- New Password (Nouveau mot de passe) : tapez un nouveau mot de passe pour l'utilisateur distant. Si vous ne souhaitez pas modifier le mot de passe de l'utilisateur distant, ne remplissez pas ce champ.

- Retype New Password (Confirmez le nouveau mot de passe) : si vous avez attribué un nouveau mot de passe, saisissez-le une fois de plus pour confirmer.

- Permissions : sélectionnez les privilèges de l'utilisateur distant dans votre réseau domestique.

- Administrative Privileges (Privilèges d'administration) : les utilisateurs peuvent modifier les paramètres via l'outil d'administration Web et Telnet.

- Remote Access by PPTP (Accès distant via PPTP) : les utilisateurs peuvent se connecter à distance à votre réseau interne.

- Read Files from File Server (Lecture des fichiers à partir du serveur de fichiers) : les utilisateurs peuvent lire les fichiers à partir du FTP ou des serveurs de fichiers.

- Write Files to the File Server (Ecriture de fichiers sur le serveur de fichiers) : les utilisateurs peuvent écrire des fichiers sur le FTP ou sur les serveurs de fichiers.

- E-Mail Address (Adresse e-mail) : adresse électronique de l'utilisateur distant.

- Choisissez le niveau de notification système (System Notify Level) : None (Aucune), Error (Erreur), Warning (Avertissement) ou Information.

- Choisissez le niveau de notification sécurité (Security Notify Level) : None (Aucune), Error (Erreur), Warning (Avertissement) ou Information.

Les niveaux de notification sont utilisés pour envoyer les journaux de sécurité et du système par e-mail aux utilisateurs. Le type d'informations que vous recevrez dépend du niveau choisi pour chacun de ces journaux.

Remarque : si vous modifiez les paramètres d'un utilisateur, vous serez invité à mettre fin à la connexion associée à cet utilisateur. Pour que les modifications soient appliquées, vous devrez activer la connexion manuellement après avoir modifié les paramètres de l'utilisateur.

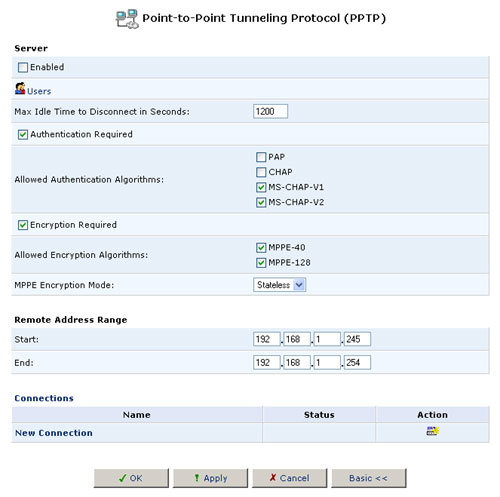

Paramètres avancés du serveur PPTP

Pour configurer ces paramètres, cliquez sur le bouton Advanced (Paramètres avancés) à l'écran PPTP. L'écran Advanced PPTP Settings (Paramètres avancés du serveur PPTP) s'affiche. Cet écran vous permet de configurer les paramètres suivants :

- Enabled (Activé) : activation ou désactivation du serveur PPTP.

- Maximum Idle Time to Disconnect (Temps maximum d'inactivité avant déconnexion) : spécification du délai d'inactivité (pendant lequel aucune donnée n'est envoyée ou reçue) devant s'écouler avant que la passerelle ne mette fin à une connexion PPTP.

- Authentication Required (Authentification requise) : activation ou désactivation de l'option d'authentification.

- Allowed Authentication Algorithms (Algorithmes d'authentification autorisés) : sélection des algorithmes que le serveur peut utiliser pour l'authentification des clients.

- Encryption Required (Cryptage requis) : activation ou désactivation de l'option de cryptage.

- Allowed Encryption Algorithms (Algorithmes de cryptage autorisés) : sélection des algorithmes que le serveur peut utiliser pour le cryptage des données.

- MPPE Encryption Mode (Mode de cryptage MPPE) : vous pouvez sélectionner Stateless (Sans état) ou Stateful (Avec état) comme mode de cryptage MPPE.

- Remote Address Range (Plage d'adresses à distance) : spécification de la plage d'adresses IP pouvant être employées par les utilisateurs distants pour accéder à votre réseau domestique. Notez que les paramètres client doivent être en phase avec les paramètres serveur.

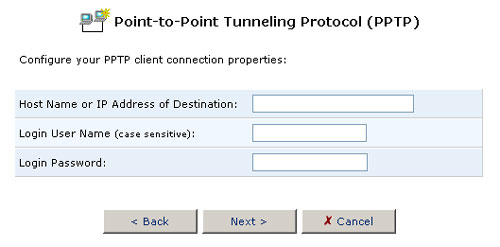

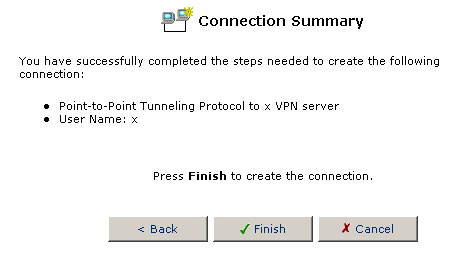

Création d'une nouvelle connexion

Pour créer une nouvelle connexion PPTP, cliquez sur New Connection (Nouvelle connexion) dans la partie inférieure de l'écran PPTP principal. L'écran des propriétés de la nouvelle connexion s'affiche. Saisissez les informations suivantes :

- Host Name or Destination IP Address (Nom de l'hôte ou adresse IP de la destination)

- Login User Name (Nom d'utilisateur pour la connexion)

- Login Password (Mot de passe de connexion)

Une fois ces informations saisies, cliquez sur Next (Suivant).

Vérifiez l'exactitude des informations saisies à l'écran qui s'affiche ensuite et cliquez sur Finish (Terminer) si elles sont correctes. Si elles ne sont pas exactes, cliquez sur Back (Retour) et saisissez-les à nouveau.

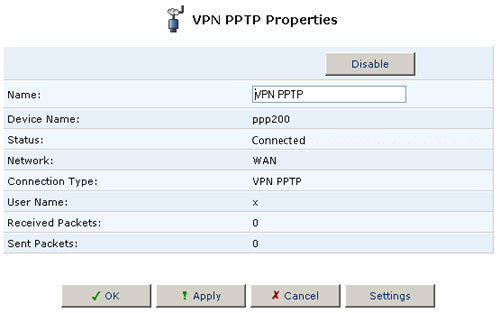

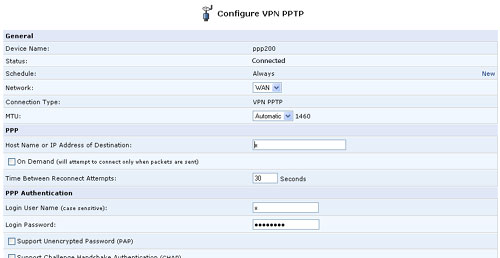

Paramètres avancés du client PPTP

Les connexions PPTP sont affichées à l'écran Advanced PPTP Settings (Paramètres avancés du client PPTP). Pour configurer les paramètres client et serveur PPTP avancés, procédez de la façon suivante :

- Cliquez sur le bouton Edit (Modifier) de la connexion. L'écran Connection Summary (Récapitulatif de la connexion) s'affiche.

- Cliquez sur le bouton Settings (Paramètres). L'écran Advanced PPTP Client Settings (Paramètres avancés du client PPTP) vous permet de configurer les paramètres suivants :

- Host Name (Nom d'hôte) : le nom d'hôte de votre serveur PPTP.

- Login User Name (Nom d'utilisateur) : votre nom d'utilisateur.

- Login Password (Mot de passe) : votre mot de passe.

- Idle Time Before Hanging Up (Temps d'inactivité avant déconnexion) : délai d'inactivité (pendant lequel aucune donnée n'est envoyée ni reçue) devant s'écouler avant que la passerelle ne mette fin à la connexion client PPTP.

- PPP Authentication (Authentification PPP) : sélectionnez les algorithmes d'authentification que votre passerelle peut utiliser lorsqu'elle négocie avec un serveur PPTP. Cochez toutes les cases si vous ne disposez d'aucune information sur les méthodes d'authentification du serveur.

- PPP Encryption (Cryptage PPP) : sélectionnez les algorithmes de cryptage que votre passerelle peut utiliser lorsqu'elle négocie avec un serveur PPTP. Cochez toutes les cases si vous ne disposez d'aucune information sur les méthodes de cryptage du serveur.

- Routing (Routage) : définissez les règles de routage de la connexion.

- DNS Server (Serveur DNS) : indiquez si le client PPTP doit obtenir une adresse de serveur DNS automatiquement. Sinon, configurez l'adresse IP du serveur DNS.

- Internet Connection Firewall (Pare-feu de connexion Internet) : cochez cette case pour inclure la connexion client PPTP comme interface réseau surveillée par le pare-feu de la passerelle.

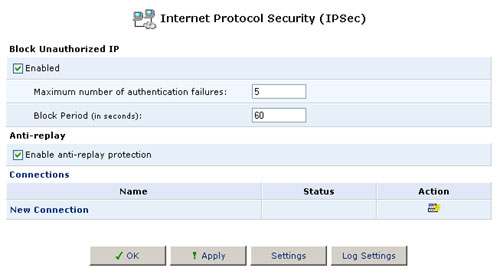

IPSec (Internet Protocol Security)

Pour accéder aux paramètres IPSec avancés, cliquez sur l'icône IPSec à l'écran Advanced (Paramètres avancés). L'écran IPSec Connections (Connexions IPSec) apparaît. Cet écran affiche vos connexions IPSec et vous permet de configurer les éléments suivants :

- Paramètres IPSec généraux

- Gestion des clés

- Paramètres du journal - Paramètres des connexions IPSec avancées

Paramètres IPSec généraux

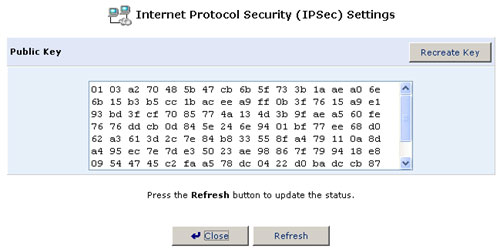

Gestion des clés

- Cliquez sur Settings (Paramètres). L'écran Key Management (Gestion des clés) s'affiche.

- L'écran Key Management (Gestion des clés) affiche la clé publique de l'USR8200 Firewall/VPN/NAS. Vous pouvez, si cela est nécessaire, copier la clé publique depuis cet écran.

- Cliquez sur Recreate Key (Recréer la clé) pour recréer la clé publique ou cliquez sur Refresh (Actualiser) pour actualiser la clé affichée à l'écran.

Paramètres du journal

Le journal IPSec sert à identifier et à analyser l'historique des commandes du paquetage IPSec, les tentatives de création de connexions, etc. L'activité IPSec et celle d'autres modules de l'USR8200 Firewall/VPN/NAS s'affichent ensemble dans cette présentation.

- Cliquez sur l'icône IPSec à l'écran Advanced (Paramètres avancés).

- Cliquez sur Log Settings (Paramètres du journal). L'écran IPSEc Log Settings (Paramètres du journal IPSec) s'affiche.

- Cochez les cases des informations que vous voulez enregistrer dans le journal IPSec.

Paramètres de connexion IPSec avancés

Les connexions IPSec sont affichées à l'écran IPSec Connections (Connexions IPSec). Pour configurer les paramètres IPSec avancés, procédez comme suit :

- Cliquez sur Edit (Modifier) pour la connexion. L'écran Connection Summary (Récapitulatif de la connexion) s'affiche.

- Cliquez sur Settings (Paramètres). L'écran Advanced IPSec Settings (Paramètres IPSec avancés) vous permet de configurer les paramètres IPSec suivants :

MTU Mode (Mode MTU) : la MTU (Maximum Transmission Unit ou Unité de transmission maximale) indique la plus grande taille physique d'un paquet, mesurée en octets, qui sera transmise par l'intermédiaire d'une connexion IPSec. Les paquets dont la taille excède la MTU sont divisés en plusieurs paquets moins volumineux avant d'être envoyés. Il est possible de configurer manuellement la taille de la MTU ou de choisir un mode MTU automatique.

Host Name or IP Address of Remote Tunnel Endpoint (Nom d'hôte ou adresse IP de point d'extrémité de tunnel distant) : l'adresse IP de votre pair IPSec.

Transport Type (Type de transport) : le transport peut être de type Tunneling (Tunnellisation) ou Transport. Le type Transport requiert une configuration précise. Il vous oblige à configurer les paramètres suivants :

- Local Subnet (Sous-réseau local)

- Local Subnet Mask (Masque de sous-réseau local)

- Remote Subnet (Sous-réseau distant)

- Remote Subnet Mask (Masque de sous-réseau distant)

Compress (Support IPCOMP protocol) (Comprimer - Prise en charge du protocole IPCOMP) : sélectionnez cette case pour utiliser le protocole IP Comp.

Key Exchange Method (Méthode d'échange de clé) : la méthode utilisée pour échanger une clé peut être Manuelle ou Automatique.

Une méthode d'échange de clé Automatique nécessite que vous configuriez les paramètres suivants :

Negotiation attempts (Tentatives de négociation) : sélectionnez le nombre de tentatives de négociation qui auront lieu dans la Phase 1 de la méthode d'échange de clé automatique.

Life Time in Seconds (Durée de vie en secondes) : indique le temps qui s'écoulera avant qu'une association de sécurité n'effectue automatiquement une renégociation. Une durée de vie réduite augmente la sécurité car elle oblige les hôtes VPN à mettre à jour les clés de cryptage et d'authentification. Cependant, chaque fois que le tunnel VPN effectue une renégociation, les utilisateurs qui accèdent à des ressources à distance sont déconnectés. C'est pourquoi il est recommandé de sélectionner la durée de vie par défaut.

Re-key Margin (Marge de recomposition) : indique combien de temps s'écoulera avant qu'une connexion tentant de négocier un remplacement ne recommence. Ce paramètre est semblable à celui de la durée de vie de la clé et il est fourni sous forme de nombre entier représentant des secondes.

Re-key Fuzz Percent (Pourcentage d'approximation de la recomposition) : indique le pourcentage maximum qui pourra être aléatoirement ajouté à la marge de recomposition pour rendre aléatoire les intervalles de recomposition.

Phase 1 Peer Authentication (Authentification du pair, phase 1) : permet de sélectionner la méthode à l'aide de laquelle l'USR8200 Firewall/VPN/NAS authentifiera votre pair IPSec :

- Shared secret (Secret partagé)

- RSA Signature (Signature RSA)

- Certificate (Certificat)

Phase 1 Encryption Algorithm (Algorithme de cryptage, phase 1) : permet de sélectionner les algorithmes de cryptage que l'USR8200 Firewall/VPN/NAS tentera d'utiliser lors de ses négociations avec le pair IPSec.

Hash Algorithm (Algorithme de hachage) : permet de sélectionner les algorithmes de hachage que l'USR8200 Firewall/VPN/NAS tentera d'utiliser lors de ses négociations avec le pair IPSec.

Use Perfect Forward Secrecy (PFS) (Utiliser la confidentialité de transmission parfaite) : permet d'indiquer s'il faut appliquer la confidentialité de transmission parfaite au canal de recomposition des connexions (avec la fonction PFS, une intrusion dans le protocole d'échange des clés ne compromet pas les clés négociées précédemment).

ESP : permet de sélectionner les algorithmes de cryptage et d'authentification que l'USR8200 Firewall/VPN/NAS utilisera lors de la phase 2 de la méthode d'échange de clé automatique. Vous avez le choix entre les algorithmes de cryptage 3DES-CBC, DES-CBC, ou NULL. Pour l'authentification, vous avez le choix entre les algorithmes MD5 ou SHA1.

AH : permet de sélectionner les algorithmes de hachage que l'USR8200 Firewall/VPN/NAS utilisera lors de la phase 2 de la méthode d'échange de clé automatique. Vous avez le choix entre les algorithmes d'en-tête d'authentification MD5 ou SHA1.

Une méthode d'échange de clé Manuelle nécessite que vous configuriez les paramètres suivants :

Security Parameter Index SPI (Index SPI de paramètre de sécurité) : une valeur de 32 bits qui, associée à l'adresse IP et au protocole de sécurité, identifie une association de sécurité particulière. Cette valeur doit être la même pour le tunnel local et le tunnel distant.

IPSec Protocol (Protocole IPSec) : sélectionnez les algorithmes de cryptage et d'authentification. Toutes les valeurs des algorithmes doivent être saisies au format HEX.

Routing (Routage) : définissez les règles de routage des connexions.

DNS Server (Serveur DNS) : indiquez si la connexion doit obtenir une adresse de serveur DNS automatiquement. Sinon, configurez l'adresse IP du serveur DNS.

Internet Connection Firewall (Pare-feu de connexion Internet) : cochez cette case pour inclure la connexion IPSec comme interface réseau surveillée par le pare-feu de l'USR8200 Firewall/VPN/NAS.

Instructions de connexion pour un scénario VPNC

Cette section explique comment configurer une connexion IPSec de passerelle à passerelle en utilisant un scénario de secret préalablement partagé développé par VPN Consortium sur l'USR8200 Firewall/VPN/NAS.

Configuration du réseau

Un tunnel IPSec est installé entre les passerelles A et B pour servir de réseau transparent et sécurisé pour les clients provenant des sous-réseaux A et B. Etant donné que la configuration des passerelles est la même (à l'exception de leurs adresses IP), cette section ne décrit que la configuration de la passerelle A. La configuration de la passerelle B est identique. Il suffit de remplacer la lettre A par la lettre B et vice versa.

Paramètres de l'interface LAN

- Cliquez sur l'icône Network Connections (Connexions réseau) de la barre latérale pour faire apparaître l'écran du même nom.

- Cliquez sur LAN Ethernet (Ethernet LAN) pour accéder à l'écran des propriétés de l'Ethernet du LAN.

- Cliquez sur Settings (Paramètres) pour afficher la page des paramètres LAN. Configurez les paramètres suivants :

- Internet Protocol (Protocole Internet) : sélectionnez Use the Following IP Address (Utiliser l'adresse IP suivante).

- IP Address (Adresse IP) : tapez 10.5.6.1

- Subnet Mask (Masque de sous-réseau) : tapez 255.255.255.0

- IP Address Distribution (Distribution d'adresses IP) : sélectionnez DHCP Server (Serveur DHCP).

- Start IP Address (Adresse IP de début) : tapez 10.5.6.1

- End IP Address (Adresse IP de fin : tapez 10.5.6.254

- Subnet Mask (Masque de sous-réseau) : tapez 255.255.255.0

- Cliquez sur OK.

Paramètres de l'interface WAN

1. Cliquez sur l'icône Network Connections (Connexions réseau) de la barre latérale pour faire apparaître l'écran du même nom.

2. Cliquez sur WAN Ethernet (Ethernet WAN) pour accéder à l'écran des propriétés de l'Ethernet WAN.

3. Cliquez sur Settings (Paramètres) pour afficher la page des paramètres WAN. Configurez les paramètres suivants :

- Internet Protocol (Protocole Internet) : sélectionnez Use the Following IP Address (Utiliser l'adresse IP suivante).

- IP Address (Adresse IP) : indiquez 14.15.16.17

- Subnet Mask (Masque de sous-réseau) : indiquez le masque de sous-réseau approprié.

- Default Gateway (Passerelle par défaut) : spécifiez la passerelle par défaut appropriée pour activer le routage IP.

4. Cliquez sur OK.

Passerelle à passerelle avec secrets préalablement partagés

Voici un exemple typique de VPN de passerelle à passerelle utilisant un secret préalablement partagé à des fins d'authentification. La passerelle A connecte le réseau LAN interne 10.5.6.0/24 à Internet. L'adresse de l'interface AsLAN de la passerelle est 10.5.6.1, et l'adresse de son interface WAN (Internet) est 14.15.16.17.

La passerelle B connecte le réseau LAN interne 172.23.9.0/24 à Internet. L'adresse de l'interface BsWAN (Internet) de la passerelle est 22.23.24.25.

Voici les paramètres IKE de phase 1 utilisés :

- Mode principal

- 3DES (Triple DES)

- SHA-1

- Groupe 2 MODP (1 024 bits)

- Secret préalablement partagé de hr5xb84l6aa9r6

- Durée de SA de 28 800 secondes (huit heures) sans recomposition d'octets

Voici les paramètres IKE de phase 2 utilisés :

- 3DES (Triple DES)

- SHA-1

- Mode tunnel ESP

- Groupe 2 MODP (1 024 bits)

- Confidentialité de transmission parfaite pour la recomposition

- Durée de SA de 3 600 secondes (une heure) sans recomposition d'octets

- Sélecteurs pour tous les protocoles IP, tous les ports, entre 10.5.6.0/24 et 172.23.9.0/24, à l'aide de sous-réseaux IPv4

Pour configurer la passerelle A pour répondre à ce scénario, procédez comme suit :

- Cliquez sur l'icône Network Connections (Connexions réseau) de la barre latérale pour faire apparaître l'écran du même nom.

- Cliquez sur New Connection (Nouvelle connexion). L'écran de l'assistant s'ouvre. Sélectionnez Internet Protocol Security (IPSec). Cliquez sur Next (Suivant). L'écran IPSec Topology (Topologie IPSec) s'affiche.

- Sélectionnez Network-to-Network (Réseau à réseau) pour créer une connexion sécurisée entre votre réseau local et un réseau distant. Cliquez sur Next (Suivant). L'écran Remote Address Type (Type d'adresse à distance) s'affiche.

- Sélectionnez Remote Gateway Address (Adresse de passerelle distante) pour permettre l'établissement d'une connexion IPSec depuis une adresse précise. Sélectionnez Remote Subnet (Sous-réseau distant) pour permettre l'établissement d'une connexion IPSec depuis un sous-réseau distant précis. Cliquez sur Next (Suivant). L'écran Connection Parameters (Paramètres de la connexion) s'affiche.

- Configurez les paramètres suivants :

- Remote Tunnel Endpoint Address (Adresse de point d'extrémité de tunnel distant) : tapez 22.23.24.25

- Remote Subnet IP Address (Adresse IP de sous-réseau distant) : tapez 172.23.9.0

- Remote Subnet Mask (Masque de sous-réseau distant) : tapez 255.255.255.0

- Shared Secret (Secret partagé) : tapez hr5xb84l6aa9r6

- Cliquez sur Next (Suivant). L'écran Connection Summary (Récapitulatif de la connexion) s'affiche. Cliquez sur Finish (Terminer). L'écran Network Connections (Connexions réseau) répertorie maintenant la connexion IPSec nouvellement créée.

- Cliquez sur Edit (Modifier). L'écran Connection Properties (Propriétés de la connexion) s'affiche. Cliquez sur Settings (Paramètres). L'écran IPSec Configuration (Configuration IPSec) s'affiche.

- Désélectionnez la case Compress (Comprimer).

- Désélectionnez la case Allow Peers to Use MD5 (Autoriser les pairs à utiliser MD5). Cette case se trouve sous l'algorithme de hachage.

- Désélectionnez la case DH Group 5 (1536 bit) (Groupe 5 DH - 1536 bits) qui se trouve sous l'attribut de description de groupe.

- Désélectionnez la case Allow AH Protocol (No Encryption) (Autoriser le protocole AH - Pas de cryptage) qui se trouve sous l'algorithme de cryptage.

- Cliquez sur OK. L'écran Connection Properties (Propriétés de la connexion) s'affiche.

- Cliquez sur OK. L'écran Network Connections (Connexions réseau) s'affiche. Vous remarquerez que le statut des connexions IPSec est devenu Connected (Connecté).

- Cliquez sur Home (Accueil) dans la barre latérale pour afficher la représentation de la connexion IPSec dans l'organigramme du réseau.

Universal Plug and Play (UPnP)

Sélectionnez cette case pour autoriser d'autres utilisateurs du réseau à contrôler les fonctions réseau.

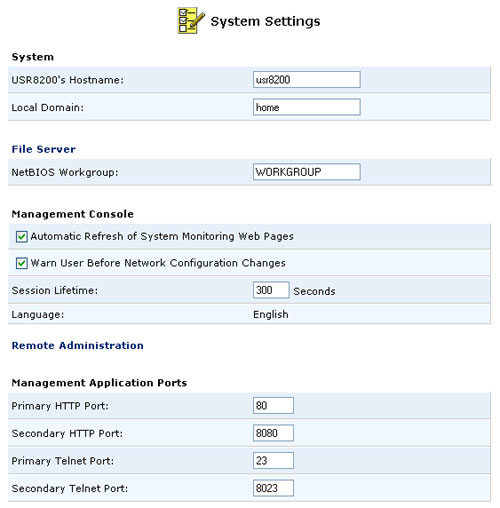

Paramètres système

Cette zone vous permet d'afficher et de modifier les informations relatives au système, au serveur de fichiers, à la console d'administration, à l'administration distante, aux ports d'application de gestion, à la journalisation système, à la journalisation sécurité et au serveur de messagerie sortante.

System (Système)

Hostname (Nom d'hôte) :

Permet d'indiquer le nom d'hôte sous lequel les autres ordinateurs connaîtront l'USR8200 Firewall/VPN/NAS dans Voisinage réseau, SMB, etc.Local Domain (Domaine local) :

Permet de définir le domaine local. Il doit être identique au NetBIOS Workgroup (Groupe de travail NetBIOS) défini dans la section File Server (Serveur de fichiers).

File Server (Serveur de fichiers)

NetBIOS Workgroup (Groupe de travail NetBIOS) :

Permet de définir le groupe de travail dans lequel l'USR8200 Firewall/VPN/NAS résidera sur le réseau. Il doit être identique au Local Domain (Domaine local) défini dans la section System (Système).

Management Console (Console d'administration)

Automatic Refresh of System Monitoring Web Pages (Actualisation automatique des pages Web de surveillance du système)

Par défaut, cette option est désactivée.Remarque : si cette option est activée lorsque vous consultez les fenêtres de surveillance du système, les journaux de sécurité et du système, votre poste sera exposé à des risques informatiques si vous oubliez de fermer ces écrans avant de vous absenter.

Warn User Before Network Configuration Changes Session Lifetime (Durée avant avertissement de changement de session) :

Si cette option est activée, vous recevrez une notification lorsqu'une modification est apportée à la configuration du réseau. Par défaut, cette option est activée.Session Lifetime (Durée de la session) :

Il s'agit du temps d'inactivité devant s'écouler avant que l'USR8200 Firewall/VPN/NAS ne demande à l'utilisateur de se reconnecter à l'outil d'administration Web et à Telnet. La durée maximale pouvant être saisie est de 1200 secondes.

Remote Administration (Administration distante)

Consultez la section Administration distante de ce guide pour obtenir des informations sur cette zone.

Management Application Ports (Ports d'application de gestion)

Vous pouvez modifier les champs suivants :

- Primary HTTP Port (Port HTTP primaire)

- Secondary HTTP Port (Port HTTP secondaire)

- Primary HTTPS Port (Port HTTPS primaire)

- Secondary HTTPS Port (Port HTTPS secondaire)

- Primary Telnet Port (Port Telnet primaire)

- Secondary Telnet Port (Port Telnet secondaire)

- Secure Telnet over SSL Port (Port Telnet sécurisé sur SSL)

Journalisation système

Vous pouvez modifier la taille (en Ko) du tampon du journal système. Nous vous conseillons cependant de conserver la taille par défaut du tampon. En ce qui concerne le niveau de notification système à distance (Remote System Notify Level), vous pouvez choisir entre les options suivantes :

- None (Aucune)

- Error (Erreur)

- Warning (Avertissement)

- Information (Informations)

Journalisation de sécurité

Vous pouvez modifier la taille (en Ko) du tampon du journal de sécurité. Nous vous conseillons cependant de conserver la taille par défaut du tampon. En ce qui concerne le niveau de notification sécurité à distance (Remote Security Notify Level), vous pouvez choisir entre les options suivantes :

- None (Aucune)

- Error (Erreur)

- Warning (Avertissement)

- Information (Informations)

Serveur de messagerie sortante

Il s'agit du serveur de messagerie sortante que l'USR8200 Firewall/VPN/NAS utilisera pour envoyer des notifications aux utilisateurs pour lesquels la journalisation est activée. Vous devrez indiquer le serveur (Server), l'adresse de messagerie d'origine (From Email Address) et le port. Vous pouvez également sélectionner ou désélectionner l'option Server Requires Authentication (Le serveur requiert une authentification). Si vous sélectionnez Server requires Authentication, vous devrez saisir le nom d'utilisateur (User Name) et le mot de passe (Password) associés au compte de messagerie électronique.

Serveur FTP local

Cette section vous permet d'activer le serveur FTP, de définir le nombre de connexions autorisées, d'accorder un accès en lecture/écriture anonyme et de saisir le chemin du dossier des utilisateurs anonymes.

General (Généralités)

Enable FTP serve: (Activer le serveur FTP) :

Cette option active le serveur FTP. Les utilisateurs sont configurés dans la section Users Settings (Paramètres des utilisateurs) du menu Advanced (Paramètres avancés).

Un utilisateur ajouté de cette façon disposera d'un accès en lecture ou en écriture à tous les disques durs installés sur l'USR8200 Firewall/VPN/NAS.

Total FTP Sessions Allowed (Nombre total de sessions FTP autorisées) : permet de choisir le nombre de connexions FTP autorisées en même temps.

Anonymous User Access (Accès utilisateur anonyme)

Read Access (Accès en lecture) : permet à un utilisateur anonyme de lire des fichiers dans le dossier d'accueil anonyme spécifié.

Write Access (Accès en écriture) : permet à un utilisateur anonyme d'écrire/de modifier des fichiers dans le dossier d'accueil anonyme spécifié.

Anonymous Home Directory (Dossier d'accueil anonyme) : saisissez le chemin d'accès pour que les utilisateurs anonymes accèdent à un dossier spécifique sur la partition de disque dur de votre choix.

Exemples de chemin : /A/pub, /A/public ou /A/accès public (les noms de lecteurs sont sensibles à la casse)

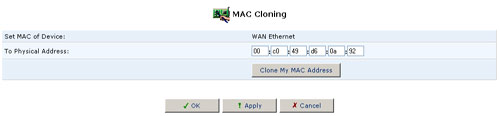

Clonage de l'adresse MAC

Une adresse MAC est un code numérique qui identifie un périphérique sur un réseau (par exemple un modem câble/DSL externe ou la carte réseau d'un ordinateur). Votre fournisseur d'accès Internet peut vous demander de fournir l'adresse MAC de votre ordinateur, celle de votre modem externe ou les deux.

Lors du remplacement de votre modem externe par l'USR8200 Firewall/VPN/NAS, vous pouvez simplifier le processus d'installation en copiant l'adresse MAC de votre ordinateur dans l'USR8200 Firewall/VPN/NAS. Dans ce cas, vous n'aurez pas besoin de perdre de temps à informer votre FAI de ce changement d'équipement.

Utilisation du clonage de l'adresse MAC

- Cliquez sur l'icône MAC Cloning (Clonage de l'adresse MAC) à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran de clonage de l'adresse MAC s'affiche.

- Saisissez l'adresse MAC à cloner.

- Cliquez sur le bouton Clone My MAC Address (Cloner mon adresse MAC).

Diagnostics

L'écran Diagnostics vous permet de tester la connectivité du réseau. Cette fonction vous permet d'envoyer une requête ping (écho ICMP) à une adresse IP et d'afficher des statistiques comme le nombre de paquets transmis et reçus, la durée de la rotation et l'état d'accomplissement.

Diagnostic de la connectivité du réseau

Pour diagnostiquer la connectivité du réseau, procédez de la façon suivante :

- Cliquez sur l'icône Diagnostics à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran Diagnostics s'affiche.

- Saisissez l'adresse IP à tester dans le champ Destination.

- Cliquez sur Go.

- Les statistiques s'affichent au bout de quelques secondes. Si aucune nouvelle information ne s'affiche, cliquez sur Refresh (Actualiser).

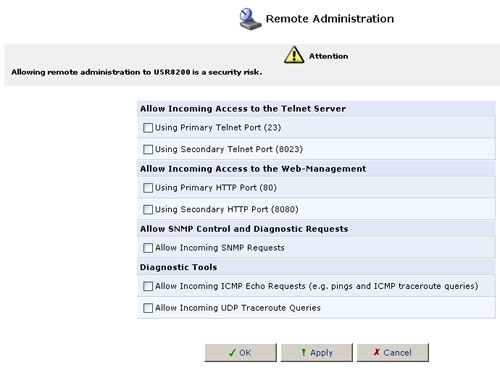

Administration distante

Par défaut, l'USR8200 Firewall/VPN/NAS empêche tous les utilisateurs extérieurs de se connecter à votre réseau ou de communiquer avec lui. Le système est ainsi protégé des pirates qui pourraient tenter de s'introduire sur le réseau et de l'endommager. Cependant, il est possible que vous souhaitiez activer certains services qui accorderont aux utilisateurs distants des privilèges d'administration dans votre réseau.

Configuration des services d'administration distante

- Cliquez sur l'icône Remote Administration (Administration distante) à l'écran Advanced (Paramètres avancés) de la console d'administration. L'écran d'administration distante s'affiche.

- Cochez les cases accolées aux noms des services que vous voulez activer, puis cliquez sur OK.

Systèmes de fichiers

L'USR8200 Firewall/VPN/NAS peut faire office de serveur de fichiers pour les périphériques de stockage munis d'une connexion USB ou FireWire. Les périphériques LAN de votre réseau domestique peuvent partager le périphérique de stockage comme un lecteur de réseau mappé. L'outil d'administration Web propose des utilitaires de gestion de disques tels que fdisk pour partitionner le lecteur en disque physique ou en disque logique, ainsi que des utilitaires de formatage destinés à formater les partitions.

L'USR8200 Firewall/VPN/NAS peut prendre en charge jusqu'à 30 disques durs ou 100 partitions distinctes, selon les cas. Les disques durs peuvent être reliés les uns aux autres par des concentrateurs FireWire ou USB 1.1/2.0, ou par un mélange des deux.

Remarque : les disques durs connectés via un concentrateur USB 1.1 ne fonctionnent pas aux vitesses les plus performantes. Ces performances diminuent en fonction du nombre de disques durs que vous ajoutez au concentrateur USB 1.1.

Remarque : pour les périphériques de stockage munis d'une double connexion USB 1.1/2.0 et FireWire, vous ne pouvez utiliser qu'un seul port de périphérique de stockage à la fois.

Lorsqu'un disque dur ou un périphérique de stockage est relié à l'USR8200 Firewall/VPN/NAS via une connexion USB1.1/2.0 ou FireWire, il s'inscrit sur l'organigramme du réseau. L'affichage de cet organigramme sous forme de liste fait apparaître des informations concernant tous les périphériques de stockage connectés au réseau.

Remarque : avant de déconnecter un disque dur, il est préférable de le désinstaller avec l'outil d'administration Web.

Chaque disque dur peut être composé de seize partitions (avec une partition étendue) et avoir jusqu'à quatre partitions principales au maximum. Les partitions principales incluent les partitions primaires et étendues. Voici quelques exemples de configurations de partitions possibles pour votre disque dur.

- Vous pouvez avoir jusqu'à trois partitions primaires et une partition étendue, ou bien jusqu'à quatre partitions primaires. Si vous avez quatre partitions primaires pour les partitions principales, le disque dur est limité à un total de quatre partitions.

- Si vous avez trois partitions primaires et une partition étendue, vous pouvez ajouter douze partitions supplémentaires grâce à la partition logique au sein de la partition étendue.

Les systèmes de fichiers pris en charge par l'USR8200 Firewall/VPN/NAS pour le formatage des partitions de disque dur sont Linux (ext2) et Windows (FAT32).

Les systèmes de fichiers pris en charge par l'USR8200 Firewall/VPN/NAS au format lecture/écriture sont Linux (ext2), Windows (FAT12), Windows (FAT16) et Windows (FAT32).

Si vous n'êtes pas sûr que le disque dur connecté à l'USR8200 Firewall/VPN/NAS est préformaté, consultez l'organigramme du réseau. Si c'est le cas, vous devriez voir, sous le nom du disque dur, les mentions \\usr8200\A, \\usr8200\B, \\usr8200\C, etc.

Si le disque dur que vous ajoutez à l'USR8200 Firewall/VPN/NAS est préformaté et que vous ne souhaitez pas créer ou modifier de partitions, reportez-vous à la section Paramétrer les droits d'accès utilisateur pour les périphériques de stockage de ce chapitre.

Si le disque dur n'est pas préformaté, ou si vous n'êtes pas sûr, consultez la section Gestion des partitions de ce chapitre.

Remarque : si vous souhaitez transférer des fichiers volumineux vers le disque dur, nous vous recommandons de formater le disque dur à l'aide d'EXT2. Si vous ne prévoyez pas de transférer de fichier d'une taille supérieure à 4 giga-octets, nous vous conseillons de formater le disque dur à l'aide de FAT32.

Gestion des partitions

Les boutons suivants représentent les différentes icônes d'action apparaissant dans les écrans de gestion de fichiers. Ils apparaissent dans la colonne Action pour chaque partition et disque dur associés à l'USR8200 Firewall/VPN/NAS. Seules les icônes dont les actions peuvent être effectuées sur le disque dur ou sur les partitions apparaissent. Ainsi, l'icône Delete a partition (Supprimer une partition) n'apparaîtra pas si le disque dur ne comporte aucune partition.

![]()

Si vous souhaitez exécuter une action sur un disque dur particulier, cliquez sur le nom du disque dur en question dans l'écran Network Map (Réseau sous forme d'organigramme) ou Network List (Réseau sous forme de liste).

Une icône s'affiche alors à droite de toutes les actions que vous pouvez exécuter sur ce disque dur.

Ajouter de nouvelles partitions

Lorsque vous créez une nouvelle partition, un assistant vous guide de manière à ce que vous ne manquiez aucune étape importante lors de la configuration du disque dur.

Remarque : si vous connectez un nouveau disque dur, nous vous conseillons de le reformater par l'intermédiaire de l'USR8200 Firewall/VPN/NAS.

Cliquez sur l'icône Add New partition (Ajouter une nouvelle partition) dans la colonne Action du disque dur pour lequel vous souhaitez ajouter cette partition. Vous devez ensuite choisir le type de partition à créer : Primary (Primaire) ou Extended (Etendue).

- Sélectionnez Primary Partition et cliquez sur Next (Suivant).

- L'option Partition size (Taille de la partition) se remplit automatiquement avec l'espace maximum disponible pour cette partition. Vous pouvez modifier cette taille pour l'adapter aux besoins de votre disque dur. Une fois la taille de la partition sélectionnée, cliquez sur Next (Suivant).

- Sélectionnez Format the partition (Formater la partition) et cliquez sur Next (Suivant).

- Choisissez le type de système de fichiers de partition pour le disque dur qui répond le mieux à vos besoins.

Si vous avez l'intention de connecter votre périphérique de stockage à une station Linux, sélectionnez Linux (EXT2) comme système de fichiers de partition (Partition File System). Si vous avez l'intention de connecter votre périphérique de stockage à un ordinateur Windows, sélectionnez Windows (FAT32) comme système de fichiers de partition.

Une fois le système de fichiers de partition sélectionné, cliquez sur Next (Suivant).

- Quand vous avez terminé, un récapitulatif de toutes les options de partition sélectionnées vous est présenté. Si vous constatez une erreur ou si vous désirez modifier un paramètre, cliquez sur Back (Retour) pour reprendre la procédure ou cliquez sur Cancel (Annuler) pour mettre un terme à la procédure sans prendre en compte les modifications. Si tout est correct, cliquez sur Finish (Terminer) pour créer la partition.

- Sélectionnez Extended Partition et cliquez sur Next (Suivant).

- L'option Partition size (Taille de la partition) se remplit automatiquement avec l'espace maximum disponible pour cette partition. Vous pouvez modifier cette taille pour l'adapter aux besoins de votre disque dur.

Si vous voulez utiliser l'espace restant pour créer une partition étendue sur le disque dur, laissez la taille de la partition telle quelle et cliquez sur Next (Suivant).

Si vous pensez avoir besoin de créer une autre partition primaire, ajustez la taille de la partition à celle requise pour votre partition étendue et cliquez sur Next (Suivant).

- Quand vous avez terminé, un récapitulatif de toutes les options de partition sélectionnées vous est présenté. Si vous constatez une erreur ou si vous désirez modifier un paramètre, cliquez sur Back (Retour) pour reprendre la procédure ou cliquez sur Cancel (Annuler) pour mettre un terme à la procédure sans prendre en compte les modifications. Si tout est correct, cliquez sur Finish (Terminer) pour créer la partition.

Une fois votre partition étendue créée, vous devez établir des partitions logiques.

- Cliquez sur l'icône Add New partition (Ajouter une nouvelle partition) dans la colonne Action de la partition étendue pour laquelle vous souhaitez créer des partitions logiques.

- Assurez-vous que l'option Logical Drive (Disque logique) est sélectionnée et cliquez sur Next (Suivant).

- L'option Partition size (Taille de la partition) se remplit automatiquement avec l'espace maximum disponible pour cette partition. Vous pouvez modifier cette taille pour l'adapter aux besoins de votre disque dur. Une fois la taille de la partition sélectionnée, cliquez sur Next (Suivant).

- Sélectionnez Format the partition (Formater la partition) et cliquez sur Next (Suivant).

- Choisissez le type de système de fichiers de partition pour la partition logique qui répond le mieux à vos besoins.

Si vous avez l'intention de connecter votre périphérique de stockage à une station Linux, sélectionnez Linux (EXT2) comme système de fichiers de partition (Partition File System). Si vous avez l'intention de connecter votre périphérique de stockage à un ordinateur Windows, sélectionnez Windows (FAT32) comme système de fichiers de partition.

Une fois le système de fichiers de partition sélectionné, cliquez sur Next (Suivant).

- Quand vous avez terminé, un récapitulatif de toutes les options de partition sélectionnées vous est présenté. Si vous constatez une erreur ou si vous désirez modifier un paramètre, cliquez sur Back (Retour) pour reprendre la procédure ou cliquez sur Cancel (Annuler) pour mettre un terme à la procédure sans prendre en compte les modifications. Si tout est correct, cliquez sur Finish (Terminer) pour créer la partition.

Remarque : si vous n'avez pas rempli la partition étendue parce que vous aviez besoin de plus de partitions logiques, vous pouvez continuer à créer des partitions logiques jusqu'à ce qu'il n'y ait plus de place dans la partition étendue.

Scanner des partitions

La procédure de scannage de partitions est similaire à celle du chkdsk ou du Scandisk pour Windows ou fsck pour Linux. Son but est de scanner le disque dur pour détecter des erreurs et essayer de les corriger s'il y a lieu.

- Cliquez sur l'icône Edit (Modifier) située sur la droite de la partition que vous voulez scanner.

- Cliquez sur Check Partition (Vérifier la partition) pour effectuer une vérification de la partition.

- Une fenêtre vous indique la progression de la vérification.

- Une fois cette opération terminée, vous êtes ramené à l'écran des propriétés de la partition. Cliquez sur Close (Fermer) pour revenir à l'écran d'informations sur le disque du serveur de fichiers (File Server Disk Information).

Si le disque dur a été formaté ailleurs que sur l'USR8200 Firewall/VPN/NAS ou si sa capacité dépasse 120 giga-octets, il se peut qu'un message d'erreur vous soit adressé lors de la vérification. Ceci est dû à la méthode de formatage du disque ou à la taille du secteur. Si vous recevez un message d'erreur, vous devrez connecter le disque dur directement à un PC ou à un ordinateur tournant sous Linux et effectuer la vérification depuis cet ordinateur.

Formater une partition

Si vous avez besoin de formater une partition pour quelque raison que ce soit après l'installation initiale, procédez comme suit.

Remarque : si vous souhaitez transférer des fichiers volumineux vers le disque dur, nous vous recommandons de formater le disque dur à l'aide d'EXT2. Si vous ne prévoyez pas de transférer de fichier d'une taille supérieure à 4 giga-octets, nous vous conseillons de formater le disque dur à l'aide de FAT32.

- Cliquez sur l'icône Format a partition (Formater une partition) dans la colonne Action.

- Choisissez le type de format de partition correspondant le mieux à vos besoins.

Si le périphérique de stockage doit être connecté à une station Linux ou si vous prévoyez de transférer des fichiers d'une taille supérieure à 4 giga-octets, vous devriez choisir Linux (EXT2) comme format de partition. Si le périphérique de stockage doit être connecté à un ordinateur tournant sous Windows ou si vous n'envisagez pas de transférer de fichier d'une taille supérieure à 4 giga-octets, vous devriez alors choisir Windows (FAT32) comme format de partition.

Une fois le système de fichiers de partition sélectionné, cliquez sur Next (Suivant).

- Le message d'avertissement suivant apparaît si la partition est utilisée par le serveur de fichiers et qu'elle contient des fichiers. Si vous êtes sûr de vouloir formater la partition, cliquez sur OK.

Supprimer une partition

Pour supprimer une partition, cliquez sur l'icône Delete a partition (Supprimer une partition) dans la colonne Action.

Si vous êtes sûr de vouloir supprimer la partition, cliquez sur OK.

Désinstaller un disque dur

Même si les connexions USB et FireWire sont de type Plug-and-Play, vous devez procéder à une désinstallation rigoureuse de tous les périphériques de stockage que vous souhaitez déconnecter de l'USR8200 Firewall/VPN/NAS. Avec l'USR8200 Firewall/VPN/NA, il suffit pour cela d'accéder à l'interface d'informations sur le disque du serveur de fichiers (File Server Disk Information) de l'outil d'administration Web.

- Sélectionnez d'abord le disque dur que vous souhaitez désinstaller à l'écran Network List View (Affichage du réseau sous forme de liste).

- Cliquez ensuite sur Unmount (Désinstaller), à l'écran d'informations sur le disque du serveur de fichiers (File Server Disk Information).

- Une fois le disque dur désinstallé, vous pouvez soit le réinstaller, soit le débrancher complètement de la connexion USB ou FireWire de l'USR8200 Firewall/VPN/NAS.

Remarque : si vous désinstallez un disque dur FireWire et que d'autres disques durs se trouvent reliés en bus en aval de l'USR8200 Firewall/VPN/NAS, vous devrez désinstaller tous les périphériques derrière celui que vous voulez déconnecter. Vous pourrez alors reconnecter les autres disques durs en bus.

Renommer une partition

Si vous voulez changer le nom d'une partition se trouvant sur un disque dur, procédez comme suit :

- Cliquez sur Home (Accueil) dans le menu de gauche, puis sur le nom du disque dur concerné dans l'organigramme du réseau.

- Cliquez sur l'icône Edit (Modifier) de la partition dont vous voulez changer le nom.

- Cliquez sur Unmount (Désinstaller) sur l'écran des propriétés de la partition.

- Vous pourrez alors modifier le nom de la partition dans le champ Share Name (Nom de partage). Une fois cette opération terminée, cliquez sur Mount (Installer) puis sur Close (Fermer).

- Le nom de la nouvelle partition apparaîtra alors dans la liste Share Name (Nom de partage).

Paramétrer les droits d'accès utilisateur pour les périphériques de stockage

Pour attribuer des droits d'accès aux utilisateurs, cliquez sur Users (Utilisateurs) dans le menu avancé (Advanced Menu).

Vous pouvez décider du type de droit d'accès pour chaque utilisateur de périphérique de stockage en sélectionnant soit Read Files from File Server (Lecture des fichiers à partir du serveur de fichiers), soit Read Files from File Server et Write Files to File Server (Ecriture de fichiers sur le serveur de fichiers).

Remarque : les clients Windows 95, Windows 98 et Windows Me qui se connectent à l'USR8200 Firewall/VPN/NAS pour accéder au serveur de fichiers doivent saisir leur nom d'utilisateur et leur mot de passe uniquement en minuscules. En effet, ces versions de Windows transmettent tout au serveur (même les MAJUSCULES) en minuscules.

Remarque : pendant que l'utilitaire d'un disque de fichiers est en cours d'exécution, aucun disque dur connecté à l'USR8200 Firewall/VPN/NAS n'est accessible.

Lorsqu'un périphérique de stockage est relié à l'USR8200 Firewall/VPN/NAS via une connexion USB ou FireWire, il s'inscrit sur l'organigramme du réseau. L'affichage de cet organigramme sous forme de liste fait apparaître des informations concernant le périphérique de stockage.

Les noms des partitions sont représentés sous la forme « a », « b », « c », etc. Pour accéder aux partitions du périphérique de stockage depuis des ordinateurs du réseau local, vous devez mapper le lecteur réseau à l'aide du nom de la partition désigné. Les noms de partitions disponibles peuvent être consultés dans la liste de l'organigramme du réseau.

Gestion des partitions

Servez-vous des boutons d'action suivants pour effectuer des opérations d'administration et d'utilitaires de disque sur votre périphérique de stockage :

Ajouter une nouvelle partition

1. Cliquez sur l'icône File Server (Serveur de fichiers) de l'organigramme du réseau. L'écran d'informations sur le serveur de fichiers s'affiche.

2. Cliquez sur Add Partition (Ajouter une partition). L'écran Partition Settings (Paramètres de la partition) s'affiche.

3. Saisissez le volume de la nouvelle partition (en Mo).

4. Cochez la case Make Partition Bootable pour qu'il soit possible de faire démarrer la nouvelle partition.

5. Cliquez sur OK.

Supprimer une partition

1. Cliquez sur l'icône File Server (Serveur de fichiers) de l'organigramme du réseau. L'écran d'informations sur le serveur de fichiers s'affiche.

2. Cliquez sur Delete Partition (Supprimer la partition).

Formater une partition

1. Cliquez sur l'icône File Server (Serveur de fichiers) de l'organigramme du réseau. L'écran d'informations sur le serveur de fichiers s'affiche.

2. Cliquez sur Partition Format (Format de la partition). L'écran du même nom s'affiche.

3. Sélectionnez le type de système de fichiers voulu pour la partition.

4. Cliquez sur OK.

Scanner une partition

1. Cliquez sur l'icône File Server (Serveur de fichiers) de l'organigramme du réseau. L'écran d'informations sur le serveur de fichiers s'affiche.

2. Cliquez sur Scan Partition (Scanner la partition). L'écran s'actualise et affiche un résumé du scannage de la partition.

Serveur d'impression