Inhoudsopgave:

Overzicht van het web-managementprogramma

De Connection Wizard gebruiken

Beveiliging >

Gebruikershandleiding USR8200 Firewall/VPN/NAS

Beveiliging

De beveiligingssuite van de USR8200 Firewall/VPN/NAS bevat een volledig pakket robuuste beveiligingsdiensten: Stateful Packet Inspection-firewall, gebruikersverificatieprotocollen en wachtwoordbeschermingsmechanismen. Dankzij deze functies kunnen computers met het internet worden verbonden en ze zijn dan tegelijkertijd beschermd tegen veiligheidsrisico's van het internet.

De firewall is de hoeksteen van de beveiligingssuite van de USR8200 Firewall/VPN/NAS. De firewall is afgestemd op de behoeften van thuisgebruikers. De standaardconfiguratie biedt optimale beveiliging voor deze groep. Daarnaast beschikt de firewall over vele geavanceerde functies waardoor u hem verder kunt aanpassen aan uw behoeften. Met behulp van de beheerschermen in het gedeelte Security (Beveiliging) kunt u:

- het beveiligingsniveau van de firewall instellen;

- toegangsregelingen instellen om te verhinderen dat computers in het thuisnetwerk toegang krijgen tot internetdiensten;

- de lokale servers in het thuisnetwerk configureren;

- een lokale computer als DMZ-host aanwijzen, zodat netwerkverkeer via bepaalde internettoepassingen de firewall kan passeren;

- externe toegang configureren, zodat u de USR8200 Firewall/VPN/NAS vanaf elke computer met internettoegang extern kunt configureren;

- het Firewall-logboek weergeven en configureren.

Instellingen van het beveiligingsniveau

Configureer de standaard beveiligingsinstellingen van de USR8200 Firewall/VPN/NAS in het scherm Security Settings (Beveiligingsinstellingen). De firewall reguleert de gegevensstroom tussen het thuisnetwerk en het internet. Zowel inkomende als uitgaande gegevens worden geverifieerd en vervolgens aan de hand van een set flexibele en configureerbare regels aanvaard of afgewezen. Deze regels zijn bedoeld om ongewenste indringers op uw thuisnetwerk tegen te houden en tegelijkertijd thuisgebruikers toegang te verlenen tot de gewenste internetdiensten.

De firewall-regels geven aan tot welke soorten internetdiensten u vanaf het thuisnetwerk toegang hebt en tot welke soorten diensten op het thuisnetwerk vanaf het internet toegang kan worden verkregen. Elk verzoek om een dienst dat de firewall ontvangt, vanaf het internet of vanaf een computer in het thuisnetwerk, moet aan de hand van de firewall-regels worden gecontroleerd om te bepalen of het verzoek de firewall mag passeren of niet. Als het verzoek de firewall mag passeren, worden alle daaropvolgende gegevens die bij dit verzoek horen (een 'sessie') ook doorgelaten, ongeacht de richting.

Wanneer u bijvoorbeeld met uw webbrowser een webpagina op het internet probeert op te roepen, wordt er een verzoek om deze pagina naar het internet gezonden. Wanneer het verzoek de USR8200 Firewall/VPN/NAS bereikt, identificeert de firewall het type verzoek, de bron-HTTP en, in dit geval, een bepaalde computer in het thuisnetwerk. Tenzij u de toegangsregeling hebt geconfigureerd om verzoeken van dit type vanaf deze computer te blokkeren, zal de firewall dit verzoek toegang tot het internet verlenen. Wanneer de webserver de webpagina terugstuurt, koppelt de firewall de gegevens aan deze sessie en worden ze doorgelaten, ongeacht een eventuele blokkade van de HTTP-toegang vanaf het internet naar het thuisnetwerk.

Het is belangrijk te onderstrepen dat de bron van het verzoek, en niet daaropvolgende reacties op dit verzoek, bepalend is voor het tot stand komen van een sessie.

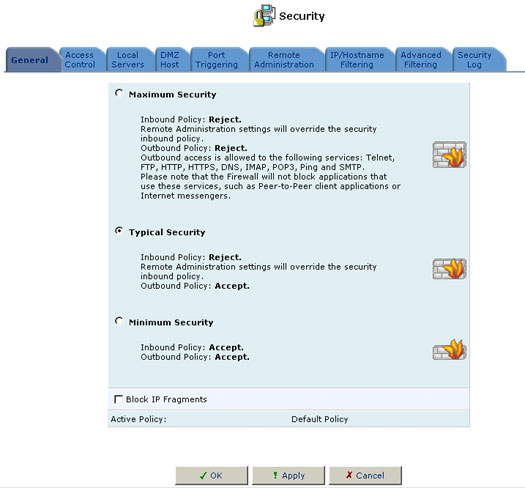

U kunt kiezen uit drie vooraf ingestelde beveiligingsniveaus voor de USR8200 Firewall/VPN/NAS: Minimum, Typical (de standaardinstelling) en Maximum. In de tabel hieronder wordt een overzicht gegeven van de werking van de USR8200 Firewall/VPN/NAS voor deze drie beveiligingsniveaus. In de schermen voor toegangsregeling, lokale servers en externe toegang kunt u de beveiligingsinstellingen van de gateway verder aanpassen.

- Het scherm Access Control (Toegangsregeling) kan worden gebruikt om de toegang vanaf het thuisnetwerk tot het internet verder te beperken.

- Het scherm Local Servers (Lokale servers) kan worden gebruikt om toegang vanaf het internet tot gespecificeerde diensten van computers in het thuisnetwerk en speciale internettoepassingen in te schakelen.

- Het scherm Remote Access (Externe toegang) kan worden gebruikt om externe configuratie van de USR8200 Firewall/VPN/NAS vanaf elke computer met internettoegang in te schakelen.

Access Controls (Toegangsregelingen) toevoegen

| Beveiligingsniveau | Verzoeken afkomstig van de WAN | Verzoeken afkomstig van de LAN |

| Maximum | Blocked: geen toegang tot het thuisnetwerk vanaf het internet, tenzij dit als zodanig is geconfigureerd in de schermen Local Servers en Remote Access. | Limited: uitsluitend gangbare diensten, zoals het web en e-mail, zijn toegestaan†. |

| Typical (Standaard) | Blocked: geen toegang tot het thuisnetwerk vanaf het internet, tenzij dit als zodanig is geconfigureerd in de schermen Local Servers en Remote Access. | Onbeperkt: alle diensten zijn toegestaan, tenzij anders is geconfigureerd in het scherm Access Control. |

| Minimum | Onbeperkt: volledige toegang vanaf het internet tot het thuisnetwerk; alle pogingen verbinding te maken toegestaan. | Onbeperkt: alle diensten zijn toegestaan, tenzij anders is geconfigureerd in het scherm Access Control (Toegangsregeling). |

† Deze diensten omvatten Telnet, FTP, HTTP, HTTPS, DNS, IMAP, POP3 en SMTP.

De beveiligingsinstellingen van de USR8200 Firewall/VPN/NAS configureren:

- Kies een van de drie in de tabel hierboven vooraf gedefinieerde beveiligingsniveaus. Typical is de standaardinstelling.

- Selecteer het vak Block IP Fragments (IP-fragmenten blokkeren) om uw thuisnetwerk te beschermen tegen een gangbaar type hackeraanval waarbij gebruik wordt gemaakt van gefragmenteerde gegevenspakketten om uw thuisnetwerk te saboteren.

Opmerking: VPN via IPSec en sommige op UDP gebaseerde diensten maken een toelaatbaar gebruik van IP-fragmenten. Om van deze diensten gebruik te kunnen maken, moet u IP-fragmenten op uw thuisnetwerk toestaan.

- Klik op OK om uw wijzigingen op te slaan.

Opmerking: bij gebruik van de beveiligingsinstelling Minimum kan het thuisnetwerk worden blootgesteld aan aanzienlijke veiligheidsrisico's. Gebruik deze instelling alleen als het nodig is en gedurende korte tijd.

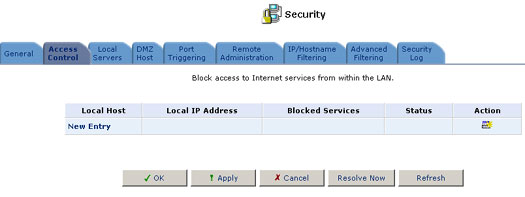

U kunt bepaalde computers in het thuisnetwerk (of zelfs het hele netwerk) de toegang tot bepaalde diensten op het internet ontzeggen. U kunt bijvoorbeeld verhinderen dat een bepaalde computer op het web surft, dat een andere computer bestanden overdraagt met behulp van FTP of dat inkomende e-mails voor alle computers op het netwerk worden geblokkeerd.

Toegangsregelingen verhinderen dat bepaalde typen verzoeken van het thuisnetwerk naar het internet worden doorgelaten, en kunnen dus verkeer in beide richtingen blokkeren. In het hierboven gegeven e-mailvoorbeeld kunt u voorkomen dat computers in het thuisnetwerk inkomende e-mail ontvangen door hun uitgaande verzoeken naar POP3-servers op het internet te blokkeren.

Klik op de knop Access Control om een lijst weer te geven met diensten die zijn beperkt.

Een nieuwe dienst toevoegen aan de tabel Access Control:

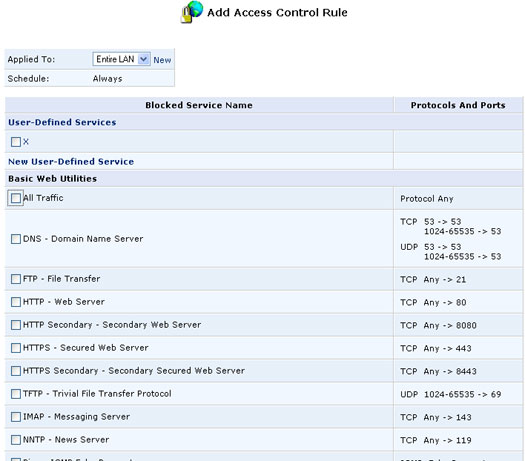

- Klik op de knop New Entry (Nieuwe vermelding). Het scherm Add Access Control Rules (Toegangsregelingen toevoegen) wordt weergegeven.

- Selecteer de dienst of diensten die u wilt blokkeren.

- Voer het lokale IP-adres in van de computer waarvan u de toegang tot de dienst(en) wilt blokkeren, of selecteer Block Entire LAN (Gehele LAN blokkeren) als u de toegang van alle LAN-computers wilt blokkeren. Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Access Control.

U kunt de geblokkeerde computer(s) wijzigen door de vermelding van de betreffende dienst in de tabel Access Control te wijzigen.

Een vermelding in de tabel Access Control wijzigen:

- Klik op Edit (Bewerken) voor de dienst. Het scherm Edit Service (Dienst bewerken) wordt weergegeven.

- Voer het lokale IP-adres in van de computer waarvan u de toegang tot de dienst(en) wilt blokkeren, of selecteer Block Entire LAN (Gehele LAN blokkeren) als u de toegang van alle LAN-computers wilt blokkeren.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Access Control (Toegangsregeling).

U kunt een toegangsregeling uitschakelen en de dienst ter beschikking stellen zonder de dienst uit de tabel Access Control te verwijderen. Dit kan zinvol zijn als u de dienst slechts tijdelijk ter beschikking wilt stellen en verwacht dat u de beperking in de toekomst weer wilt herstellen.

- Schakel het selectievakje naast de naam van de dienst uit als u de toegangsregeling tijdelijk wilt uitschakelen.

- Als u de beperkingen later weer wilt inschakelen, schakelt u het selectievakje naast de naam van de dienst weer in.

- Klik op Remove (Verwijderen) om de beperking voor een bepaalde dienst uit de toegangsregelingstabel te verwijderen. De dienst wordt uit de tabel Access Control verwijderd.

Door de gebruiker gedefinieerde diensten

De tabellen in de schermen Add Access Control Rules (Toegangsregelingen toevoegen) en Add Local Servers (Lokale servers toevoegen) zijn vooraf geconfigureerd en bevatten de diensten die gebruikers het vaakst blokkeren of activeren. Soms is het echter nodig diensten toe te voegen. Voor dit doel beschikt de USR8200 Firewall/VPN/NAS over een lijst User-Defined Services (Door de gebruiker gedefinieerde diensten). Alle diensten in deze lijst worden ook boven in de schermen Add Access Control Rules en Add Local Servers weergegeven. Als een dienst in een van de lijsten wordt toegevoegd, wordt hij ook automatisch weergegeven in de andere. Op deze manier hoeven door de gebruiker gedefinieerde diensten nooit tweemaal te worden ingevoerd.

Een nieuwe dienst aan de lijst toevoegen:

- Klik op New User-Defined Service (Nieuwe door gebruiker gedefinieerde dienst).

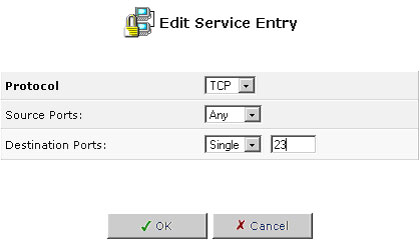

- Het scherm Edit Service wordt weergegeven. Voer een naam in voor de dienst en klik op New Server Ports (Nieuwe serverpoorten).

- Selecteer een protocoltype en voer eventueel aanvullende gegevens in. Deze gegevens worden gewoonlijk verstrekt in de documentatie bij het programma.

- Geef indien nodig de bronpoorten en de bestemmingspoorten aan en voer een poortbereik in van een ander type (UDP of TCP) voor dezelfde dienst.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm User-Defined Services.

U heeft deze dienst nu gedefinieerd en kunt teruggaan naar het scherm Add Access Control Rules of het scherm Add Local Servers om de dienst te blokkeren of te activeren.

Een door de gebruiker gedefinieerde dienst op de lijst wijzigen:

- Klik op Edit (Bewerken) voor de dienst. Het scherm Edit Service (Dienst bewerken) wordt weergegeven.

- Wijzig de naam van de dienst of de gegevens van de poort.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm User-Defined Services (Door de gebruiker gedefinieerde diensten).

Klik op de knop Remove van de dienst om deze uit de lijst te verwijderen. De dienst wordt uit de lijst verwijderd.

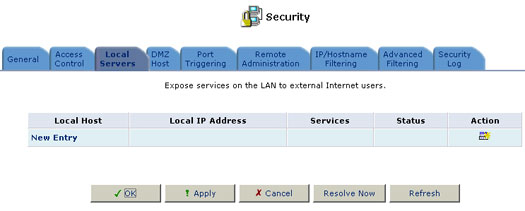

Lokale servers

In de standaardinstelling blokkeert de USR8200 Firewall/VPN/NAS de verbinding of communicatie van alle externe gebruikers met uw netwerk. Het systeem is dus veilig voor aanvallen van hackers die proberen het netwerk binnen te dringen en te beschadigen. Het kan echter voorkomen dat u het netwerk beperkt en op gecontroleerde wijze aan het internet moet blootstellen om te zorgen dat bepaalde toepassingen op het LAN kunnen worden gebruikt (game, telefonie en chat bijvoorbeeld) en om servers in het thuisnetwerk op te zetten. De functie Local Servers ondersteunt deze beide situaties.

Het scherm Local Servers in de managementconsole bevat een lijst van de meest gangbare toepassingen waarvoor een speciale behandeling door de USR8200 Firewall/VPN/NAS vereist is. U hoeft alleen maar te identificeren welke toepassing u wilt gebruiken en wat het lokale IP-adres is van de computer die de dienst gaat gebruiken. Als u bijvoorbeeld de telefoontoepassing Net2Phone op een van uw computers wilt gebruiken, selecteert u Net2Phone in de lijst en voert u het IP-adres van de computer in de rechterkolom in. Alle Net2Phone-gegevens die vanaf het internet bij de USR8200 Firewall/VPN/NAS binnenkomen, worden vanaf dat moment doorgezonden naar de aangegeven computer.

Als u daarentegen internetgebruikers toegang wilt bieden tot servers in uw netwerk, dan moet u alle betreffende diensten aangeven en de computer die de dienst gaat leveren. Als u bijvoorbeeld een computer in uw netwerk als webserver wilt opzetten, selecteert u HTTP Web Server in de lijst en voert u het lokale IP-adres van de computer die als webserver gaat fungeren in de rechterkolom in. Als een internetgebruiker met een browser het externe IP-adres van de USR8200 Firewall/VPN/NAS opvraagt, zendt de gateway het inkomende http-verzoek door naar de computer die als webserver fungeert. Als een internettoepassing die u wilt gebruiken of een dienst die u wilt leveren nog niet in de lijst staat, dan kunt u die gemakkelijk toevoegen.

Klik op de knop Local Servers om een lijst weer te geven van speciale diensten en lokale servers die in het thuisnetwerk zijn ingeschakeld.

Een nieuwe dienst aan de lijst actieve lokale servers toevoegen:

- Klik op de knop New Entry (Nieuwe vermelding). Het scherm Add Local Servers wordt weergegeven.

- Selecteer de dienst of diensten die u wilt leveren.

- Voer het lokale IP-adres in van de computer die de dienst gaat leveren (de "server"). Er kan maar één LAN-computer worden toegewezen aan een specifieke dienst of toepassing.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Local Servers en een vermelding in de tabel Local Servers te bewerken zodat een dienst door een andere lokale computer kan worden geleverd.

Klik op de knop User Defined Services om een dienst toe te voegen die niet in de lijst is opgenomen. Het scherm Edit Service wordt weergegeven. Definieer de dienst en klik op OK om de wijzigingen op te slaan. De dienst wordt dan automatisch toegevoegd aan het bovenste gedeelte van het scherm Add Local Servers. U kunt de dienst nu selecteren op dezelfde manier als bij een vooraf gedefinieerde dienst.

- Klik op de knop Edit van de dienst. Het scherm Edit Service wordt weergegeven.

- Voer het IP-adres in van de computer die de dienst gaat leveren.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Local Servers. U kunt een dienst uitschakelen en blokkeren zonder hem uit de tabel Local Services te verwijderen. Dit kan zinvol zijn als u de dienst slechts tijdelijk wilt blokkeren en verwacht dat u hem in de toekomst weer ter beschikking wilt stellen..

- Schakel het selectievakje naast de naam van de dienst uit als u de toegangsregeling tijdelijk wilt uitschakelen.

- Als u de beperkingen later weer wilt inschakelen, schakelt u het selectievakje naast de naam van de dienst weer in.

- Klik op de knop Remove om de toegangsbeperking voor een bepaalde dienst uit de toegangsregelingstabel te verwijderen. De dienst wordt uit de tabel Access Control (Toegangsregeling) verwijderd.

Een gedemilitariseerde host (DMZ-host) aanwijzen

Met de functie DMZ Host wordt één lokale computer voor het internet vrijgegeven. Wijs een DMZ-host aan als:

- u een speciale internetdienst wilt gebruiken, bijvoorbeeld een online game of videoconferentieprogramma, die niet is opgenomen in de lijst Local Servers en waarvoor geen poortbereikgegevens beschikbaar zijn.

- u zich geen zorgen maakt over veiligheid, en één computer zonder beperkingen voor alle diensten wilt vrijgeven.

Waarschuwing: een DMZ-host wordt niet beschermd door de Firewall en is kwetsbaar voor aanvallen van buitenaf. Een DMZ-host aanwijzen kan ook de andere computers in het netwerk in gevaar brengen. Overweeg de consequenties voor de veiligheid voordat u een DMZ-host aanwijst en neem de nodige maatregelen.

Een inkomend verzoek om toegang tot een dienst in het thuisnetwerk, zoals een webserver, wordt ontvangen door de USR8200 Firewall/VPN/NAS. De USR8200 Firewall/VPN/NAS zendt het verzoek door naar de DMZ-host (indien aangewezen), tenzij de dienst door een andere computer in het thuisnetwerk (toegewezen in Local Servers) wordt geleverd. In dat geval wordt het verzoek aan deze laatste computer doorgezonden.

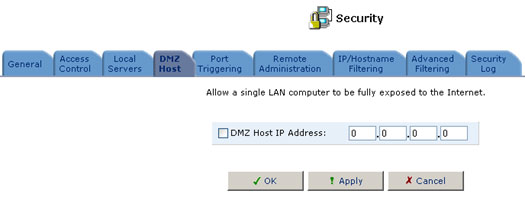

Een lokale computer als DMZ-host aanwijzen:

- Klik op de knop DMZ Host. Het scherm DMZ Host wordt weergegeven.

- Voer het lokale IP-adres in van de computer die u als DMZ-host wilt aanwijzen. Op elk moment kan slechts één LAN-computer als DMZ-host fungeren.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm DMZ Host. U kunt de DMZ-host uitschakelen, zodat hij niet volledig openstaat voor het internet, maar het IP-adres in het scherm DMZ Host geregistreerd blijft. Dit kan zinvol zijn als u de DMZ-host wilt uitschakelen, maar verwacht dat u hem in de toekomst weer wilt inschakelen.

- Schakel het selectievakje naast het IP-adres van de DMZ-host uit als u de DMZ-host wilt uitschakelen zodat hij niet volledig openstaat voor het internet.

- Schakel het selectievakje naast de IP-adres van de DMZ-host weer in als u de DMZ-host weer wilt vrijgeven.

Poort-triggering

Poort-triggering kan worden gebruikt voor de configuratie van dynamische poortdoorsturing. Door regels voor poort-triggering in te stellen, kunt u ervoor zorgen dat inkomend verkeer bij een bepaalde LAN-host aankomt via andere poorten dan voor uitgaand verkeer worden gebruikt. Dit wordt poort-triggering genoemd omdat triggers van het uitgaande verkeer het inkomende verkeer terugleiden naar de LAN-host.

Stel, u hebt een gamingserver opgezet waartoe u toegang hebt via het TCP-protocol op poort 2222. De gamingserver reageert dan door u voor het starten van de gamingsessie via TCP op poort 3333 te verbinden. In een dergelijk geval moet u poort-doorsturing gebruiken, omdat dit scenario conflicteert met de volgende standaard-Firewall-instellingen:

- De firewall blokkeert standaard inkomend verkeer.

- De server reageert op de IP van de USR8200 Firewall/VPN/NAS en de verbinding wordt niet door middel van NAT teruggeleid naar de host.

Om dit conflict op te lossen, dient u een poort-triggering-vermelding te definiëren, waardoor inkomend verkeer op poort 3333 TCP pas mogelijk wordt nadat u een LAN-host verkeer naar poort 2222 TCP hebt gegenereerd. Hierna wordt inkomend verkeer van de gamingserver aanvaard en teruggezonden naar de LAN-host waar het uitgaand verkeer naar poort 2222 vandaan kwam.

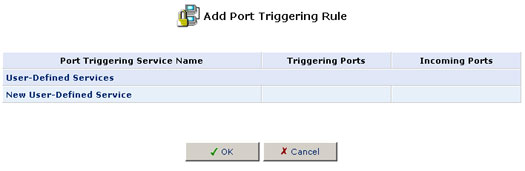

Poort-triggering definiëren

In dit gedeelte wordt beschreven hoe u een poort-triggering-vermelding definieert. De waarden van de vermelding hebben betrekking op het gamingvoorbeeld in het vorige gedeelte.

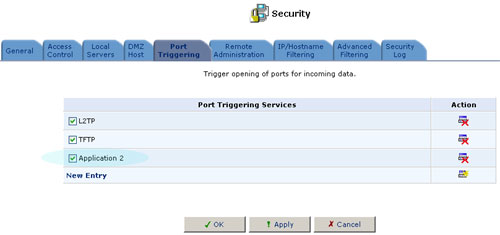

1. Klik op het pictogram Security in de verticale taakbalk.

2. Klik op het tabblad Port Triggering (Poort-triggering) op het beveiligingsscherm. Het scherm Port Triggering wordt weergegeven. In dit scherm worden alle poort-triggering-vermeldingen weergegeven.

3. Klik op New Entry om een vermelding toe te voegen.

4. Klik op New User-Defined Service om een vermelding toe te voegen.

5. Geef de volgende poort-triggering-waarden aan in respectievelijk New Triggering Ports (Nieuwe triggering-poorten) en New Incoming Ports (Nieuwe inkomende poorten) en klik op OK.

- Triggering-poorten: TCP ANY->2222

- Inkomende poorten: TCP ANY->3333

Klik vervolgens op OK. Schakel het selectievakje voor de nieuwe dienst in het scherm Add Port Triggering Rule (Poort-triggering-regel toevoegen) in en klik op OK.

6. Zorg ervoor dat het selectievakje voor de nieuwe dienst is ingeschakeld in het algemene scherm Port Triggering, zodat poort-doorsturing mogelijk wordt.

Wanneer u voor het eerst het poort-triggering-scherm oproept, worden mogelijk enkele standaardpoort-triggering-regels weergegeven. Als u deze regels uitschakelt, kan de werking van de USR8200 Firewall/VPN/NAS daaronder lijden.

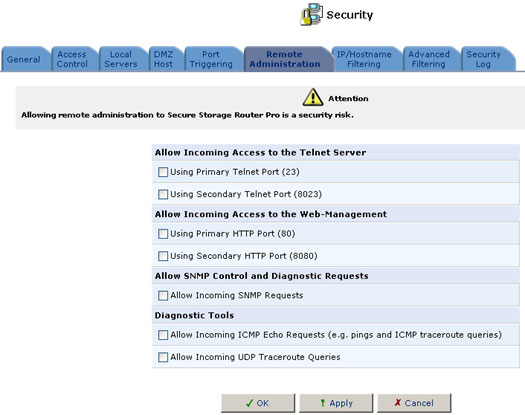

Externe toegang tot de USR8200 Firewall/VPN/NAS beheren

U kunt niet alleen vanaf het thuisnetwerk, maar ook vanaf het internet toegang krijgen tot de USR8200 Firewall/VPN/NAS en deze beheren. Op deze manier kunt u de instellingen weergeven of wijzigen terwijl u onderweg bent. Daarnaast kan uw ISP instellingen wijzigen of u helpen problemen met de werking of communicatie vanaf een externe locatie op te lossen. Externe toegang tot de USR8200 Firewall/VPN/NAS is standaard geblokkeerd om de veiligheid van uw thuisnetwerk niet in gevaar te brengen. De volgende diensten ondersteunen echter externe toegang. U kunt het scherm Remote Access Configuration (Configuratie externe toegang) gebruiken om deze diensten indien nodig selectief in te schakelen.

- Telnet: wordt gebruikt om een opdrachtregel te verkrijgen en toegang te krijgen tot alle systeeminstellingen en -parameters.

- Web-management/HTTP: wordt gebruikt om toegang te verkrijgen tot de managementconsole en tot alle systeeminstellingen en -parameters.

- Diagnoseprogramma's: wordt gebruikt voor het oplossen van problemen en extern systeembeheer door uw ISP.

Externe toegang tot de USR8200 Firewall/VPN/NAS-diensten toestaan:

- Klik op het tabblad Remote Administration (Extern beheer). Het scherm Remote Access Configuration wordt weergegeven.

- Selecteer de diensten die u aan computers op het internet ter beschikking wilt stellen. Deze diensten zijn:

- Telnet: Biedt toegang tot de USR8200 Firewall/VPN/NAS via een opdrachtregel. Deze dienst wordt door een wachtwoord beveiligd, maar wordt niet als een beveiligd protocol beschouwd. Als poort 23 voor een lokale server is geconfigureerd, selecteert u poort 8023 om conflicten te voorkomen.

- Web-managementprogramma: Biedt toegang tot het met een wachtwoord beveiligde web-managementprogramma. Als poort 80 voor een lokale server is geconfigureerd, selecteert u poort 8080 om conflicten te voorkomen.

- Diagnoseprogramma's: Omvat Ping en Traceroute (over UDP). Deze diensten kunnen worden benut voor het oplossen van problemen en extern systeembeheer door de serviceprovider.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Security Setttings.

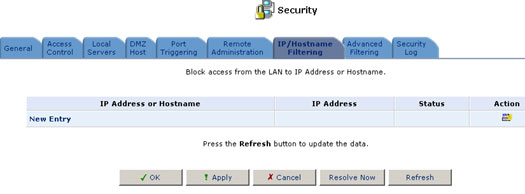

IP/hostnaam filteren

U kunt de met behulp van de USR8200 Firewall/VPN/NAS bepaalde websites blokkeren, zodat de computers in uw thuisnetwerk er geen toegang toe hebben. Daarnaast kunnen beperkingen worden toegepast op een globale, automatisch bijgewerkte lijst van afgeraden sites.

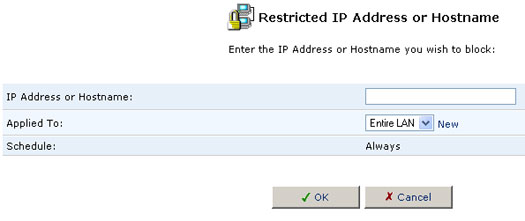

Een nieuwe website aan de lijst toevoegen:

1. Klik op New Entry.

Het scherm Restricted IP Address or Hostname (Beperkt IP-adres of hostnaam) wordt weergegeven.

2. Voer het adres in (IP of URL) van de website die u wilt blokkeren vanaf uw thuisnetwerk (alle webpagina's binnen de site worden ook geblokkeerd). Als de website meerdere IP-adressen heeft, detecteert de USR8200 Firewall/VPN/NAS alle andere adressen en voegt ze automatisch toe aan de beperkingenlijst. Selecteer of de beperking voor het gehele LAN of voor een bepaalde computer in het netwerk moet gelden. U kunt ook op New (Nieuw) op de schemaregel klikken en invoeren wanneer de regel precies moet worden toegepast.

Klik op OK wanneer u de beperking hebt gedefinieerd.

3. U keert terug naar het vorige scherm terwijl de USR8200 Firewall/VPN/NAS probeert de site te traceren. Tijdens het zoeken wordt Resolving... weergegeven in de statuskolom (de URL wordt omgezet in een of meer IP-adressen).

4. Als de site is gelokaliseerd, wordt Resolved (Gelokaliseerd) weergegeven in de statusbalk; zo niet, dan wordt Error (Fout) weergegeven. Klik op Refresh (Vernieuwen) om indien nodig de status bij te werken. Ga als volgt te werk indien de USR8200 Firewall/VPN/NAS er niet in slaagt de website te lokaliseren:

- Controleer met een webbrowser of de website bereikbaar is. Zo ja, dan heeft u waarschijnlijk een fout gemaakt bij het invoeren van het adres. Sla deze stap over en ga verder om het adres van een website in de lijst te wijzigen.

- Als de website niet bereikbaar is, keert u later terug naar het scherm IP/Hostname Filtering (IP/hostnaam filteren) en klikt u op Resolve Now (Nu lokaliseren) om na te gaan of de website bereikbaar is en kan worden geblokkeerd door de USR8200 Firewall/VPN/NAS.

Ga als volgt te werk om het adres van een website in de lijst te wijzigen:

1. Klik op Edit in de actiekolom. Het scherm Restricted IP Address of het scherm Hostname wordt weergegeven.

2Wijzig het adres van de website. Als het adres lang en/of ingewikkeld is, kunt u het adres misschien beter kopiëren van de adresbalk en in de managementconsole plakken. Zorg ervoor dat http:// aan het begin en de / aan het einde van het adres worden verwijderd.

3. Klik op OK om uw wijzigingen op te slaan.

Klik op Resolve Now om te garanderen dat alle huidige IP-adressen van de websites in de lijst worden geblokkeerd. De USR8200 Firewall/VPN/NAS controleert alle websiteadressen in de lijst en zorgt ervoor dat alle IP-adressen waarop deze websites kunnen worden gevonden, in de lijst worden opgenomen.

U kunt een beperking uitschakelen en de website weer bereikbaar maken zonder de site uit de beperkingenlijst te verwijderen. Dit kan zinvol zijn als u de website slechts tijdelijk ter beschikking wilt stellen en verwacht dat u de site in de toekomst weer wilt blokkeren.

- Schakel het selectievakje naast de beperkte URL uit als u de beperking tijdelijk wilt uitschakelen.

- Als u de beperking later weer wilt inschakelen, schakelt u het selectievakje naast de URL weer in.

- Klik op Remove als u een beperking wilt verwijderen. De beperking wordt uit de beperkingenlijst verwijderd.

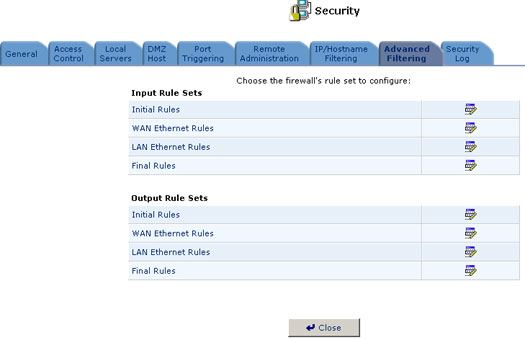

Geavanceerd filteren

Geavanceerd filteren is bedoeld om volledige controle over de werking van de firewall te krijgen. U kunt specifieke invoer- en uitvoerregels definiëren, de volgorde van logisch vergelijkbare regelreeksen vaststellen en onderscheid maken tussen regels voor WAN- en voor LAN-netwerkapparaten. Klik op het pictogram Security in de verticale taakbalk en vervolgens op de knop Advanced Filtering (Geavanceerd filteren) van de beveiligingsfuncties om naar het scherm Advanced Filtering (Geavanceerd filteren) te gaan. Het scherm Advanced Filtering wordt weergegeven.

U kunt twee reeksen regels configureren, namelijk invoerregels en uitvoerregels. Elke reeks regels bestaat uit drie deelgroepen: Initial rules (startregels), Network devices rules (regels voor netwerkapparaten) en Final rules (slotregels). Deze deelgroepen bepalen de volgorde waarin de regels worden toegepast. Om regels voor geavanceerd filteren te configureren, klikt u op de knop Edit naast de titel van de regel of op de titel zelf. Het scherm Configure Rules (Regels configureren) wordt weergegeven, met de vermeldingen in de geselecteerde deelgroep. Klik op de knop Edit naast een vermelding, op de vermelding zelf of op New Entry om naar het scherm Add Advanced Filter (Geavanceerd filter toevoegen) te gaan.

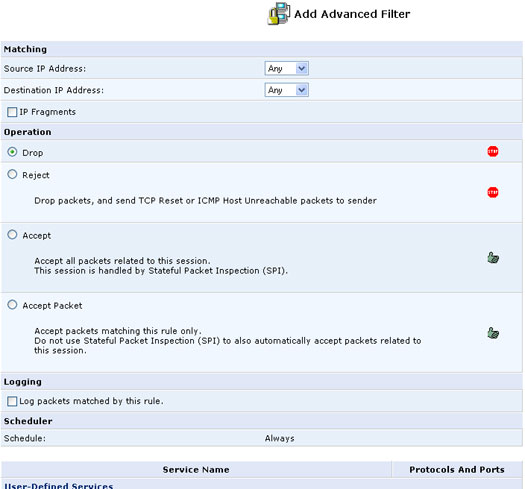

Een geavanceerde filterregel toevoegen

Om een geavanceerde filterregel toe te voegen, dient u de volgende regelparameters zorgvuldig te definiëren.

Koppeling

Om een Firewall-regel toe te passen, moeten IP-adressen of -bereiken aan poorten worden gekoppeld. Gebruik de bron-IP en de bestemmings-IP om de koppeling van het inkomende en uitgaande verkeer te definiëren De koppeling van poorten wordt gedefinieerd bij de selectie van diensten. Als u bijvoorbeeld de FTP-dienst selecteert, wordt poort 21 gecontroleerd op overeenkomende verkeersstromen tussen de gedefinieerde bron- en bestemmings-IP's.

Werking

Hier definieert u wat er gebeurt met de gefilterde gegevens door een of meer van de volgende keuzerondjes te selecteren:

- Drop: toegang weigeren aan pakketten met bron- en bestemmings-IP-adressen en servicepoorten die overeenkomen met de bij de koppeling gedefinieerde gegevens.

- Accept: toegang verlenen aan pakketten met bron- en bestemmings-IP-adressen en servicepoorten die overeenkomen met de bij de koppeling gedefinieerde gegevens. De gegevenstransfer wordt verwerkt met behulp van Stateful Packet Inspection (SPI).

- Accept Packet: toegang verlenen aan pakketten met bron- en bestemmings-IP-adressen en servicepoorten die overeenkomen met de bij de koppeling gedefinieerde gegevens. De gegevenstransfer wordt niet verwerkt met behulp van Stateful Packet Inspection (SPI); dat wil zeggen dat andere pakketten die aan deze regel voldoen niet automatisch worden doorgelaten. Dit kan bijvoorbeeld zinvol zijn wanneer u regels aanmaakt die broadcasting mogelijk maken.

Logboek

Selecteer dit selectievakje om de filterresultaten van deze regel aan een beveiligingslogboek toe te voegen.

Diensten

Selecteer de diensten waarop u deze regel wilt toepassen. U kunt door de gebruiker gedefinieerde diensten toevoegen door te klikken op New User-Defined Services (Nieuwe door de gebruiker gedefinieerde diensten).

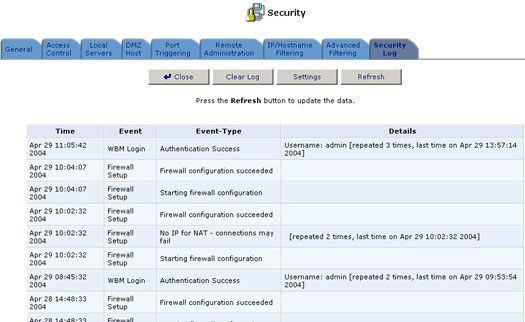

Beveiligingslogboek

In het beveiligingslogboek wordt een lijst van Firewall-evenementen weergegeven, met inbegrip van pogingen om inkomende en uitgaande verbindingen tot stand te brengen, verificatiepogingen in een beheerinterface (web-managementprogramma of Telnet-terminal), Firewall-configuratie en systeemstart.

Klik op de knop Firewall Log (Firewall-logboek) op het scherm Security Settings om het Firewall-logboek weer te geven.

De volgende evenementen en typen evenementen worden automatisch geregistreerd in het Firewall-logboek.

Ingaand/uitgaand verkeer

- Connection accepted (Verbinding aanvaard): toegangsverzoek voldoet aan het beveiligingsbeleid van de Firewall.

- Accepted -Host probed (Aanvaard - Hostverificatie)†: dit TCP-verbindingsverzoek van een WAN-host voldoet aan het beveiligingsbeleid van de Firewall, maar de WAN-host wordt niet herkend als een betrouwbare host. De betrouwbaarheid van de WAN-host moet worden geverifieerd.

- Accepted -Host trusted (Aanvaard - Host betrouwbaar)†: een antwoord van een geverifieerde WAN-host. Deze client wordt een betrouwbare host.

- Accepted -Internal traffic (Aanvaard - Intern verkeer): alle pakketten kunnen vrij tussen de LAN-hosts bewegen.

- Blocked – Policy Violation(Geblokkeerd - Beleidsschending): dit toegangsverzoek schendt het beveiligingsbeleid van de Firewall.

- Blocked -IP Fragment (Geblokkeerd - IP-fragment): als de Firewall is geconfigureerd om alle IP-fragmenten te blokkeren, wordt dit bericht geregistreerd voor elk geblokkeerd gefragmenteerd pakket.

- Blocked -IP Source-Routes (Geblokkeerd -IP-bronroutes): dit bericht wordt geregistreerd wanneer een pakket wordt geblokkeerd als gevolg van de optie van een bronroute (strikt of soepel) in de IP-header.

- Blocked -State-table error (Geblokkeerd -Staattabelfout): er is een fout opgetreden tijdens het opzoeken of manipuleren van de Staattabel. Het pakket is geblokkeerd.

De firewall instellen

- Configuratie afgebroken

- Configuratie voltooid

WBM-login

- Verificatie geslaagd

- Verificatie mislukt

Telnet-login

- Verificatie geslaagd

- Verificatie mislukt

Systeem actief/niet actief

- Het systeem wordt afgesloten en opnieuw opgestart

- Het systeem is actief!

† Alleen in verband met inkomend verkeer.

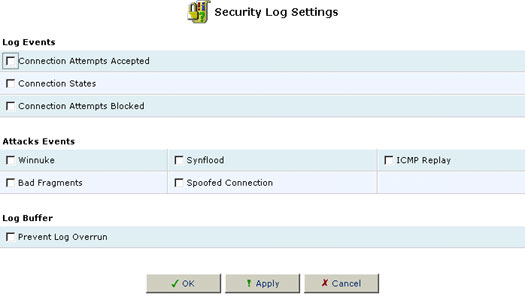

In het scherm Firewal Log Settings (Instellingen Firewall-logboek) kunt u aanvullende activiteiten kiezen die in het Firewall-logboek worden geregistreerd. Voor elk type activiteit kunt u ervoor kiezen een bericht weer te geven bij succesvolle pogingen (Accepted), mislukte pogingen (Blocked) of beide.

De instellingen van het Firewall-logboek weergeven/wijzigen:

- klik op de knop Settings (Instellingen) die boven in het scherm Firewall Log wordt weergegeven. Het scherm Firewall Log Settings (Instellingen Firewall-logboek) wordt weergegeven.

- Selecteer de types activiteiten waarvoor u een logboekbericht wilt genereren.

- Connection Attempts Messages (Verbindingspogingen): registreer een bericht voor elke poging om een inkomende verbinding met het thuisnetwerk of omgekeerd tot stand te brengen.

- Telnet Connection Attempts Messages (Telnetverbindingspogingen): registreer een bericht voor elke poging om een inkomende Telnetverbinding met het thuisnetwerk of omgekeerd tot stand te brengen (opgenomen in de eerste categorie).

- WBM Connection Attempts Messages (WBM-verbindingspogingen): registreer een bericht voor elke poging het web-managementprogramma te openen vanaf een browser buiten het thuisnetwerk.

- Selecteer het selectievakje Prevent Log Overrun (Logboek bijna vol) om het registreren van firewall-activiteiten te stoppen wanneer de toegewezen geheugenruimte of het logboek vol raakt.

- Klik op OK om de wijzigingen op te slaan en terug te keren naar het scherm Firewall Log.

Veilig lokaal beheer

U kunt een directe verbinding maken met de USR8200 Firewall/VPN/NAS om lokale administratieve taken uit te voeren. Breng een PPP over Serial-verbinding (PPPoS) tot stand tussen de administratiehost en de USR8200 Firewall/VPN/NAS om dit te kunnen doen.

Voer de volgende stappen uit om lokale administratieve taken uit te voeren via een PPPoS-verbinding:

- Gebruik een seriële kabel voor de verbinding tussen de administratiehost

en de USR8200 Firewall/VPN/NAS. Om een seriële kabel voor de USR8200

Firewall/VPN/NAS te verkrijgen, kunt u contact opnemen met de afdeling

technische ondersteuning van U.S. Robotics.

Opmerking: de seriële kabel moet worden aangesloten op een 10-pins connector op het moederbord. U dient de behuizing te openen om bij deze connector te kunnen komen. Wanneer u de behuizing opent, is de garantie niet langer geldig.

- Voer een PPTP-client op de administratiehost uit.

- Nadat de PPP-verbinding tot stand is gebracht, kunt u via HTTP/S met deze verbinding toegang krijgen tot de USR8200 Firewall/VPN/NAS.

- Stel de USR8200 Firewall/VPN/NAS opnieuw in wanneer u klaar bent.

PPP-clients op Linux uitvoeren

Voer de volgende regel in om een PPP-client op een Linux-host uit te voeren:

pppd <SERIAL_DEV_NAME> <BAUD> noauth user <USERNAME> local nobsdcomp nodeflate

In de vorige regel dient de volgende informatie te worden ingevoerd:

SERIAL_DEV_NAME De naam van het seriële apparaat op de Linux-computer,

bijvoorbeeld: /dev/ttyS1

BAUD 115200

USERNAME Dit is de naam van een gebruiker met beheerrechten. Zorg

ervoor dat er op de juiste manier een geheim is gedefinieerd in /etc/ppp/chap-secrets

of /etc/ppp/pap-secrets op de Linux-computer.

PPP-clients op Windows uitvoeren

Om een PPP-client op Windows XP uit te voeren, dient u een stuurprogramma voor een nulmodem te installeren. Ga als volgt te werk:

- Klik op het pictogram Telefoon- en modemopties in het Configuratiescherm.

- Selecteer het tabblad Modems en klik op Toevoegen.

- Selecteer het selectievakje Modem niet detecteren. Ik selecteer zelf een modem. en klik op Volgende.